Как удалить приложение из эмулятора android studio

Производители смартфонов и планшетов на Android просто обожают устанавливать на свои гаджеты неудаляемые встроенные приложения. Хорошо, когда они полезны. Но в большинстве случаев это просто шлак, занимающий место и раздражающий своей рекламой.

Продвинутые пользователи могут получить root‑доступ на своём устройстве и снести все эти программы. Однако многие не рискуют прибегать к такому способу — из‑за нежелания лишаться гарантии, перспективы перестать получать OTA‑обновления или по другим причинам.

К счастью, удалять встроенные программы в Android можно и без root. Новичкам способы могут показаться сложноватыми, но, если аккуратно следовать инструкции, всё получится.

Никогда не удаляйте приложения, назначения которых не понимаете. Вы можете повредить операционную систему смартфона, и придётся перепрошиваться.

Кроме того, перед копанием в системных настройках обязательно сделайте резервные копии фото, музыки, видео и других важных данных из памяти смартфона.

Как подготовиться к удалению встроенных приложений на Android

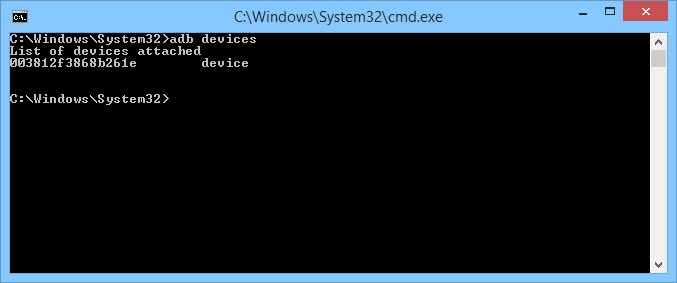

Для начала понадобится включить отладку по USB. Делается это довольно просто.

Как удалить встроенные приложения с помощью ADB App Control

Это метод для тех, кто не хочет долго разбираться в настройках. Вам понадобится только проставить несколько галочек и нажать на кнопку.

1. Установите программу ADB App Control

Зайдите на сайт приложения и скачайте последнюю версию. Программа упакована в архив ZIP — её надо будет распаковать в любую удобную для вас папку. Лучше всего, если она будет расположена в корне вашего системного диска — например, так: C:\ADB_AppControl_162

Если вы пользователь системы Windows 7 или Windows 8, вам ещё понадобится скачать и установить драйвер ADB вот отсюда. Загрузите и запустите программу ADB Driver Installer.

После всех приготовлений запустите файл ADBAppControl.exe. Нажмите галочку «Не показывать обучение снова» и кнопку «Я понял!» Приложение готово к работе.

2. Подключите смартфон к компьютеру

Подсоедините ваш смартфон к ПК через USB‑кабель (желательно тот, что шёл с ним в комплекте). Лучше подключать напрямую к материнской плате, а не через передние разъёмы корпуса. Выберите режим «Без передачи данных» и согласитесь на применение отладки по USB, разрешите её этому компьютеру всегда.

Программа ADB App Control может попросить установить дополнительное приложение на ваш смартфон. Оно не обязательно, но позволяет отображать иконки и названия приложения, а не имена пакетов. Поэтому разблокируйте экран смартфона, если его отключили, и нажмите «Да» в окне ACBridge.

Если установка автоматически не удалась, скопируйте файл com.cybercat.acbridge.apk из папки C:\ADB_AppControl_162\adb в память смартфона, отсоедините USB‑кабель и инсталлируйте файл вручную, как обычную программу. Для этого понадобится разрешить установку из неизвестных источников.

После инсталляции ACBridge переподключите смартфон к ПК.

3. Удалите ненужные приложения

Теперь выделите галочками программы, от которых хотите избавиться. В выпадающем меню справа выберите вариант «Удалить». Нажмите красную кнопку «Удалить», затем «Да» и OK.

Как удалить встроенные приложения с помощью Android Debug Bridge

Этот вариант подойдёт для любителей командной строки. Принцип действия тот же.

1. Установите ADB

Нам понадобится утилита ADB (Android Debug Bridge). Для разных операционных систем процедура её установки примерно одинакова. Выберите версию ADB для вашей ОС, а затем сделайте следующее:

- Загрузите ZIP‑архив с ADB.

- Извлеките его содержимое в какую‑нибудь папку без русских букв в названии. На Windows лучше всего это сделать в корень системного диска — C:\platform‑tools. В macOS и Linux можно просто извлечь всё на рабочий стол. Появится папка platform‑tools.

- Откройте «Командную строку» в Windows или «Терминал» в macOS/Linux. В Windows командную строку нужно запускать от имени администратора — для этого щёлкните значок «Командной строки» правой кнопкой мыши и выберите «Дополнительно» → «Запуск от имени администратора».

- Теперь нужно открыть в терминале папку platform‑tools. Введите команду cd /путь/к/вашей/папке/ и нажмите Enter.

Если не знаете, какой путь ведёт к вашей папке, сделайте вот что:

- На Windows щёлкните по папке правой кнопкой мыши с зажатым Shift и нажмите «Копировать как путь». Затем вставьте в терминал скопированную строчку.

- На macOS зажмите Alt и щёлкните по папке правой кнопкой мыши, затем выберите «Скопировать путь до…».

- Либо на macOS или Linux просто перетащите папку platform‑tools в окно терминала.

Теперь ADB готова к работе.

2. Узнайте названия пакетов

Теперь нужно выяснить, что, собственно, мы хотим удалять. Для этого установите на смартфон приложение App Inspector. Откройте его и отыщите там предустановленные программы, которые вам не нужны.

Нажмите на название программы в списке — и перед вами появится информация о ней. Нас интересует раздел Package name — там содержится имя ненужного вам пакета. Выглядеть оно будет примерно так: com.android.browser.

Нужно куда‑нибудь записать имена пакетов, которые вы собираетесь удалить. App Inspector позволяет легко скопировать имя, просто нажав на него. Можете собрать эти данные в каком‑нибудь текстовом файле или документе в облаке, чтобы потом на компьютере легко оперировать ими.

Наше руководство покажет как установить и использовать эмулятор смартфонов Android Studio для тестирования разнообразных приложений и последних версий операционных систем Android.

Примечание . Эмулятор Android поддерживает только 64-разрядные версии Windows 10 / 8 / 7 и требует как минимум 4 гигабайта оперативной памяти. Необходима поддержка и активация функций виртуализации "Intel Virtualization Technology" или "AMD Virtualization Technology" в BIOS материнской платы.

Как установить и подготовить Android Studio

Для начала, перейдите на официальную страницу загрузки и скачайте 64-битную версию.

Запустите дистрибутив, нажмите кнопку "Next" и выполните установку следуя инструкциям.

По завершении, нажмите "Finish".

Если у вас нет сохраненных настроек программы, выберите "Do not import settings" и подтвердите нажав "OK".

Откажитесь от передачи статистики в Google кнопкой "Dont send".

Пропустите страницу приветствия.

Выберите индивидуальные настройки.

Задайте подходящую тему оформления.

Отметьте галочкой "Android Virtual Device" и проследуйте дальше.

Задайте объём оперативной памяти руководствуясь вашей конфигурацией компьютера.

В следующем окне нажмите кнопку "Finish".

Подождите пока загрузятся необходимые компоненты.

И финишируйте одноименной кнопкой.

Как подготовить эмулятор Android Studio

В окне "Welcome to Android Studio" нажмите "Start a new Android Studio project".

Выберите "Basic Activity".

Задайте "Версию Android", мы выбрали последнюю Android 10 (Q) и нажмите "Finish".

Как настроить и запустить эмулятор Android Studio

Запустите Android Studio и нажмите кнопку менеджера виртуального Android-устройства.

В нем будет готовое устройство "Nexus 5 X" которое можно удалить из-за отсутствия сервиса Play Store.

После чего, создадим своё нажав "Create Virtual Device".

Отметим категорию устройства, это может быть смартфон, планшет либо другое. Мы выберем "Phone" и эмулируем смартфон, "Pixel 2" со значком "Play Store" отлично подойдет.

Теперь скачаем операционную систему Android 10 с сервисом Google Play нажав "Download".

Дождемся скачивания и распаковки системы.

Нажмем на "Finish".

И пойдем дальше.

Здесь можно задать новое имя устройству, выбрать положение экрана, посмотреть расширенные настройки и завершить приготовления.

После чего, нажать кнопку запуска эмулятора Android и дождаться загрузки системы.

Когда устройство будет загружено, перейдите в настройки Android, прокрутите в низ и зайдите в раздел "System".

Пройдите по такому пути Languages & input > Languages.

Добавьте "Русский язык" через кнопку "Add a Language", поставьте "Русский" первым языком.

Пользуйтесь операционной системой Android и тестируйте разнообразные приложения из Google Play на своем компьютере.

Как полностью удалить MEmu?

Как удалить или удалить приложение в MEmu Play?

- Это откроет небольшую коробку с несколькими вариантами. Нажмите на опцию Удалить.

- Вы увидите всплывающее окно с подтверждением. Нажмите ОК, если хотите удалить выбранное приложение.

- Повторите процесс, если вам нужно удалить или удалить из MEmu более одного приложения.

Все эмуляторы безопасны, поскольку вы никогда не храните личную или личную информацию в каком-либо эмуляторе. Вы просто используете его для игр. Итак, согласно этой теории, Memu также безопасен, но я бы не предлагал вам использовать его, так как есть еще много вещей, которые до сих пор неизвестны о китайских приложениях.

Как удалить эмулятор со своего компьютера?

Как удалить приложение на эмуляторе Android?

Удалите приложение Android в эмуляторе.

Можно ли доверять Мему?

Если вы ищете быстрый и надежный эмулятор Android, который позволяет вам играть в игры для Android на ПК с Windows, вам следует скачать MEmu Play. Программное обеспечение предлагает загрузку приложений одним щелчком мыши, возможность одновременного запуска нескольких приложений MEmu и встроенное сопоставление клавиш.

Эмулятор Droid4X безопасен?

Почему мой эмулятор не работает?

Как очистить кеш на моем эмуляторе?

- Инструменты / Android / AVD Manager.

- Выберите устройство для очистки кеша.

- Щелкните маленькую стрелку справа.

- Удалить данные.

Могу ли я удалить эмулированную папку в Android?

Как удалить системные приложения?

Удалить / отключить вредоносное ПО

Как удалить программу с помощью эмулятора терминала?

[Как] Удалить системные приложения (или другие) в терминале

Как мне избавиться от приложений LDPlayer?

В статье будет рассказано о том, как подключить отладчик к Android-приложению и пошагово пройти через вызываемые методы, используя информацию, полученную после декомпиляции приложения.

Автор: Eric Gruber

В статье будет рассказано о том, как подключить отладчик к Android-приложению и пошагово пройти через вызываемые методы, используя информацию, полученную после декомпиляции приложения. Хорошая новость в том, что для отладки не требуются привилегии суперпользователя. Описанные техники могут быть очень кстати во время пентестов мобильных приложений, поскольку мы можем «проникнуть» в код во время работы программы, получить и записать информацию, к которой обычно у нас нет доступа. Например, можно перехватить трафик перед шифрованием и на лету получить ключи, пароли и любую другую ценную информацию. Статья будет полезна пентестерам и разработчикам мобильных приложений, желающих получить более глубокие знания о возможных атаках на платформе Android.

Требования к тестовой среде:

В статье будет использоваться следующая конфигурация: Windows 8, Android Studio и IntelliJ IDEA. Устройство: Nexus 4 с Android версии 4.4.4. Рекомендую все утилиты добавить в переменную окружения PATH, чтобы облегчить и ускорить доступ к этим инструментам.

Настройка устройства

Инструкция ниже поможет вам подготовить устройство для экспериментов.

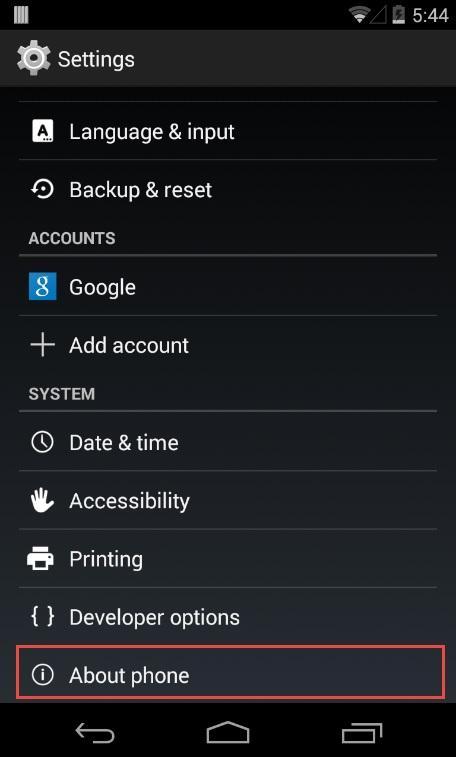

Активация раздела Developer Options

Рисунок 1: Для того чтобы активировать раздел Developer options, необходимо несколько раз кликнуть на Build number

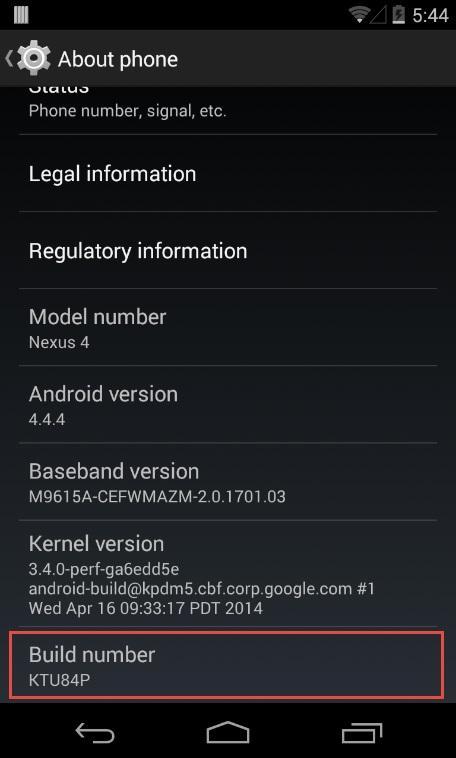

Разрешение отладки через USB

Чтобы разрешить отладку через USB-порт, зайдите в раздел Settings > Developer options и отметьте флажок напротив USB debugging.

Рисунок 2: Включение опции USB debugging

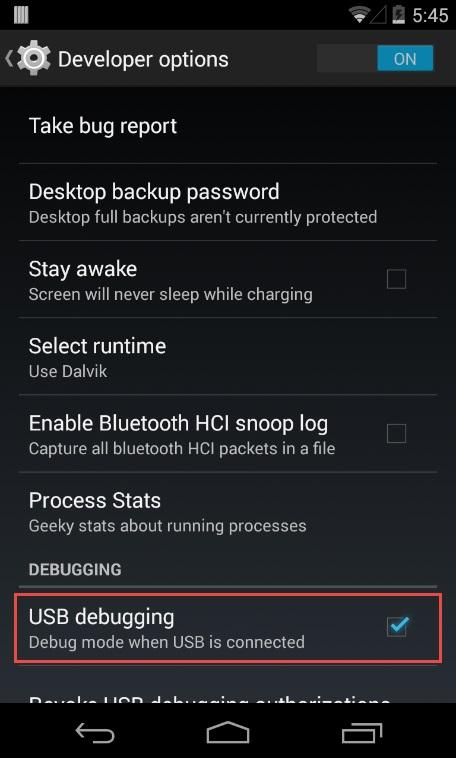

Подключение устройства и запуск ADB

Устройство должно отобразиться в списке.

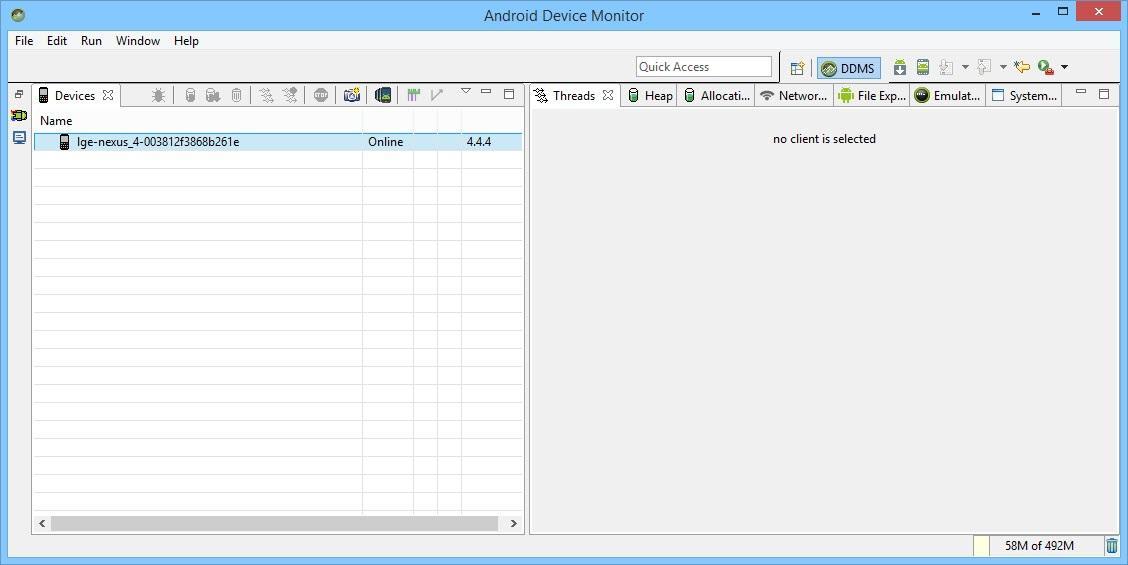

Рисунок 3: Список подключенных устройств

Если устройство не отобразилось в списке, то наиболее вероятная причина в некорректно установленных драйверах (в Windows). В зависимости от устройства драйвер можно найти либо в Android SDK, либо на сайте производителя.

Проверка приложения на возможность отладки

Перед отладкой Android-приложений вначале необходимо проверить, есть ли такая возможность. Проверку можно выполнить несколькими способами.

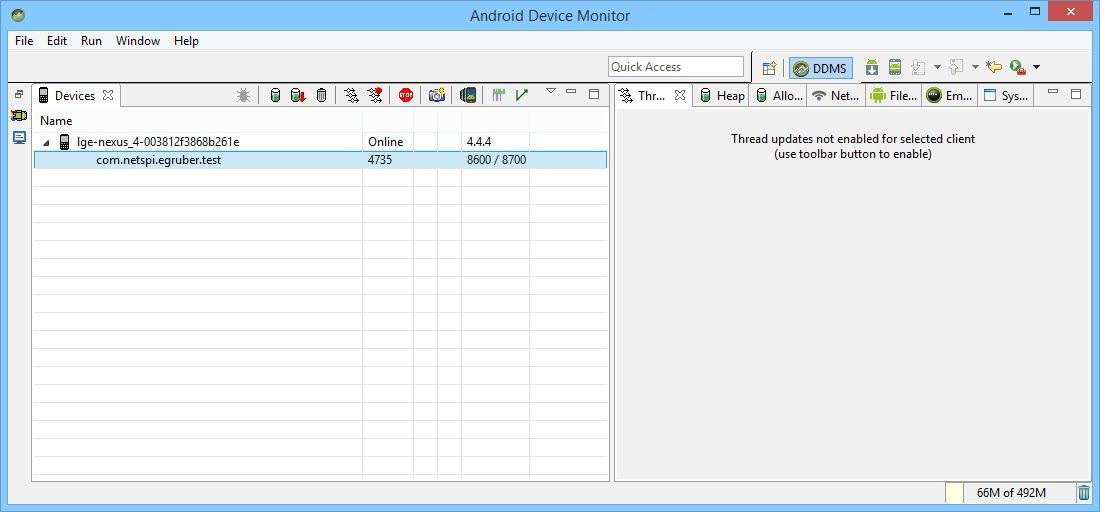

Первый способ – запустить Android Device Monitor, входящий в состав Android SDK (в папке tools). В Windows файл называется monitor.bat. При открытии Android Device Monitor устройство отобразится в разделе Devices.

Рисунок 4: Приложение Android Device Monitor

Если какое-либо приложение на устройстве можно отлаживать, это приложение также отобразится в списке. Я создал тестовую программу, но список пуст, поскольку программу отлаживать нельзя.

Второй способ проверить приложение на возможность отладки – исследовать файл AndroidManifest.xml из пакета приложения (APK, Android application package). APK представляет собой zip-архив, содержащий всю информацию, необходимую для запуска приложения на Android-устройстве.

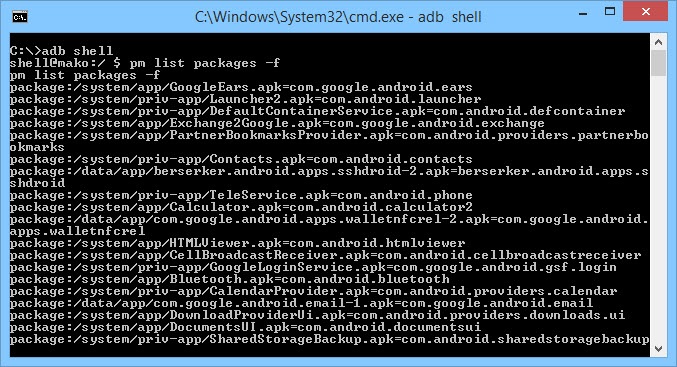

Всякий раз, когда приложения загружается из Google Play Store, также загружается и пакет приложения. Все загруженные APK-файлы обычно хранятся на устройстве в папке /data/app. Если у вас нет прав суперпользователя, вы не сможете получить список файлов из директории /data/app. Хотя, если вы знаете имя APK-файла, можете скопировать его при помощи утилиты adb. Чтобы узнать имя APK-файла, введите следующую команду:

Появится командная строка устройства. Затем введите следующую команду:

pm list packages -f

Отобразится список всех пакетов на устройстве.

Рисунок 5: Перечень пакетов на устройстве

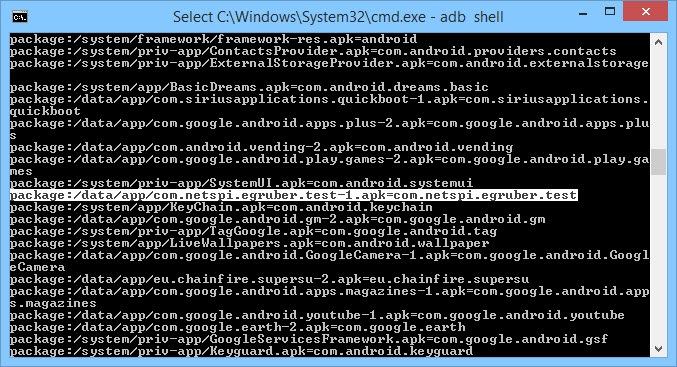

Глядя на список, находим тестовое приложение.

Рисунок 6: Пакет созданного тестового приложения (выделено белым)

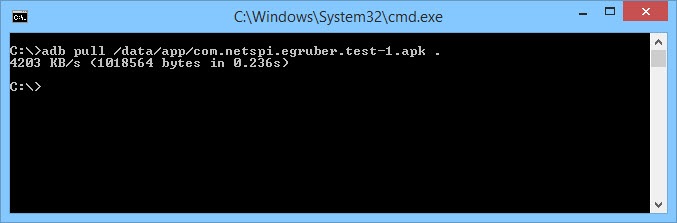

Теперь необходимо скопировать файл пакета. Открываем шелл и вводим следующую команду:

adb pull /data/app/[.apk file] [location]

Рисунок 7: Копируем APK-файл с устройства в систему

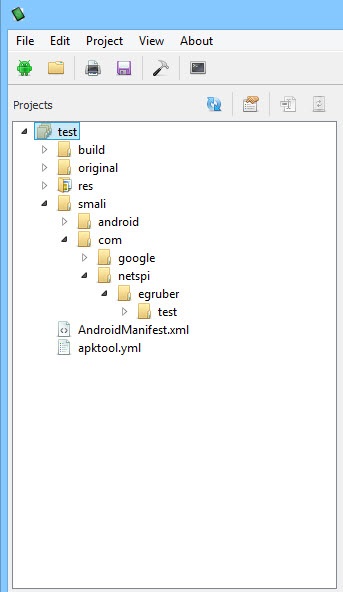

Теперь нужно открыть файл пакета и исследовать содержимое AndroidManifest.xml. К сожалению, мы не можем просто так распаковать архив, поскольку APK-файл закодирован в бинарном формате. Для раскодировки чаще всего используется утилита apktool, хотя я использую APK Studio, поскольку у этого приложения дружелюбный графический интерфейс. Далее в статье будет рассказываться об APK Studio.

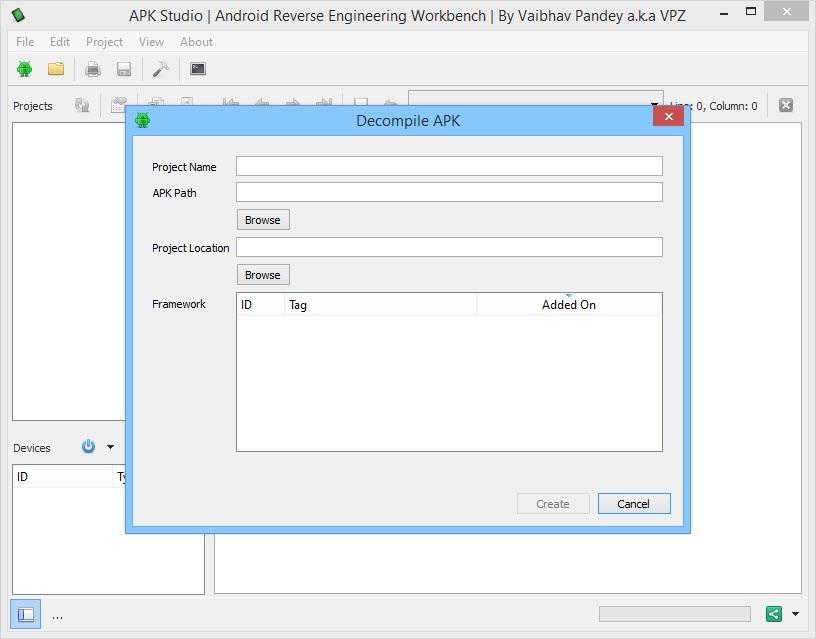

В APK Studio кликните на маленькую зеленую иконку, задайте имя проекту и укажите путь к APK файлу. Затем укажите пусть для сохранения проекта.

Рисунок 8: Создание нового проекта в APK Studio

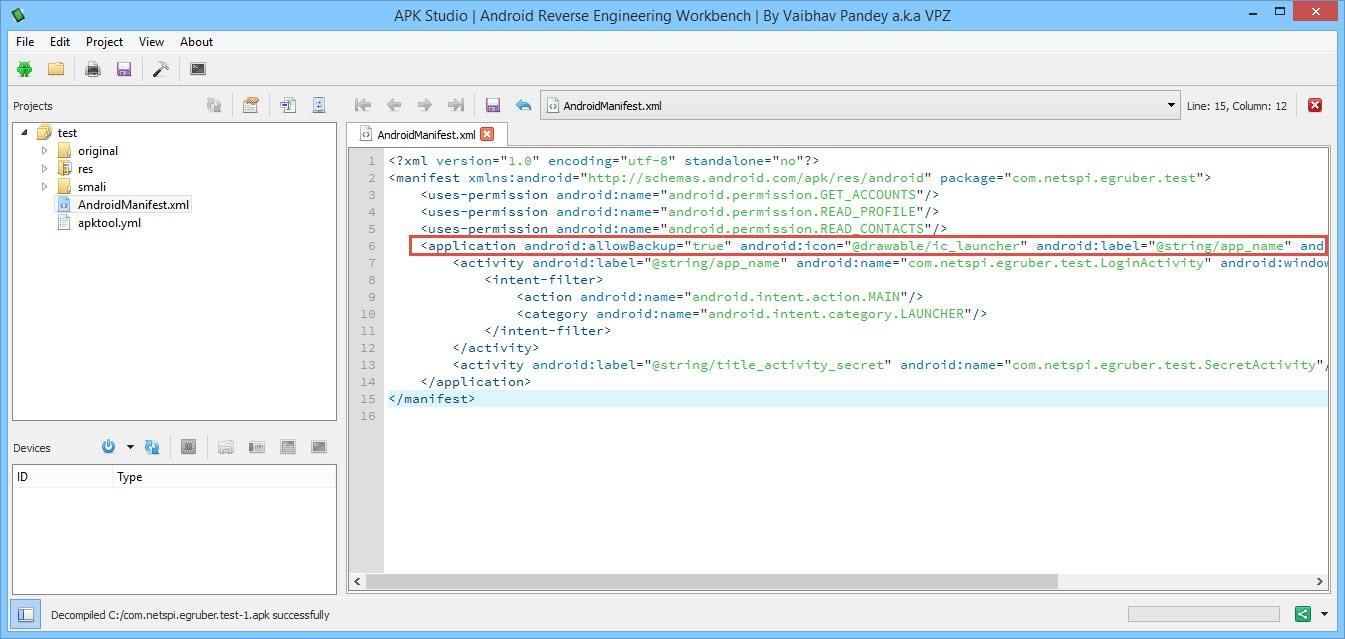

После открытия APK выберите файл AndroidManifest.xml и посмотрите параметры тега application. Если флаг android:debuggable отсутствует (или присутствует, но установлено значение false), значит, приложение отлаживать нельзя.

Рисунок 9: Содержимое файла AndroidManifest.xml

Модификация файла AndroidManifest.xml

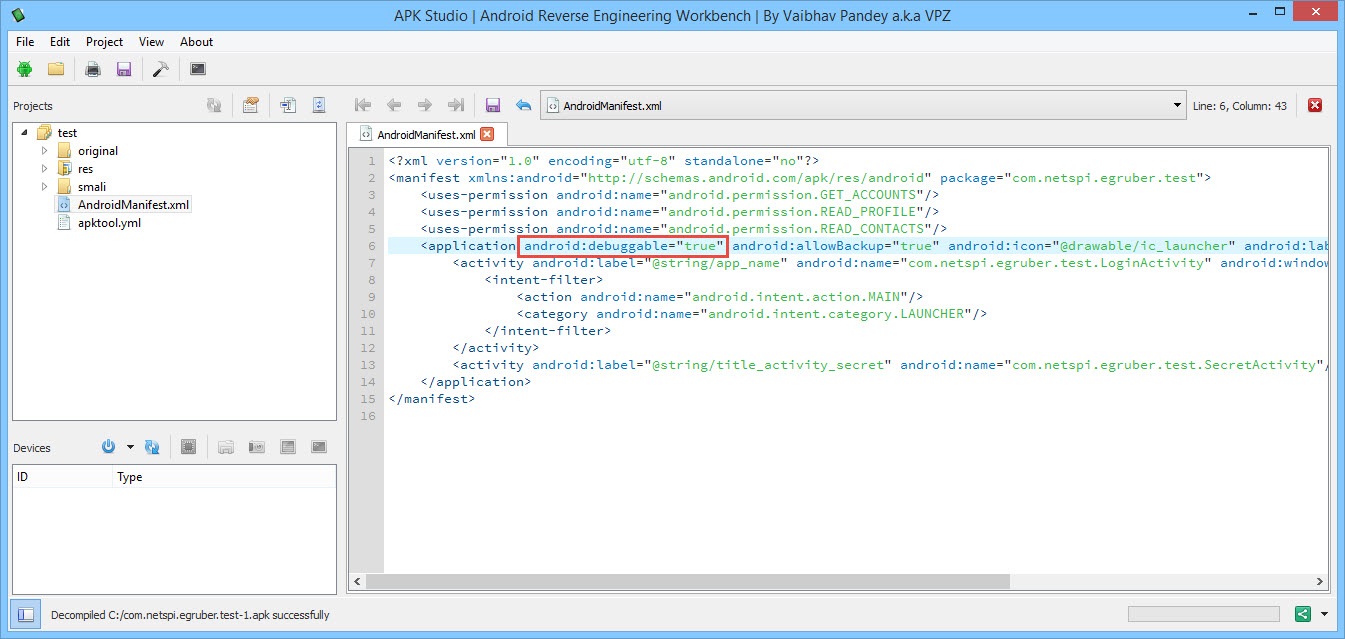

При помощи утилиты apktool или APK Studio мы можем модифицировать файлы и упаковывать содержимое обратно в пакет. Сейчас мы изменим файл AndroidManifest.xml так, чтобы приложение можно было отлаживать. Добавляем внутрь тега application строчку android:debuggable="true".

Рисунок 10: Изменяем содержимое тега application

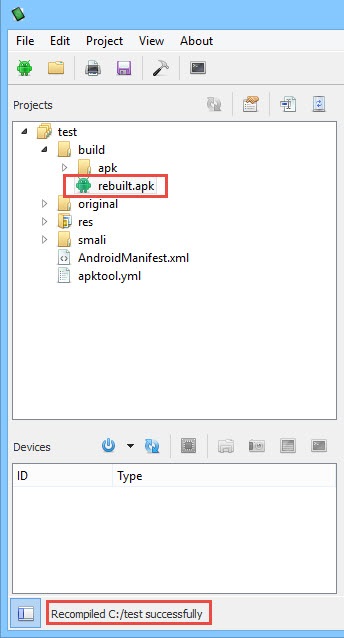

После добавления флага кликаем на иконку «молоток» и заново собираем пакет. Пересобранный пакет будет находиться в директории build/apk.

Рисунок 11: Повторная сборка пакета завершилась успешно

После пересборки пакет подписывается и его можно заново установить на устройстве (все Android-приложения должны быть подписаны). Большинство приложений не проверяет сертификат, при помощи которого происходит подпись. В противном случае необходимо изменить код, выполняющий эту проверку.

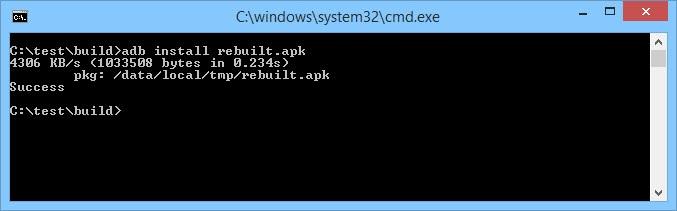

Теперь нужно установить пересобранный пакет. Вначале удаляем старое приложение при помощи следующей команды:

adb pm uninstall[package name]

Затем устанавливаем новый пакет:

adb install [.apk file]

Также можно удалить и установить пакет одной командой:

adb install -r [.apk file]

Рисунок 12: Установка пересобранного пакета

Проверьте, чтобы переустановленное приложение корректно запускалось на устройстве. Если все работает, переходим обратно в Android Device Monitor, где должно появиться тестовое приложение.

Рисунок 13: Теперь пересобранное приложение можно отлаживать

Настройка среды разработки (IDE)

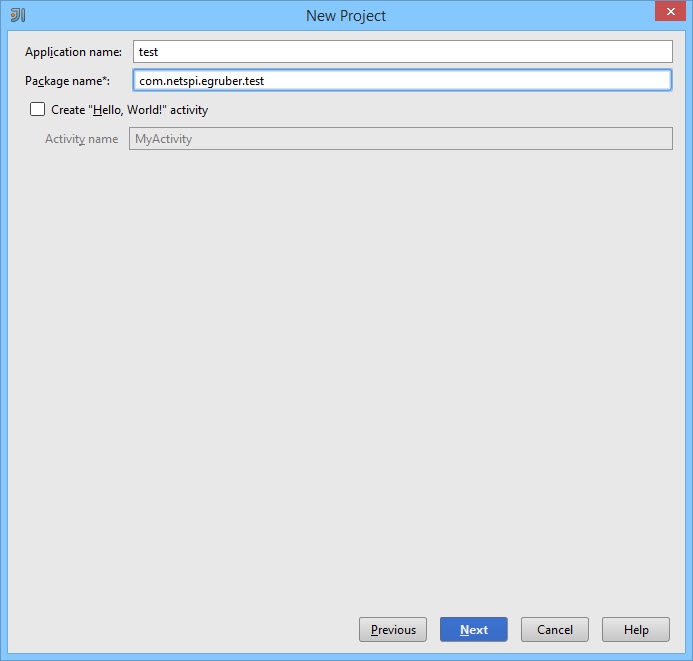

Теперь к пересобранному приложению можно подцепить отладчик, но вначале нужно создать проект в среде разработки (в статье используется IntelliJ IDEA). Создаем новый проект. В поле Application name указываем произвольное имя. В поле Package name указываем имя, в точности совпадающее с иерархией папок пересобранного пакета.

Рисунок 14: Создание нового проекта в IntelliJ IDEA

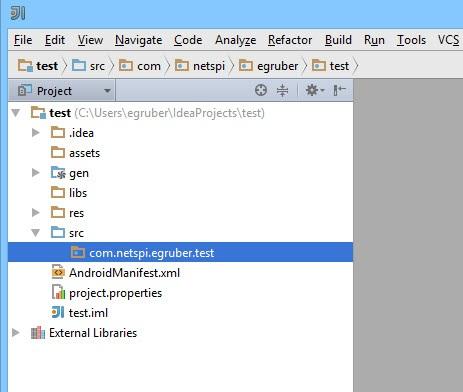

Рисунок 15: Иерархия директорий тестового приложения

Снимите флажок «Create Hello World Activity» и завершите создание проекта (все остальные параметры остаются по умолчанию). Новый проект должен выглядеть примерно так:

Рисунок 16: Иерархия папок и файлов нового проекта

После создания проекта нужно добавить исходный код из APK-файла для того, чтобы отладчик «знал» имена символов, методов, переменных и т. д. Хорошая новость в том, что Android-приложения можно декомпилировать практически без потери качества (исходный код будет совпадать с оригиналом). После декомпиляции исходный текст импортируется в среду разработки (IDE).

Получение исходных текстов из пакета приложения

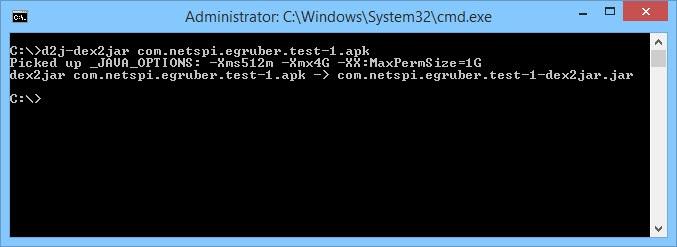

Для начала необходимо преобразовать APK в jar-файл. Затем мы при помощи java-декомпилятора получим исходный текст приложения. Преобразование в jar будем делать при помощи утилиты dex2jar. У dex2jar есть файл d2j-dex2jar.bat, используемый для конвертирования APK в jar. Синтаксис команды довольно прост:

d2j-dex2jar.bat [.apk file]

Рисунок 17: Преобразование APK в jar

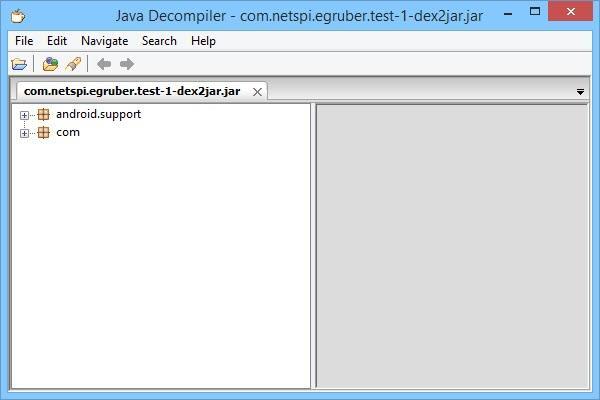

Затем открываем или перетаскиваем полученный файл в JD-GUI (это java-декомпилятор).

Рисунок 18: Структура jar-файла

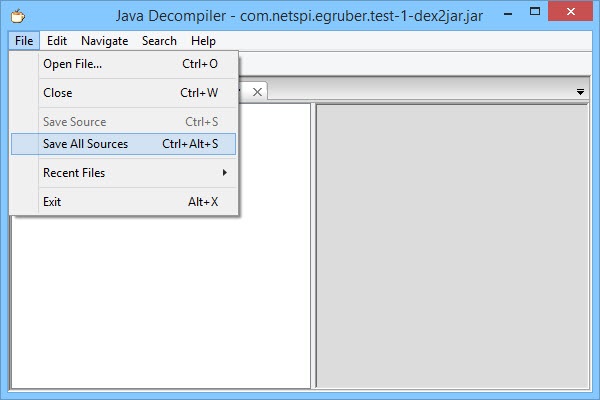

Jar-файл должен отобразиться в виде иерархической структуры, внутри которой находятся java-файлы с читабельным исходным кодом. Заходим в File > Save All Sources, чтобы упаковать все исходные тексты в zip-архив.

Рисунок 19: Сохранение исходных текстов декомпилированного файла

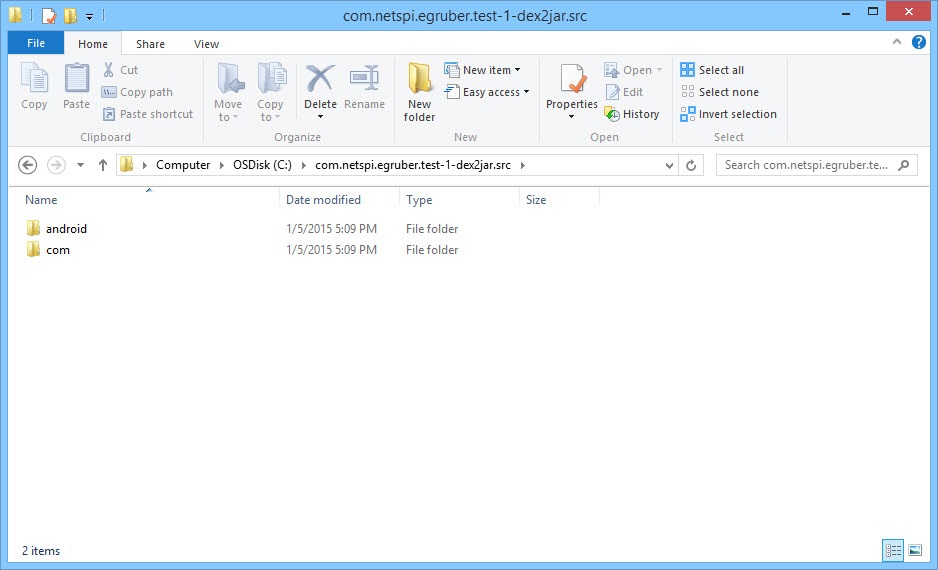

После сохранения исходных текстов распаковываем архив в отдельную директорию.

Рисунок 20: Распакованный архив

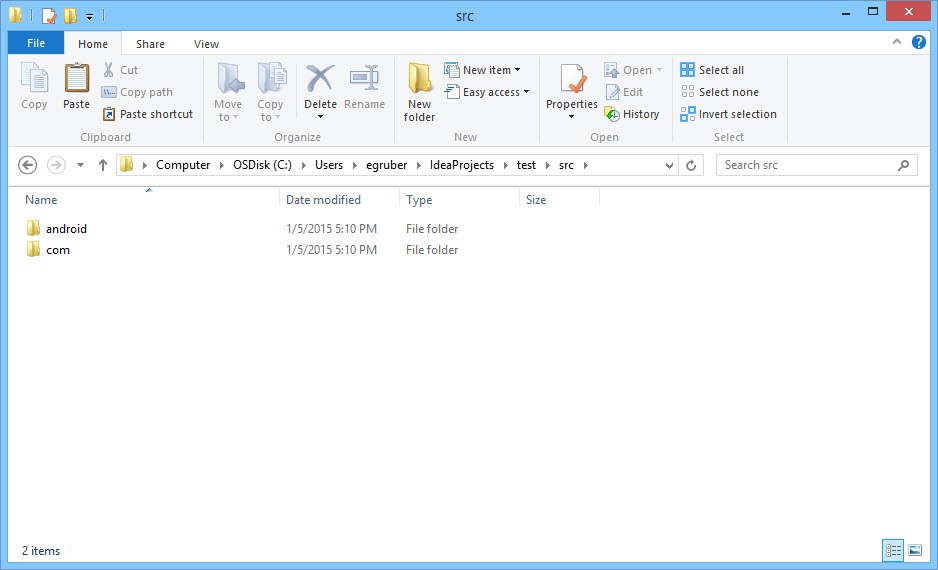

Теперь нужно импортировать обе директории в созданный ранее проект в IDE. В IntelliJ заходим в папку src и копируем туда содержимое распакованного архива (две директории).

Рисунок 21: Обе папки скопированы в директорию src

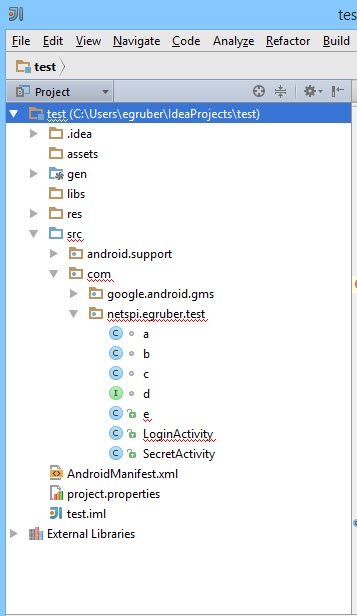

Возвращаясь в Intellij, видим обновленный проект.

Рисунок 22: В проекте появились исходные тексты

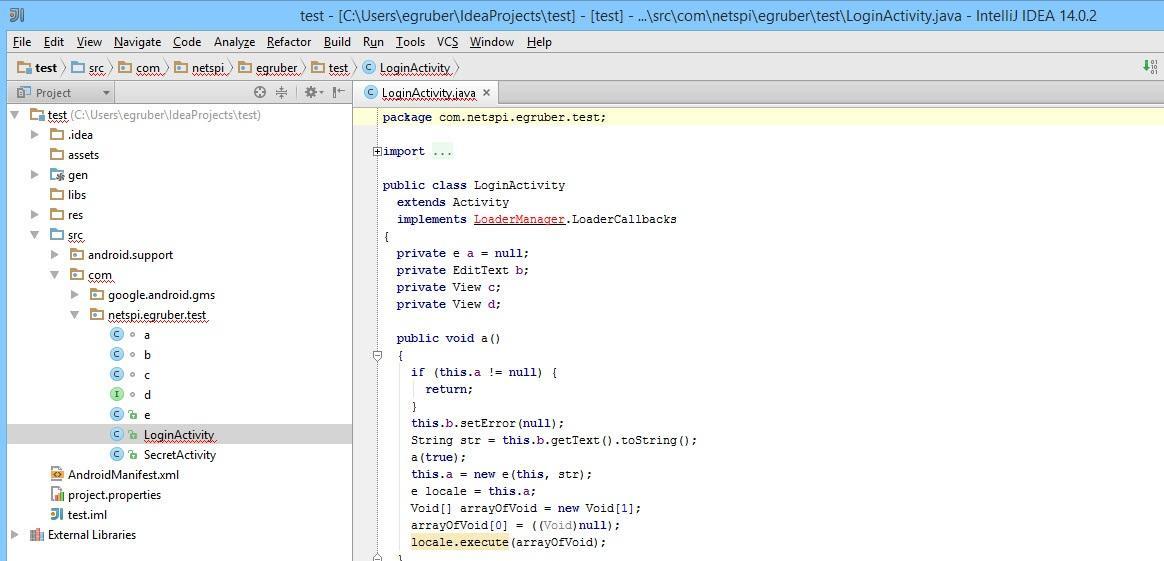

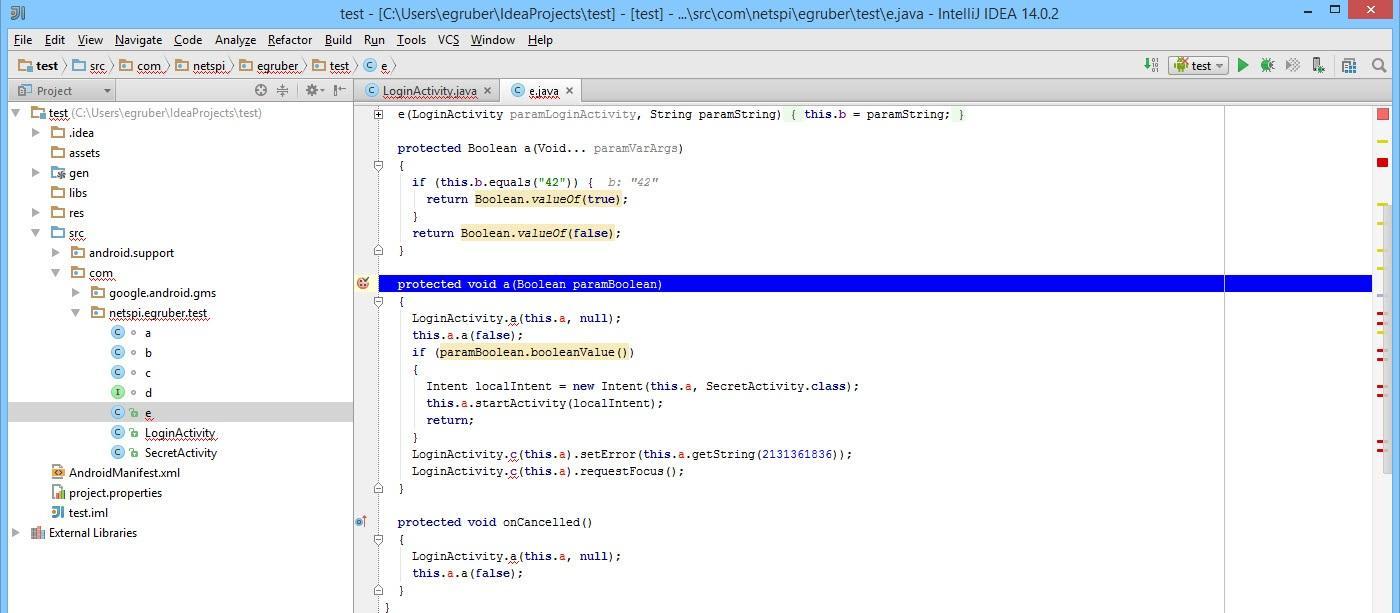

Если мы кликнем на какой-нибудь элемент из списка, то увидим исходный текст. Как видно на скриншоте ниже (исходный текст класса LoginActivity), исходный код обфусцирован при помощи ProGuard.

Рисунок 23: Обфусцированный исходный текст класса LoginActivity

Подключение отладчика

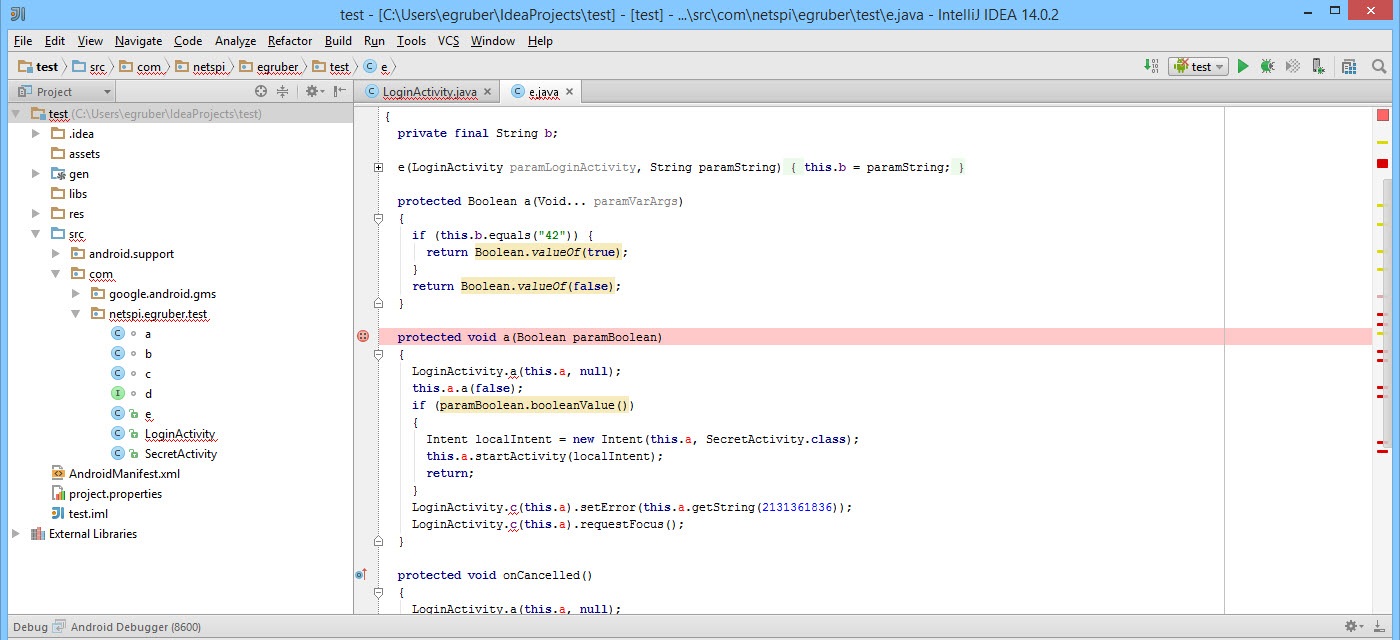

Теперь, когда в проекте появились исходные тексты, мы можем начать устанавливать точки останова на методах и переменных. По достижению точек останова приложение будет останавливаться. В качестве примера я установил точку останова на методе (прямо в обфусцированном коде), отвечающим за обработку информации, введенной в текстовом поле.

Рисунок 24: Поставлена точка останова на обфусцированный метод

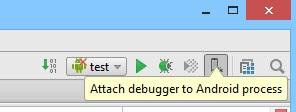

Как только появилась точка останова, подключаем отладчик к процессу на устройстве, кликнув на иконку с экраном в правом верхнем углу (на вашей IDE иконка может отличаться).

Рисунок 25: Подключаем отладчик к процессу

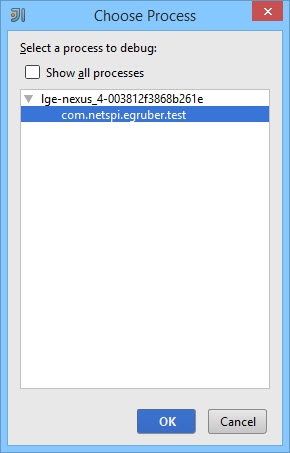

Далее вам будет предложено выбрать процесс, к которому нужно подключиться. Будут отображены только процессы с флагом android:debuggable="true".

Рисунок 26: Перечень процессов для подключения отладчика

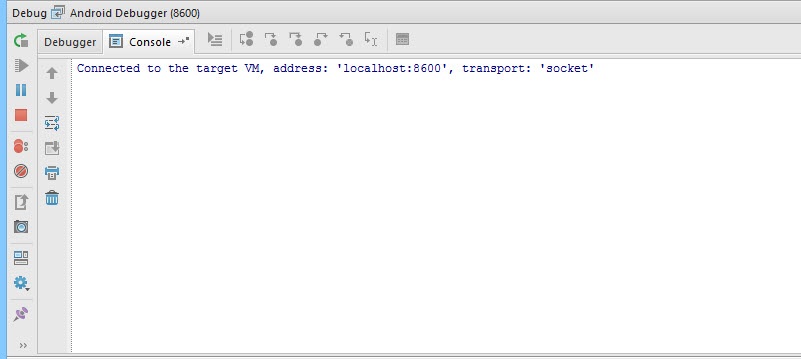

После выбора процесса отладчик подсоединится к устройству.

Рисунок 27: Отладчик подключен к процессу, запущенному на устройстве

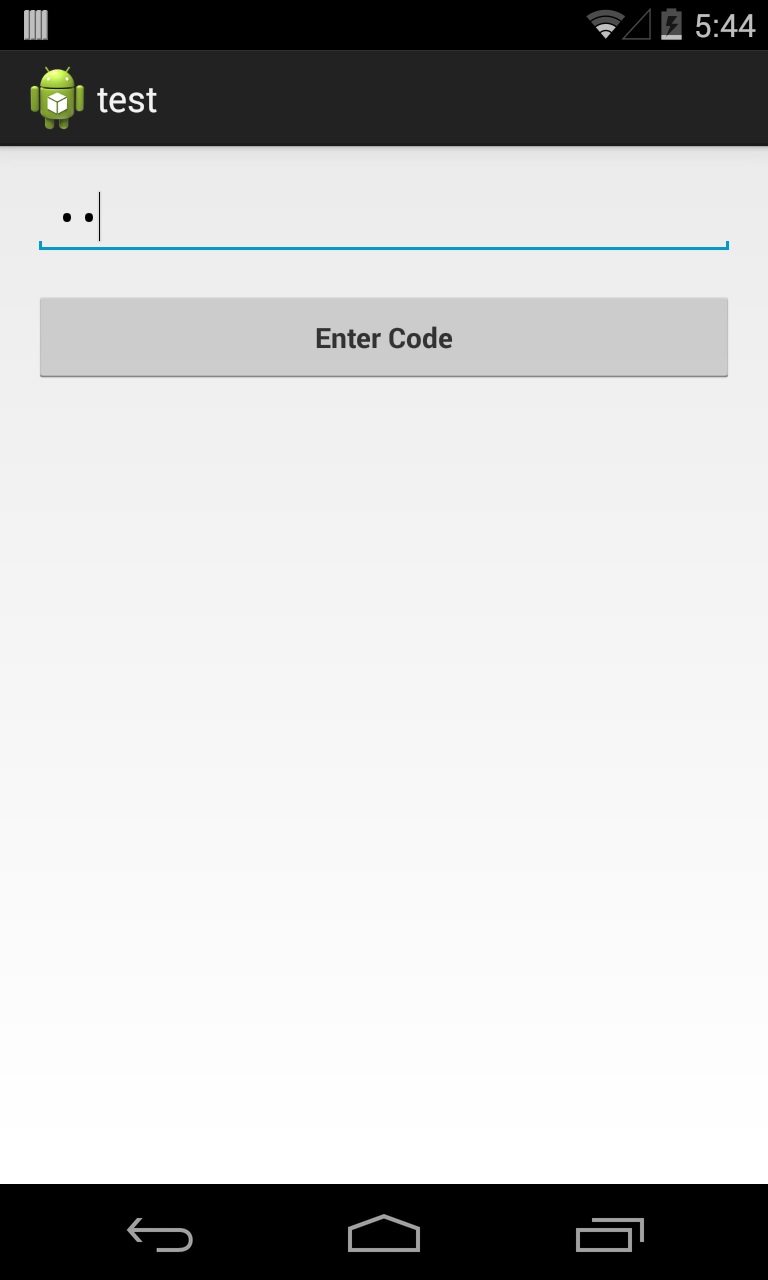

В текстовое поле я буду вводить число 42 (если помните, на соответствующем методе стоит точка останова).

Рисунок 28: В текстовое поле вводим число 42

После нажатия на кнопку «Enter Code» выполнение приложения прервется на точке останова, поскольку отладчик «осведомлен», какой метод вызывается на устройстве. Скомпилированное Android-приложение содержит отладочную информацию (например, имена переменных), доступную любому отладчику, совместимому с Java Debug Wire Protocol (JDWP). Если в приложении разрешена отладка, отладчик, совместимый с JDWP (в эту категорию попадает большинство отладчиков идущих в составе сред разработки для Java), сможет подсоединиться к виртуальной машине Android-приложения, а затем считывать и выполнять отладочные команды.

Рисунок 29: Сработала точка останова

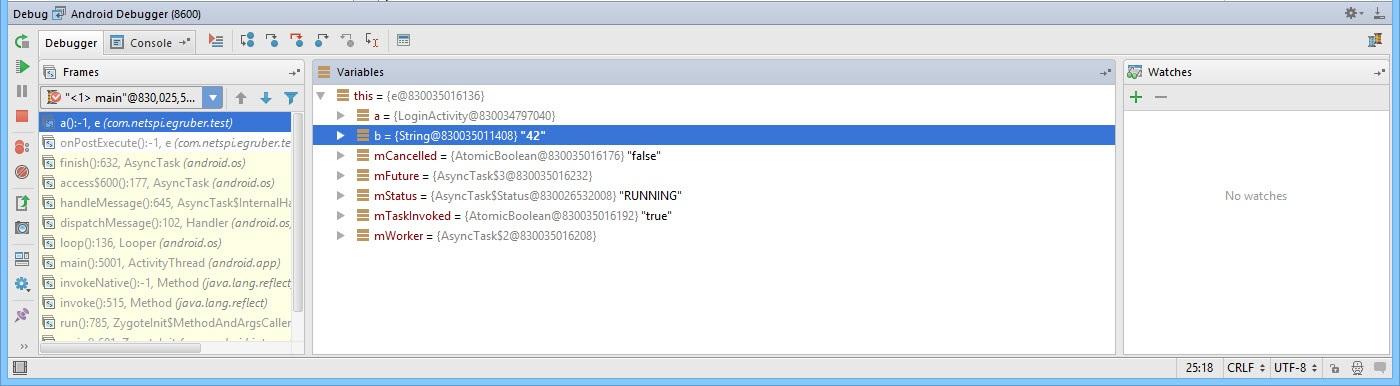

На скриншоте ниже видно число, которое ранее мы ввели в текстовом поле.

Рисунок 30: Перечень переменных текущего экземпляра класса

Мы можем не только считывать данные в приложении, но и вставлять свои собственные. Это может быть полезно, если мы, например, захотим прервать поток выполнения кода и обойти некоторые участки алгоритма. При помощи отладчика мы можем лучше понять логику работы приложения и проанализировать то, что недоступно обычному пользователю. Например, может оказаться очень полезным просмотр используемых функций шифрования и динамические ключи. Кроме того, иногда при отладке полезно знать, как функции взаимодействуют с файловой системой или базой данных, чтобы понять какая информация сохраняется приложением. Подобные манипуляции доступны на любом Android-устройстве без привилегий суперпользователя.

Читайте также: