Как сделать квз приложения

В последнее время очень много клиентов хотят использовать DIRECTUM через терминальные сервера. В этом блоге я расскажу про новую технологию Microsoft, которая называется RemoteApp.

RemoteApp - это технология, которая позволяет представлять приложения, доступ к которым может быть получен удаленно через Службы удаленных рабочих столов, как если бы они были запущены на локальном компьютере пользователя. Другими словами, пользователь просто запускает ярлык на рабочем столе, а приложение запускается на терминальном сервере.

Этапы установки и настройки удаленных приложений

- настройка хост-сервера сеансов удаленных рабочих столов для размещения удаленных приложений RemoteApp ;

- добавление программ в список удаленных приложений RemoteApp ;

- создание RDP-файла и Создание пакета установщика Windows .

Настройка хост-сервера сеансов удаленных рабочих столов для размещения удаленных приложений RemoteApp

Существуют предварительные требования к установке, которые необходимо выполнить перед настройкой Удаленные приложения RemoteApp для использования. В следующих разделах рассматривается настройка сервера для работы с Удаленные приложения RemoteApp.

- установка службы роли хост-сервера сеансов удаленных рабочих столов;

- установка программ;

- проверка параметров удаленного подключения.

Установка службы роли хост-сервера сеансов удаленных рабочих столов

Диспетчер удаленных приложений RemoteApp устанавливается в составе службы роли Узел сеансов удаленных рабочих столов.

В этом разделе описывается порядок установки службы роли Узел сеансов удаленных рабочих столов.

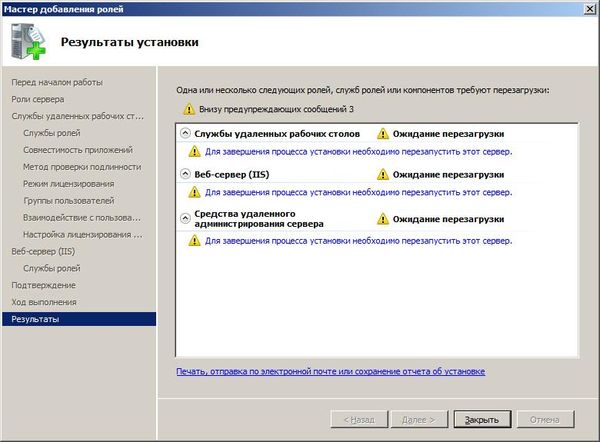

Примечание: После установки службы роли Узел сеансов удаленных рабочих столов необходимо перезагрузить компьютер.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Рекомендации по оборудованию сервера:

- процессор: Quad 3.00 GHz;

- память: 1000 Мб для windows + 350 Мб для каждого сеанса;

Установка службы роли хост-сервера сеансов удаленных рабочих столов

- На компьютере, на котором требуется установить службу роли Узел сеансов удаленных рабочих столов, откройте средство Диспетчер серверов. Чтобы открыть компонент "Управление сервером", нажмите Пуск, Администрирование, а затем Управление сервером.

2. В группе Сводка по ролям выберите Добавить роли.

3. На странице Прежде чем, приступить к работе мастера добавления ролей нажмите кнопку Далее .

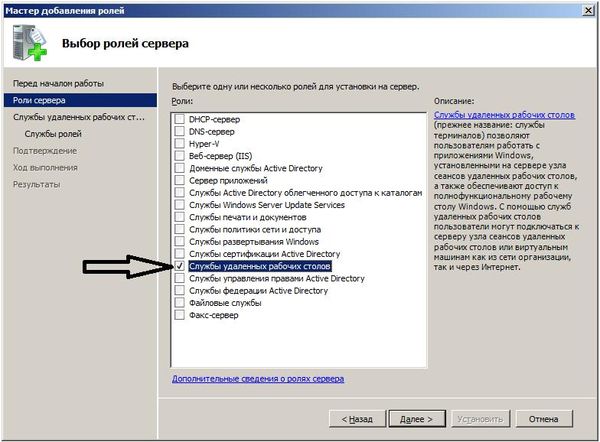

4.На странице Выбор ролей сервера установите флажок Службы удаленных рабочих столов и нажмите кнопку Далее.

5. На странице Службы удаленных рабочих столов нажмите кнопку Далее .

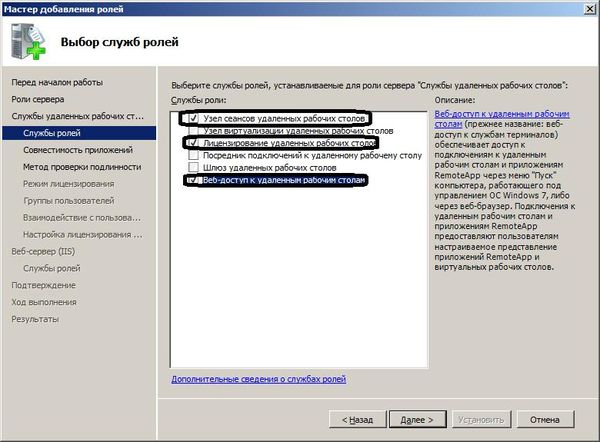

6. На странице Выбор служб ролей установите флажок Узел сеансов удаленных рабочих столов, флажок лицензирование удаленных рабочих столов, флажок Веб-доступ к удаленным рабочим столам и нажмите кнопку Далее .

7. На странице Удаление и повторная установка приложений для определения совместимости нажмите кнопку Далее .

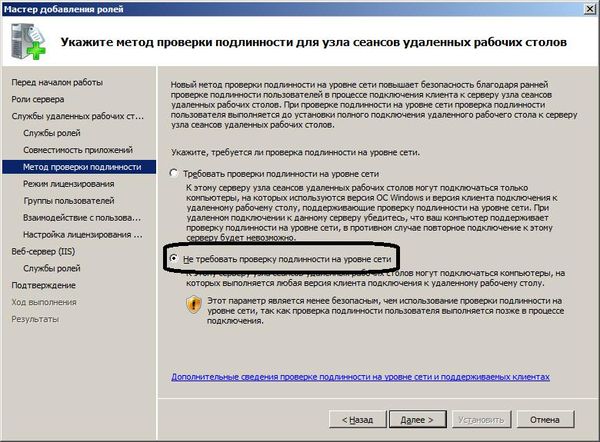

8. На странице Укажите метод подлинности для узла сеансов удаленных рабочих столов, выберите Не требовать проверку подлинности на уровне сети, нажмите на кнопку Далее .

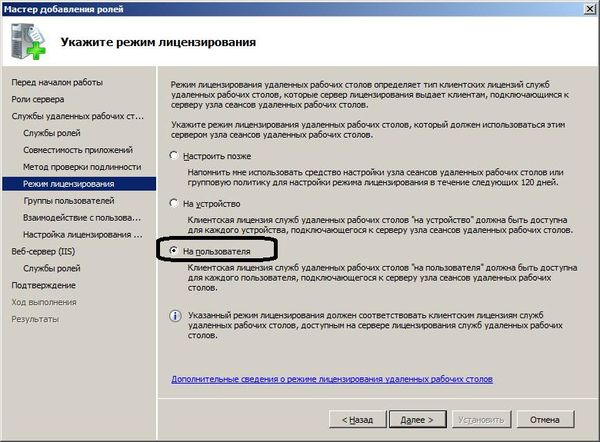

9. На странице Укажите режим лицензирования, выберите нужный режим, рекомендуется режим «На пользователя», и нажмите кнопку Далее .

10. На странице Выберите группы пользователей, которым разрешен доступ к этому хост-серверу сеансов удаленных рабочих столов добавьте пользователей или группы, которые требуется добавить в группу «Пользователи удаленного рабочего стола», и нажмите кнопку Далее .,

11. На странице Настройка взаимодействия с пользователем выберите требуемый пользовательский интерфейс и нажмите кнопку Далее .

12. На странице Настроить область обнаружения для лицензирования удаленных рабочих столов, нажмите на кнопку Далее .

13. На странице Веб- сервер (IIS ) нажмите на кнопку Далее.

14. На странице Выбор служб ролей нажмите на кнопку Далее .

15. На странице Подтвердите выбранные элементы убедитесь, что служба роли Узел сеансов удаленных рабочих столов выбрана для установки, и нажмите кнопку Установить .

16. На странице Ход выполнения установки будет отображаться ход выполнения установки.

18. После перезапуска сервера и входа в компьютер с использованием той же учетной записи пользователя установка завершится. При появлении страницы Результаты установки убедитесь, что установка сервера Узел сеансов удаленных рабочих столов выполнена

Установка программ

Приложения следует устанавливать на удаленный сервер после установки службы роли Узел сеансов удаленных рабочих столов. Приложения на сервер Узел сеансов удаленных рабочих столов устанавливаются так же, как и на локальный рабочий стол. Тем не менее следует убедиться, что приложения устанавливаются для всех пользователей, а все необходимые компоненты приложений устанавливаются локально на сервер Узел сеансов удаленных рабочих столов.

В нашем случае, мы будем устанавливать систему DIRECTUM и Microsoft Office.

Проверка параметров удаленного подключения

По умолчанию удаленные подключения включены сразу после установки службы роли Узел сеансов удаленных рабочих столов. Чтобы добавить пользователей и группы, которым требуется подключение к серверу Узел сеансов удаленных рабочих столов, и проверить или изменить параметры удаленного подключения, можно использовать следующую процедуру.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Чтобы проверить параметры удаленного подключения:

- На сервере Узел сеансов удаленных рабочих столов запустите средство «Система». Чтобы запустить инструмент "Система", нажмите кнопку Пуск, выберите пункт Выполнить, введите control system, а затем нажмите кнопку ОК .

- В группе Задачи выберите Параметры удаленного рабочего стола.

- В диалоговом окне Свойства системы на вкладке Удаленный выберите один из следующих вариантов, в зависимости от среды.

3.1. Разрешать подключения от компьютеров с любой версией удаленного рабочего стола (менее безопасно)

3.2. Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности (безопасность выше)

3.3. Для получения дополнительных сведений о двух параметрах на вкладке Удаленный щелкните ссылку Помогите мне выбрать.

4. Чтобы добавить пользователей и группы, которые необходимо подключить к серверу Узел сеансов удаленных рабочих столов с помощью удаленного рабочего стола, выберите пункт Выбрать пользователей, а затем нажмите кнопку Добавить. Добавляемые пользователи и группы добавляются в группу «Пользователи удаленного рабочего стола».

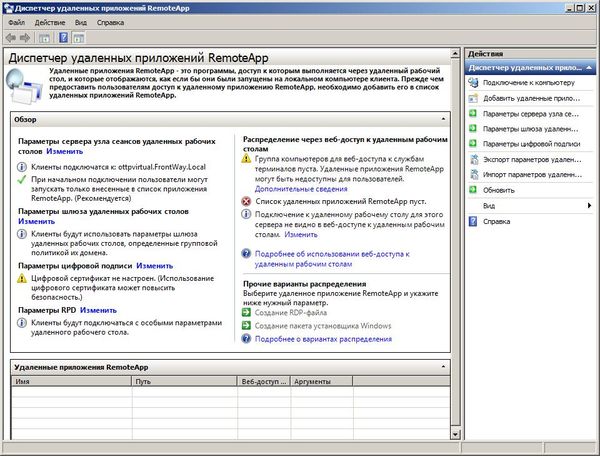

Добавление программ в список удаленных приложений RemoteApp

Чтобы сделать программу доступной для пользователей удаленно через Диспетчер удаленных приложений RemoteApp, необходимо добавить ее в список Приложения RemoteApp.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Чтобы добавить программу в список удаленных приложений RemoteApp :

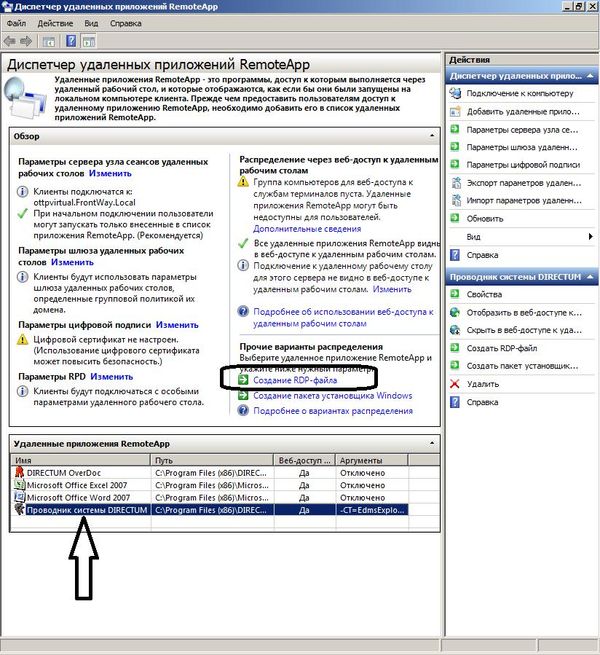

- Откройте диспетчер удаленных приложений RemoteApp на сервере узла сеансов удаленных рабочих столов. Для этого нажмите кнопку Пуск, откройте меню Администрирование, затем выберите пункты Службы удаленных рабочих столов и Диспетчер удаленных приложений RemoteApp.

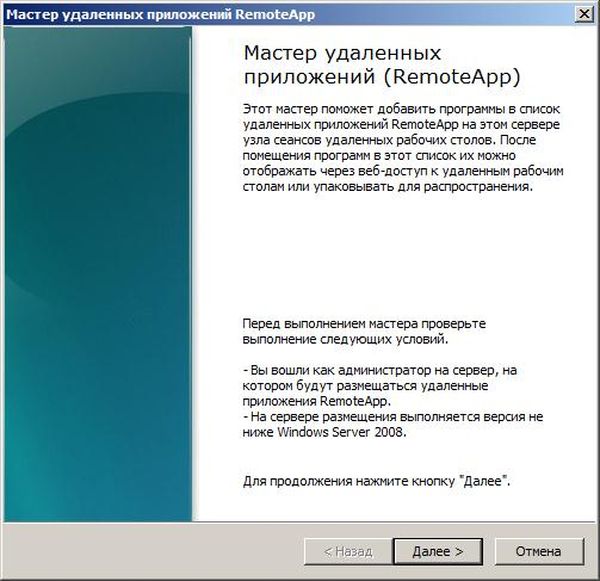

2. В области Действия щелкните Добавить удаленные приложения RemoteApp .

3. На странице Мастер удаленных приложений (RemoteApp ) нажмите кнопку Далее.

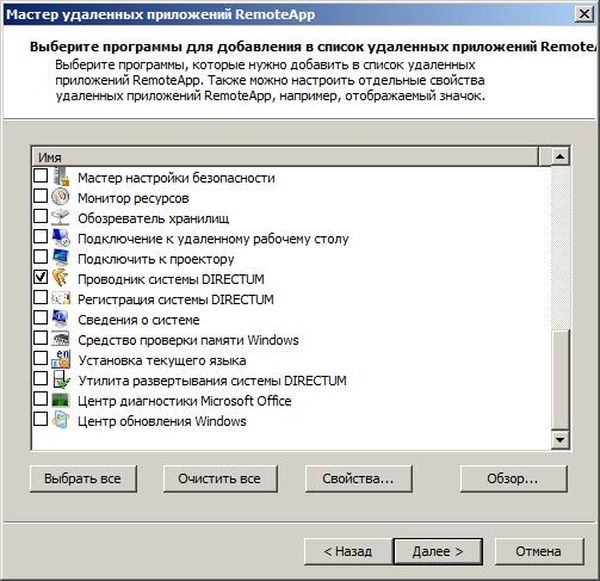

4. На странице Выберите программы для добавления в список удаленных приложений RemoteAppустановите флажки рядом с теми программами, которые следует добавить в список Удаленные приложения RemoteApp. Можно выбрать несколько программ, в нашей ситуации выбираем DIRECTUM и Microsoft Office Application (Excel и Word). Нажмите на кнопку Далее.

5. На странице Мастер удаленных приложений RemoteApp нажмите на кнопку Готов.

Создание RDP-файла и Создание пакета установщика Windows

Создание RPD файла

С помощью мастера RemoteApp можно создать файл протокола удаленного рабочего стола (RDP-файл) из любого приложения в списке Удаленные приложения RemoteApp.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов, который требуется настроить.

Чтобы создать RDP-файл:

- Откройте диспетчер удаленных приложений RemoteApp на сервере узла сеансов удаленных рабочих столов. Для этого нажмите кнопку Пуск, откройте меню Администрирование, затем выберите пункты Службы удаленных рабочих столов и Диспетчер удаленных приложений RemoteApp.

- В списке Приложения RemoteApp выберите программу, для которой необходимо создать RDP-файл. Чтобы выбрать несколько программ, нажмите и удерживайте нажатой клавишу CTRL при выборе программ. В нашей ситуации выберите «Проводник системы DIRECTUM».

3. В области Действия для программы или выбранных программ щелкните Создание RDP-файла.

4. На странице Мастер удаленных приложений нажмите кнопку Далее.

5. На странице Задание параметров пакета выполните следующие действия:

5.1.В поле Введите расположение для сохранения пакетов примите расположение по умолчанию или нажмите кнопку Обзор, чтобы указать новое расположение для сохранения RDP-файла.

5.2. В разделе Параметры хост-сервера сеансов удаленных рабочих столов нажмите кнопку Изменить, чтобы изменить имя сервера или номер порта протокола удаленного рабочего стола (RDP). По завершении нажмите кнопку ОК .

5.3. Для того, чтобы подписать RDP-файл цифровой подписью, в области Параметры сертификата нажмите кнопку Сменить , чтобы выбрать или изменить сертификат.

6. По завершении нажмите кнопку Далее .

7. На странице Просмотр параметров нажмите кнопку Готово.

Создание пакета установщика Windows( MSI )

С помощью мастера RemoteApp можно создать пакет установщика Microsoft Windows (.msi) из любого приложения в списке Удаленные приложения RemoteApp.

Минимальным требованием для выполнения этой процедуры является членство в локальной группе Администраторы (или эквивалентной ей группе) на сервере узла сеансов удаленных рабочих столов.

Чтобы создать пакет установщика Windows

- Откройте диспетчер удаленных приложений RemoteApp на сервере узла сеансов удаленных рабочих столов. Для этого нажмите кнопку Пуск, откройте меню Администрирование, затем выберите пункты Службы удаленных рабочих столов и Диспетчер удаленных приложений RemoteApp.

- В списке Приложения RemoteApp выберите программу, для которой необходимо создать пакет установщика Windows. Чтобы выбрать несколько программ, нажмите и удерживайте нажатой клавишу CTRL при выборе программ.

- В области Действия для программы или выбранных программ щелкните Создание пакета установщика Windows.

- На странице Мастер удаленных приложений (RemoteApp) нажмите кнопку Далее.

- На странице Задание параметров пакета выполните следующие действия:

5.1. В поле Введите расположение для сохранения пакетов примите расположение по умолчанию или нажмите кнопку Обзор, чтобы указать новое расположение для сохранения пакета установщика Windows.

5.2. В разделе Параметры хост-сервера сеансов удаленных рабочих столов нажмите кнопку Изменить, чтобы изменить имя сервера или номер порта протокола удаленного рабочего стола (RDP). По завершении нажмите кнопку ОК .

5.3. В области Параметры шлюза удаленных рабочих столов нажмите кнопку Изменить , чтобы изменить текущую настройку или задать, будут ли клиенты использовать сервер Шлюз удаленного рабочего стола для подключения к целевому серверу Узел сеансов удаленных рабочих столов через брандмауэр. По завершении нажмите кнопку ОК.

5.4. Для того, чтобы подписать файл цифровой подписью, в области Параметры сертификата нажмите кнопку Сменить, чтобы выбрать или изменить сертификат. Выберите нужный сертификат и нажмите кнопку ОК.

6. По завершении нажмите кнопку Далее .

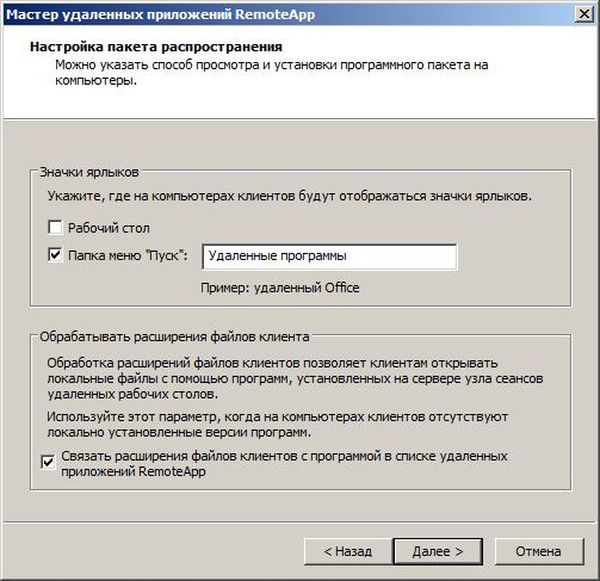

7. На странице Настройка пакета распространения выполните следующие действия:

7.1. В области Значки ярлыков укажите, где будет располагаться ярлык программы на клиентских компьютерах.

7.2. В области Обрабатывать расширения файлов клиента укажите, будет ли данная программа обрабатывать расширения имен файлов клиентов.

Если сопоставить расширения имен файлов на клиентском компьютере с Удаленное приложение RemoteApp, все расширения имен файлов, обрабатываемые приложением на сервере Узел сеансов удаленных рабочих столов, также будут сопоставлены на клиентском компьютере с Удаленное приложение RemoteApp. Обратите внимание, что пользователи не получают запроса на подтверждение обработки сервером Узел сеансов удаленных рабочих столов расширений файлов для приложения.

8. После того, как свойства пакета распространения настроены, нажмите кнопку Далее .

9. На странице Просмотр параметров нажмите кнопку Готово .

После завершения работы мастера в новом окне будет открыта папка, в которой был сохранен пакет установщика Windows. Таким образом можно убедиться, что пакет установщика Windows (.msi) был создан.

Тестирование системы DIRECTUM в режиме RemoteApp

Общее сведение

В режиме RemoteaApp, система DIRECTUM работает в полном режиме, это значит, что все компонентов системы доступны.

Не все знают, что в дополнение к службе удаленных рабочих столов, в Windows Server 2008 R2 есть очень удобная служба удаленных приложений RemoteApp. Суть RemoteApp в том, что к любым приложениям, установленным на данном сервере, можно получить удаленный доступ с любого компьютера подключенного к сети. В этом случае, выполняться программа будет на сервере, но её окно будет прорисовываться так, если бы пользователь запустил программу с локального компьютера. Возможно сворачивать и разворачивать окно программы запущенной через RemoteApp, изменять его размеры и запускать сразу несколько программ вместе со своими локальными приложениями. Это очень удобный механизм, который может существенно облегчить администрирование некоторых программ и сократить расходы на их покупку.

Ниже я расскажу как настроить Удаленные приложения RemoteApp в Windows Server 2008 R2 на примере программы 1с:Предприятие 7.7.

0. Оглавление

1. Что понадобится

- Компьютер с Windows Server 2008 R2 (об установке можно прочитать здесь)

- Запущенный сервер терминалов на данном компьютере (об установке сервера терминалов читайте здесь)

- Также, на этом компьютере должно быть установлено и настроено приложение, которое мы будем добавлять в RemoteApp, в моем случае это 1С:Предприятие 7.7 (об особенностях установки 1С:Предприятие 7.7 я писал здесь)

2. Создание RDP-файла или установщика для удаленной программы

После ввода данных увидим окно 1С:Предприятие так, как будто мы запустили его с локальной машины.

3. Настройка пользователей

Если приложение будут запускать несколько пользователей с одинаковыми настройками, то необязательно добавлять каждого на сервер. Достаточно создать только одного пользователя, скажем User_1C (о том как создать пользователя можно прочитать здесь), настроить все параметры (список баз, принтеры пр.) для этого пользователя и разрешить множественные сеансы.

На этом настройка закончена. Мы выполнили ее таким образом, что несколько человек одновременно могут работать с программой 1С:Предприятие 7.7 под одной учетной записью (для удобства работы можно создать несколько учетных записей, например, User_1c_Buh, User_1C_Operator, User_1C_Sklad и т. д. или же отдельную учетную запись для каждого пользователя).

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

Ниже будет рассказано о том, как добавить новое правило в Брандмауэр Windows Server 2008 R2. А конкретнее, будем добавлять разрешающее правило для порта 1433, который использует Microsoft SQL Server 2008 R2 или, как…

Иногда, при установке или запуске некоторых (часто устаревших) программ в Windows Server 2008 (справедливо и для Windows 7), можно наткнуться на ошибку вида: "Версия этого файла несовместима с используемой версией…

Как известно, протокол удаленного рабочего стола (Remote Desktop Protocol или RDP) позволяет удаленно подключаться к компьютерам под управлением Windows и доступен любому пользователю Windows, если у него не версия Home, где есть только клиент RDP, но не хост. Это удобное, эффективное и практичное средство для удаленного доступа для целей администрирования или повседневной работы. В последнее время оно приглянулось майнерам, которые используют RDP для удаленного доступа к своим фермам. Поддержка RDP включена в ОС Windows, начиная еще с NT 4.0 и XP, однако далеко не все знают, как ею пользоваться. Между тем можно открывать удаленный рабочий стол Microsoft с компьютеров под Windows, Mac OS X, а также с мобильных устройств с ОС Android или с iPhone и iPad.

Если должным образом разбираться в настройках, то RDP будет хорошим средством удаленного доступа. Он дает возможность не только видеть удаленный рабочий стол, но и пользоваться ресурсами удаленного компьютера, подключать к нему локальные диски или периферийные устройства. При этом компьютер должен иметь внешний IP, (статический или динамический), или должна быть возможность «пробросить» порт с маршрутизатора с внешним IP-адресом.

Серверы RDP нередко применяют для совместной работы в системе 1С, или на них разворачивают рабочие места пользователей, позволяя им подключаться к своему рабочему месту удаленно. Клиент RDP позволяет дает возможность работать с текстовыми и графическими приложениями, удаленно получать какие-то данные с домашнего ПК. Для этого на роутере нужно пробросить порт 3389, чтобы через NAT получить доступ к домашней сети. Тоже относится к настройке RDP-сервера в организации.

RDP многие считают небезопасным способом удаленного доступа по сравнению с использованием специальных программ, таких как RAdmin, TeamViewer, VNC и пр. Другой предрассудок – большой трафик RDP. Однако на сегодня RDP не менее безопасен, чем любое другое решение для удаленного доступа (к вопросу безопасности мы еще вернемся), а с помощью настроек можно добиться высокой скорости реакции и небольшой потребности в полосе пропускания.

Как защитить RDP и настроить его производительность

| Шифрование и безопасность | Нужно открыть gpedit.msc, в «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность» задать параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» и в «Уровень безопасности» выбрать «SSL TLS». В «Установить уровень шифрования для клиентских подключений» выберите «Высокий». Чтобы включить использование FIPS 140-1, нужно зайти в «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» и выбрать «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания». Параметр «Конфигурация компьютера — Параметры Windows — Параметры безопасности — Локальные политики — Параметры безопасности» параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» должен быть включен. Проверьте список пользователей, которые могут подключаться по RDP. |

| Оптимизация | Откройте «Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов». В «Наибольшая глубина цвета» выберите 16 бит, этого достаточно. Снимите флажок «Принудительная отмена фонового рисунка удаленного рабочего стола». В «Задание алгоритма сжатия RDP» установите «Оптимизация использования полосы пропускания. В «Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов» установите значение «Текст». Отключите «Сглаживание шрифтов». |

Базовая настройка выполнена. Как подключиться к удаленному рабочему столу?

Подключение к удаленному рабочему столу

Для подключения по RDP необходимо, на удаленном компьютере была учетная запись с паролем, в системе должны быть разрешены удаленные подключения, а чтобы не менять данные доступа при постоянно меняющемся динамическом IP-адресе, в настройках сети можно присвоить статический IP-адрес. Удаленный доступ возможен только на компьютерах с Windows Pro, Enterprise или Ultimate.

Для удаленного подключения к компьютеру нужно разрешить подключение в «Свойствах Системы» и задать пароль для текущего пользователя, либо создать для RDP нового пользователя. Пользователи обычных аккаунтов не имеют права самостоятельно предоставлять компьютер для удаленного управления. Такое право им может дать администратор. Препятствием использования протокола RDP может стать его блокировка антивирусами. В таком случае RDP нужно разрешить в настройках антивирусных программ.

Стоит отметить особенность некоторых серверных ОС: если один и тот же пользователь попытается зайти на сервер локально и удаленно, то локальный сеанс закроется и на том же месте откроется удаленный. И наоборот, при локальном входе закроется удаленный сеанс. Если же зайти локально под одним пользователем, а удаленно — под другим, то система завершит локальный сеанс.

Подключение по протоколу RDP осуществляется между компьютерами, находящимися в одной локальной сети, или по интернету, но для этого потребуются дополнительные действия – проброс порта 3389 на роутере, либо соединение с удаленным компьютером по VPN.

Чтобы подключиться к удаленному рабочему столу в Windows 10, можно разрешить удаленное подключение в «Параметры — Система — Удаленный рабочий стол» и указать пользователей, которым нужно предоставить доступ, либо создать отдельного пользователя для подключения. По умолчанию доступ имеют текущий пользователь и администратор. На удаленной системе запустите утилиту для подключения.

Нажмите Win+R, введите MSTSC и нажмите Enter. В окне введите IP-адрес или имя компьютера, выберите «Подключить», введите имя пользователя и пароль. Появится экран удаленного компьютера.

При подключении к удаленному рабочему столу через командную строку (MSTSC) можно задать дополнительные параметры RDP:

| Параметр | Значение |

| /v:<сервер[: порт]> | Удаленный компьютер, к которому выполняется подключение. |

| /admin | Подключение к сеансу для администрирования сервера. |

| /edit | Редактирование RDP-файла. |

| /f | Запуск удаленного рабочего стола на полном экране. |

| /w:<ширина> | Ширина окна удаленного рабочего стола. |

| /h:<высота> | Высота окна удаленного рабочего стола. |

| /public | Запуск удаленного рабочего стола в общем режиме. |

| /span | Сопоставление ширины и высоты удаленного рабочего стола с локальным виртуальным рабочим столом и развертывание на несколько мониторов. |

| /multimon | Настраивает размещение мониторов сеанса RDP в соответствии с текущей конфигурацией на стороне клиента. |

| /migrate | Миграция файлов подключения прежних версий в новые RDP-файлы. |

Для Mac OS компания Microsoft выпустила официальный RDP-клиент, который стабильно работает при подключении к любым версиям ОС Windows. В Mac OS X для подключения к компьютеру Windows нужно скачать из App Store приложение Microsoft Remote Desktop. В нем кнопкой «Плюс» можно добавить удаленный компьютер: введите его IP-адрес, имя пользователя и пароль. Двойной щелчок на имени удаленного рабочего стола в списке для подключения откроет рабочий стол Windows.

На смартфонах и планшетах под Android и iOS нужно установить приложение Microsoft Remote Desktop («Удаленный рабочий стол Майкрософт») и запустить его. Выберите «Добавить» введите параметры подключения — IP-адрес компьютера, логин и пароль для входа в Windows. Еще один способ — проброс на роутере порта 3389 на IP-адрес компьютера и подключение к публичному адресу роутера с указанием данного порта. Это делается с помощью опции Port Forwarding роутера. Выберите Add и введите:

А что насчет Linux? RDP –закрытый протокол Microsoft, она не выпускает RDP-клиентов для ОС Linux, но можно воспользоваться клиентом Remmina. Для пользователей Ubuntu есть специальные репозитории с Remmina и RDP.

Протокол RDP также используется для подключения к виртуальным машинам Hyper-V. В отличие от окна подключения гипервизора, при подключении по RDP виртуальная машина видит различные устройства, подсоединенных к физическому компьютеру, поддерживает работу со звуком, дает более качественное изображение рабочего стола гостевой ОС и т.д.

У провайдеров виртуального хостинга серверы VPS под Windows по умолчанию обычно также доступны для подключения по стандартному протоколу RDP. При использовании стандартной операционной системы Windows для подключения к серверу достаточно выбрать: «Пуск — Программы — Стандартные — Подключение к удаленному рабочему столу» или нажать Win+R и в открывшемся окне набрать MSTSC. В окне вводится IP-адрес VPS-сервера.

Нажав кнопку «Подключить», вы увидите окно с полями авторизации.

Чтобы серверу были доступны подключенные к вашему ПК USB-устройства и сетевые принтеры, при первом подключении к серверу выберите «Показать параметры» в левом нижнем углу. В окне откройте вкладку «Локальные ресурсы» и выберите требуемые параметры.

С помощью опции сохранения данных авторизации на удаленном компьютере параметры подключения (IP-адрес, имя пользователя и пароль) можно сохранить в отдельном RDP-файлом и использовать его на другом компьютере.

Настройка другой функциональности удаленного доступа

В окне подключения к удаленному компьютеру есть вкладки с настраиваемыми параметрами.

| Вкладка | Назначение |

| «Экран» | Задает разрешение экрана удаленного компьютера, то есть окна утилиты после подключения. Можно установить низкое разрешение и пожертвовать глубиной цвета. |

| «Локальные ресурсы» | Для экономии системных ресурсов можно отключить воспроизведение звука на удаленном компьютере. В разделе локальных устройств и можно выбрать принтер и другие устройства основного компьютера, которые будут доступны на удаленном ПК, например, USB-устройства, карты памяти, внешние диски. |

Подробности настройки удаленного рабочего стола в Windows 10 – в этом видео. А теперь вернемся к безопасности RDP.

Как «угнать» сеанс RDP?

Можно ли перехватывать сеансы RDS? И как от этого защищаться? Про возможность угона RDP-сессии в Microsoft Windows известно с 2011 года, а год назад исследователь Александр Корзников в своем блоге детально описал методики угона. Оказывается, существует возможность подключиться к любой запущенной сессии в Windows (с любыми правами), будучи залогиненным под какой-либо другой.

Некоторые приемы позволяют перехватить сеанс без логина-пароля. Нужен лишь доступ к командной строке NT AUTHORITY/SYSTEM. Если вы запустите tscon.exe в качестве пользователя SYSTEM, то сможете подключиться к любой сессии без пароля. RDP не запрашивает пароль, он просто подключает вас к рабочему столу пользователя. Вы можете, например, сделать дамп памяти сервера и получить пароли пользователей. Простым запуском tscon.exe с номером сеанса можно получить рабочий стол указанного пользователя — без внешних инструментов. Таким образом, с помощью одной команды имеем взломанный сеанс RDP. Можно также использовать утилиту psexec.exe, если она была предварительно установлена:

Или же можно создать службу, которая будет подключать атакуемую учетную запись, и запустить ее, после чего ваша сессия будет заменена целевой. Вот некоторые замечания о том, как далеко это позволяет зайти:

- Вы можете подключиться к отключенным сеансам. Поэтому, если кто-то вышел из системы пару дней назад, вы можете просто подключиться прямо к его сеансу и начать использовать его.

- Можно разблокировать заблокированные сеансы. Поэтому, пока пользователь находится вдали от своего рабочего места, вы входите в его сеанс, и он разблокируется без каких-либо учетных данных. Например, сотрудник входит в свою учетную запись, затем отлучается, заблокировав учетную запись (но не выйдя из нее). Сессия активна и все приложения останутся в прежнем состоянии. Если системный администратор входит в свою учетную запись на этом же компьютере, то получает доступ к учетной записи сотрудника, а значит, ко всем запущенным приложениям.

- Имея права локального администратора, можно атаковать учетную запись с правами администратора домена, т.е. более высокими, чем права атакующего.

- Можно подключиться к любой сессии. Если, например, это Helpdesk, вы можете подключиться к ней без какой-либо аутентификации. Если это администратор домена, вы станете админом. Благодаря возможности подключаться к отключенным сеансам вы получаете простой способ перемещения по сети. Таким образом, злоумышленники могут использовать эти методы как для проникновения, так и для дальнейшего продвижения внутри сети компании.

- Вы можете использовать эксплойты win32k, чтобы получить разрешения SYSTEM, а затем задействовать эту функцию. Если патчи не применяются должным образом, это доступно даже обычному пользователю.

- Если вы не знаете, что отслеживать, то вообще не будете знать, что происходит.

- Метод работает удаленно. Вы можете выполнять сеансы на удаленных компьютерах, даже если не зашли на сервер.

Наконец, рассмотрим, как удалить подключение к удаленному рабочему столу. Это полезная мера нужна, если необходимость в удаленном доступе пропала, или требуется запретить подключение посторонних к удаленному рабочему столу. Откройте «Панель управления – Система и безопасность – Система». В левой колонке кликните «Настройка удаленного доступа». В разделе «Удаленный рабочий стол» выберите «Не разрешать подключения к этому компьютеру». Теперь никто не сможет подключиться к вам через удаленный рабочий стол.

В завершение – еще несколько лайфхаков, которые могут пригодиться при работе с удаленным рабочим столом Windows 10, да и просто при удаленном доступе.

-

Для доступа к файлам на удаленном компьютере можно использовать OneDrive:

В данном руководстве мы рассмотрим развертывание роли шлюза удаленных рабочих столов (Remote Desktop Gateway или RDG) на отдельном сервере с Windows Server 2019. Действия будут аналогичны для Windows Server 2012 и 2016 (даже, в основных моментах, 2008 R2). Предполагается, что в нашей инфраструктуре уже имеются:

1. Служба каталогов Active Directory — настроено по инструкции Как установить роль контроллера домена на Windows Server.

Пошагово, мы выполним следующие действия:

Установка роли

Открываем Диспетчер серверов:

Переходим в Управление - Добавить роли и компоненты:

При появлении окна приветствия нажимаем Далее (при желании, можно поставить галочку Пропускать эту страницу по умолчанию):

На страницы выбора типа установки оставляем выбор на Установка ролей или компонентов:

Выбираем целевой сервер — если установка выполняется на сервере локально, то мы должны увидеть один сервер для выбора:

Ставим галочку Службы удаленных рабочих столов:

Дополнительные компоненты нам не нужны:

. просто нажимаем Далее.

На странице служб удаленных рабочих столов идем дальше:

Выбираем конкретные роли — нам нужен Шлюз удаленных рабочих столов. После установки галочки появится предупреждение о необходимости поставить дополнительные пакеты — кликаем по Добавить компоненты:

Откроется окно для настроек политик:

. нажимаем Далее.

Откроется окно роли IIS:

. также нажимаем Далее.

При выборе служб ролей веб-сервера ничего не меняем:

В последнем окне ставим галочку Автоматический перезапуск конечного сервера, если требуется:

Нажимаем Установить:

Дожидаемся окончания установки роли:

Сервер может уйти в перезагрузку.

Настройка RDG

Для настройки Microsoft Remote Desktop Gateway мы создадим группу компьютеров в Active Directory, настроим политику для RDG и создадим сертификат.

Создание групп для терминальных серверов

Политика ресурсов позволит задать нам конкретные серверы, на которые терминальный шлюз позволит нам подключаться. Для этого мы откроем консоль Active Directory - Users and computers (Пользователи и компьютеры Active Directory) и создаем группу:

* в данном примере мы создаем группу All terminals в организационном юните Servers Group. Это группа безопасности (Security), локальная в домене (Domain local).

Добавим в нашу группу терминальные серверы:

* в данном примере у нас используются два сервера — Terminal-1 и Terminal-2.

Закрываем консоль Active Directory - Users and computers.

Настройка политик

Для предоставления доступа к нашим терминальным серверам, создадим политики для подключений и ресурсов.

В диспетчере сервера переходим в Средства - Remote Desktop Services - Диспетчер шлюза удаленных рабочих столов:

Раскрываем сервер - кликаем правой кнопкой по Политики - выбираем Создание новых политик безопасности:

Устанавливаем переключатель в положении Создать политику авторизации подключений к удаленным рабочим столам и авторизации ресурсов удаленных рабочих столов (рекомендуется):

Даем название политике:

Задаем параметры авторизации:

* мы указали, что пользователи должны подтверждать право вводом пароля, также мы указали, что для применения политики они должны принадлежать группе Domain Users.

В следующем окне есть возможность настроить ограничения использования удаленного рабочего стола. При желании, можно их настроить:

* в нашем случае ограничений нет. При необходимости, устанавливаем переключатель в положение Отключить перенаправление для следующих типов клиентских устройств и оставляем галочки пункты для ограничений.

Далее настраиваем временные ограничения использования удаленного подключения. Если в этом есть необходимость, оставляем галочки в состоянии Включить и указываем количество минут, по прошествии которых сеанс будет отключен:

В следующем окне мы увидим вне введенные настройки:

Откроется страница создания политики для авторизации ресурса — задаем для нее название:

Указываем группу пользователей, для которой будет применяться политика:

* как и при создании первой политики, мы добавили группу Domain Users.

Теперь выбираем группу ресурсов, на которую будет разрешен доступ со шлюза терминалов:

* мы выбрали группу, созданную нами ранее в AD.

Указываем разрешенный для подключения порт или диапазон портов:

* в данном примере мы разрешим подключение по порту 3389, который используется по умолчанию для RDP.

Нажимаем Готово:

Политики будут созданы.

Настройка сертификата

Запускаем «Диспетчер шлюза удаленных рабочих столов» - кликаем правой кнопкой по названию нашего сервера - выбираем Свойства:

Переходим на вкладку Сертификат SSL:

Выбираем вариант Создать сомозаверяющий сертификат и кликаем по Создать и импортировать сертификат:

Задаем или оставляем имя для сертификата - нажимаем OK:

Мы увидим информацию о создании сертификата:

Консоль диспетчера шлюза перестанет показывать ошибки и предупреждения:

Сервер готов к работе.

Подключение к серверу терминалов через шлюз

Выполним первое подключение с использованием шлюза. В качестве клиентской операционной системы могут использоваться Windows, Linux, Mac OS. Рассмотрим пример на Windows 10.

Запускаем «Подключение к удаленному рабочему столу» (приложение можно найти в Пуск или ввести команду mstsc). На вкладке Общие вводим локальное имя конечного сервера, к которому мы хотим подключиться:

* в нашем случае мы будем подключаться к серверу terminal-1.dmosk.local.

Переходим на вкладку Дополнительно и кликаем по Параметры:

Переключаем параметр приложения в положение Использовать следующие параметры сервера шлюза удаленных рабочих столов и указываем внешнее имя сервера:

* важно указать именно имя сервера, а не IP-адрес. В моем примере имя сервера rdp.dmosk.local (данное имя не является правильным внешним, но это только пример).

Кликаем Подключить:

Если мы используем самозаверенный сертификат, приложение выдаст ошибку. Кликаем по Просмотреть сертификат:

Переходим на вкладку Состав и кликаем Копировать в файл:

Указываем путь для выгрузки файла:

Открываем папку, куда сохранили сертификат. Кликаем по сохраненному файлу правой кнопкой и выбираем Установить сертификат:

Выбираем Локальный компьютер - Далее:

В качестве размещения сертификата выбираем Доверенные корневые центры сертификации:

После снова пробуем подключиться к удаленному рабочему столу через шлюз:

Система запросит логин и пароль для подключения (возможно, дважды) — вводим данные для учетной записи с правами на подключение (на основе настройки политики RDG).

Настройка Remoteapp через Gateway

Предположим, у нас есть опубликованное приложение Remoteapp и мы хотим подключаться к терминальному серверу через настроенный шлюз. Для этого открываем rdp-файл приложения на редактирование (например, блокнотом) и вносим в него изменения:

- gatewayhostname:s:rdg.dmosk.local — добавленная строка. Настройка говорит, что если при подключении к серверу нужно использовать шлюз, то это должен быт rdg.dmosk.local.

- gatewayusagemethod:i:1 — отредактированная строка. Указывает, что необходимо использовать шлюз.

Несколько терминальных серверов и dns round robin

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

Для решения переходим в настройку шлюза - кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Возможные ошибки

При подключении мы можем столкнуть со следующими ошибками.

1. Учетная запись пользователя не указана в списке разрешений шлюза удаленных рабочих столов.

Причиной является отсутствие пользователя, под которым идет подключение к шлюзу, в группе, которой разрешено использование политики. Для решения проблемы проверяем настройки политики — группы пользователей, которым разрешено использование политики и к каким ресурсам разрешено подключение. В итоге, наш пользователь должен быть в нужной группе, а терминальный сервер, к которому идет подключение должен быть указан в соответствующей группе ресурсов.

3. Сертификат шлюза удаленных рабочих столов просрочен или отозван.

В данном случае нужно проверить, какой сертификат привязан к RDG. Также нужно убедиться, что привязанный сертификат, на самом деле, не просрочен или отозван. В крайнем случае, можно заново создать сертификат.

В Windows Server 2012 консоль Server Manager работает таким образом, что при попытке публикации приложения RemoteApp, для которого выбран исполняемый файл расположенный на общем сетевом ресурсе, возникает грозное уведомление о том, что мы можем выбирать исполняемые файлы расположенные только на каком-то конкретном сервере RD Session Host (RDSH)…

На самом деле это не так, и мы вполне можем выполнить публикацию исполняемого файла расположенного в сети с помощью командлетов PowerShell из модуля RemoteDesktop…

Рассмотрим публикацию приложения RemoteApp с помощью PowerShell на примере КонсультантПлюс. Но сначала сделаем небольшое отступление в сторону описания особенностей использования КонсультантПлюс в распределённой многопользовательской среде. В нашем примере исполняемый файл этого приложения ( cons.exe ) расположен вместе с файлами правовых баз данных в общем сетевом каталоге. Нам нужно опубликовать это приложение для пользователей фермы RDS состоящей из нескольких серверов. В ферме RDS используется механизм перемещаемых профилей Roaming User Profiles. Наше приложение для сохранения пользовательских настроек использует специальные служебные каталоги \ConsUserData . Поэтому, учитывая нашу специфику перемещаемых профилей, создадим специальный ярлык (*.lnk) для запуска КонсультантПлюс в ферме RDS в режиме RemoteApp.

Дадим ярлыку имя, например CONS_RemoteApp.lnk и разместим его в той-же сетевой папке, где расположен сам исполняемый файл приложения. В качестве рабочей папки обязательно укажем значение ссылающееся на переменную %AppData% которая указывает на часть пользовательского профиля, которая обрабатывается механизмом Roaming User Profiles (это позволит нам добиться того, что при входе на любой сервер фермы RDS, пользователь будет иметь одни и те же настройки в КонсультантПлюс)

Так как с свойствах ярлыка мы указали каталог ( %AppData%\ConsUserData ), которого не существует для вновь создаваемых профилей пользователей, нам придётся позаботиться о его создании, например с помощью Group Policy Preferences (GPP). Создадим в групповой политике применяемой к пользователям на серверах RDS соответствующую настройку GPP в разделе

User Configuration\Preferences\Windows Settings\Folders

Теперь всё что нам остаётся сделать, это опубликовать созданный ярлык с помощью PowerShell:

Если мы включаем признак публикации приложения на веб-странице RD Web Access и при этом там используются папки, то указать папку в которую нужно разместить ярлык можно добавив к команде ключ:

Если необходимо ограничить доступ к публикуемому приложению, то к команде можно добавить ключ определяющий перечень доменных групп безопасности:

Практика показывает, что на текущий момент, опубликованное таким образом приложения отображаются в консоли Server Manager , но при попытке сохранить изменение их свойств возникает ошибка…

Поэтому, если потребуется изменить свойства такого RemoteApp приложения, путь один – PowerShell.

Читайте также: