Как отснифать приложение на компьютере

Как скрыть, что делалось на компьютере в течение рабочего времени?

Ниже будет приведен перечень действий, которые помогут затереть следы ваших действий за компьютером. Конечно, это не является сверхнадежным средством, однако для большинства пользователей вполне сгодится. Более подробные инструкции для тщательной маскировки будут приведены в отдельной статье.

Очистка файла подкачки

Каждый из нас время от времени натыкается на файл pagefile.sys на одном из дисков. В этом файле хранится часть содержимого оперативной памяти компьютера, а значит, и данные, которые мы использовали. При желании эту информацию можно восстановить, так что для повышения уровня безопасности принято очищать данный файл. В реестре по адресу HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManadgerMemory Manadgement устанавливаем значение параметра ClearPageFileAtShutdown в 1

Удаление временных файлов Internet Explorer

Если в ветви реестра

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsCache установить значение Persistent=0, это вынудит Internet Explorer удалять все временные файлы, оставшиеся после работы в Интернете

Отменить сохранение списка документов, с которыми вы работали, позволит установка параметра NoRecentDocsHistory в 1. Адрес в реестре:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Winows CurrentVersion policies Explorer.

Значение параметра NoInstrumentation, равное 1, запрещает записывать, с какими приложениями недавно работал пользователь и к каким документам он получал доступ. Адрес в реестре:

HKEY_LOCAL_MACHINE SOFTWARE Microsoft Winows CurrentVersion policies Explorer.

Удаление информации из временной папки перед выключением

Напишите в Блокноте следующие заклинание: del/f/qC: Documents and Settingsимя_пользователяLocal SettingsTemp*.*. Сохраните файл под именем, скажем, kill.cmd в корень диска C. Затем запустите редактор групповых политик (Пуск-Выполнить-gpedit.msc) и найдите ветвь Конфигурация компьютера – Конфигурация Windows-Сценарии. В правой части два раза щелкните на параметре Завершение работы (или Автозагрузка, если хотите удалить это при запуске) Используя кнопку Добавить, укажите при выключении компьютера выполнять созданный вами командный файл c: kill.cmd.

Интересным решением будет воспользоваться командой attrib, которая назначает атрибуты файлам и папкам. Установите для секретной папки атрибут Скрытый (attrib h d: secret), вы сможете скрыть ее от любопытных глаз неопытных пользователей. Чтобы самому воспользоваться данной папкой, либо укажите полный путь к ней в проводнике, либо выполните команду attrib –h d: secret, чтобы снять атрибут Скрытый.

У каждого из команды ][ свои предпочтения по части софта и утилит для

пен-теста. Посовещавшись, мы выяснили, что выбор так разнится, что можно

составить настоящий джентльменский набор из проверенных программ. На том и

решили. Чтобы не делать сборную солянку, весь список мы разбили на темы – и в

этот раз коснемся утилит для снифинга и манипулирования пакетами. Пользуйся на

здоровье.

Wireshark

Фантастически успешный анализатор пакетов для винды и никсов, который многие

помнят и даже по-прежнему называют Ethereal (новое имя появилось лишь с

лета 2006 года). Wireshark «на лету» анализирует трафик из локальной сети

или из заранее подготовленного дампа на диске. То, насколько он удобен – выше

всяческой похвалы: ты можешь свободно перемещаться по всей отснифанной инфе,

просматривая данные в той детализации, которая тебе нужна. Главные козыри - это

автоматический разбор пакетов на определенные для данного протокола понятные

поля, а также система фильтров, избавляющая от просмотра всего подряд, которая

отображает лишь то, что тебя может заинтересовать. Последние версии Wireshark

радуют продвинутыми механизмами для анализа голосового трафика VoIP, а также

дешифровкой таких протоколов как IPsec, ISAKMP, Kerberos, SNMPv3, SSL/TLS, WEP,

и WPA/WPA2. На лету расшифровываются и данные, сжатые gzip'ом. Снифер может

работать не только в Ethernet, но и IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB,

Token Ring, Frame Relay, FDDI сетях.

Инструмент определенно один из лучших! Даже если у тебя есть дамп другого

снифера, не поленись скормить его Wireshark'у - никогда не будет лишним

воспользоваться такими умопомрачительными возможностями.

TCPDump

Название этого снифера знакомо каждому. Еще бы: до появления на сцене

Ethereal'а (Wireshark) он считался стандартом де-факто, да и теперь

многие по привычке используют его, вполне радуясь жизни. Да, у него нет

классного GUI-интерфейса и возможности автоматически распарсить данные

популярных протоколов, но это, в любом случае, отличное средство, чтобы

отснифать в локалке трафик и получить вожделенный дамп данных. Вообще, более

неприхотливого средства, пожалуй, не найти: и это, отчасти, хорошая сторона

того, что новые возможности в нем практически не появляются. К тому же, в

отличие от того же Wireshark, TCPDump может похвастать куда меньшим

количеством проблем с безопасностью и просто багов. Многие мои знакомые админы

успешно юзают этот снифер для мониторинга активности и решения самых различных

сетевых проблем. Исходные коды TCPDump частично используются библиотеками

Libpcap/WinPcap, предназначенными для перехвата пакетов и используемыми

известным сканером nmap и другими тулзами.

Ettercap

Помнится, когда мы впервые рассказывали об ARP-спуфинге (приеме, позволяющем

снифать трафик в локальных сетях, построенных на считах), то в качестве снифера

применяли именно Ettercap. Сами разработчики продвигают свой продукт как

средство для совершения атак man-in-the-middle. Утилита поддерживает снифинг в

реальном времени, фильтрацию контента «на лету», инжекцию пакетов и многие

другие интересные трики. Учти, что по дефолту программа выполняет множество

лишних действий (например, dns-резолвинг найденных адресов). Кроме того,

активный arpoisoning и некоторые другие действия могут скомпрометировать хакера,

использующего Ettercap. Если точнее, то даже в самой программе встроена

функция обнаружения себе подобных :). В Ettercap предусмотрена возможность

проверки, находишься ли ты в локалке со свитчами или нет (сейчас это уже почти

не актуально), а также встроено средство для fingerprint'а, которое активными и

пассивными методиками может определить разные девайсы, операционки на хостах и

общую схему сети.

0x4553-Intercepter

Помимо чисто сниферных функций, 0x4553-Intercepter обладает набором

весьма соблазнительных фич. Начнем с банального обнаружения узлов в сети,

которое осуществляется отнюдь не тупым сканированием IP-адресов. В нужном

диапазоне. 0x4553-Intercepter посылает широковещательный ARP-запрос,

требуя, чтобы все узлы, которые его получили, сообщили свои IP-адреса. Причем,

0x4553-Intercepter способен выявлять другие сниферы. DHCP DISCOVERY

позволяет осуществить поиск DHCP-серверов. Интегрированный перепрограмматор

MAC-адресов позволяет быстро поменять MAC-адрес. Я уже не говорю о модуле ARP

POISON - это само собой разумеющееся.

Подробнее про 0x4553-Intercepter ты можешь прочитать в

статье Криса Касперски.

Netcat

Своеобразный швейцарский нож любого взломщика. Эта чрезвычайно простая

утилита позволяет читать и писать данные в TCP и UDP соединениях. Иными словами,

Netcat позволяет тебе соединиться с чем угодно, да и делать что угодно. В

результате, получаем одну единственную утилиту с 1000 и одним применением. В

самом простом варианте Netcat позволяет создавать TCP и UDP соединения,

умеет «слушать» входящие соединения (можно приказать тулзе ждать соединения

только с указанных тобой адресов и даже портов!), может сканировать порты,

разрешать DNS-запросы, посылать любые команды со стандартного ввода, выполнять

заранее предопределенные действия в ответ на соединение, которое слушает

«котенок» (логотип нетката), делать Hex-дамп отправленных и полученных данных (а

вот и функции снифера) и много-много чего еще.

Вообще, Netcat - это мощнейшее средство для отладки и эксплуатации

различных уязвимостей, поскольку позволяет установить соединение любого типа,

который тебе нужен. Оригинальная версия Netcat была выпущена еще в 1995

году, но, несмотря на бешеную популярность проект, не развивается. Но сама

концепция программы, совмещающая предельную простоту и, в тоже время, огромную

функциональность, привела к появлению других реализаций. Одной из самых

интересных стала Socat, которая дополняет оригинальный Netcat для

поддержки SSL-шифрования, SOCKS прокси и т.д. С не меньшим успехом ее можно

юзать как соксифаер, безопасный туннеллер, снифер и т.д. Помимо этого, есть Ncat,

предоставляющий дополнительные функции, а также ryptcat, Netcat6, PNetcat, SBD и

др.

Cain and Abel

Если ищешь утилиту для восстановления всевозможных паролей, то лучшего

инструмента, пожалуй, не найти. В буквальном смысле «универсальный солдат» готов

на все. Допустим, тебе нужно вспомнить пароль и личные данные, сохраненные в

браузере. Не проблема! Клик по нужной иконке - и они твои! Интересуешься

пассами, которые непрерывно передаются по твоей локалке (и, следовательно, их

хорошо бы шифровать)? Воспользуйся встроенным снифером. Правда, понадобится

драйвер WinPcap, но не беда – в случае необходимости Cain & Abel

заинсталлит его прямо во время установки. А далее – делай, что хочешь. Замечу,

что дело не ограничивается одним перехватом паролей от всевозможных сервисов,

начиная от банальных FTP/POP3 и заканчивая экзотикой, вроде ключей для

Radius-серверов. Реально перехватить идентификационные данные и сами разговоры

клиентов VoIP-телефонии (но только, если используется SIP-протокол) или даже

пакеты с голосовыми данными, из которых несложно извлечь запись разговора с

помощью специальных конвертеров. Чтобы не было проблем со свитчами, прога

отлично владеет приемом ARP-спуфинга. Умелые манипуляции с MAC-адресами и

заголовками пакетов приводят к результатам: снифер работает почти безотказно

(хотя это палится любыми IDS). С помощью 15 встроенных утилит Cain & Abel

может взломать 25 типов хешей, провести исследование беспроводной сети, а также

выполнить еще целый ряд уникальных действий (нацеленных, прежде всего, на подбор

или расшивку паролей).

Ngrep

Nemesis

Эта консольная тулза для разборки сетевых пакетов, их модификации и

дальнейшей инжекции в Сеть не раз выручала меня в тестировании IDS, файрволов и

сетевых демонов. Благодаря работе через консоль, Nemesis легко

приспосабливается к любым сторонним скриптам для пен-теста. Оригинальная версия

может распарсить и инжектировать произвольные пакеты ARP, DNS, ETHERNET, ICMP,

IGMP, IP, OSPF, RIP, TCP и UDP.

Hping2

Network Miner

Если говорить о перехвате данных, то Network Miner снимет с «эфира»

(или из заранее подготовленного дампа в PCAP-формате) файлы, сертификаты,

изображения и другие медиа, а также пароли и прочую инфу для авторизации.

Полезная возможность - поиск тех участков данных, что содержат ключевые слова

(например, логин пользователя).

Scapy

Must-have для любого хакера, представляющий собой мощнейшую тулзу для

интерактивной манипуляции пакетами. Принять и декодировать пакеты самых

различных протоколов, ответить на запрос, инжектировать модифицированный и

собственноручно созданный пакет - все легко! С ее помощью можно выполнять целый

ряд классических задач, вроде сканирования, tracorute, атак и определения

инфраструктуры сети. В одном флаконе мы получаем замену таких популярных утилит,

как: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f и т.д. В то

же самое время Scapy позволяет выполнить любое, даже самое специфическое

задание, которое никогда не сможет сделать уже созданное другим разработчиком

средство. Вместо того чтобы писать целую гору строк на Си, чтобы, например,

сгенерировать неправильный пакет и сделать фаззинг какого-то демона, достаточно

накидать пару строчек кода с использованием Scapy! У программы нет

графического интерфейса, а интерактивность достигается за счет интерпретатора

Python. Чуть освоишься, и тебе уже ничего не будет стоить создать некорректные

пакеты, инжектировать нужные фреймы 802.11, совмещать различные подходы в атаках

(скажем, ARP cache poisoning и VLAN hopping) и т.д. Разработчики сами настаивают

на том, чтобы возможности Scapy использовались в других проектах. Подключив ее

как модуль, легко создать утилиту для различного рода исследования локалки,

поиска уязвимостей, Wi-Fi инжекции, автоматического выполнения специфических

задач и т.д.

packeth

Интересная разработка, позволяющая, с одной стороны, генерировать любой

ethernet пакет, и, с другой, отправлять последовательности пакетов с целью

проверки пропускной способности. В отличие от других подобных тулз, packeth

имеет графический интерфейс, позволяя создавать пакеты в максимально простой

форме. Дальше - больше. Особенно проработано создание и отправка

последовательностей пакетов. Ты можешь устанавливать задержки между отправкой,

слать пакеты с максимальной скоростью, чтобы проверить пропускную способность

участка сети (ага, вот сюда-то и будут ддосить) и, что еще интереснее -

динамически изменять параметры в пакетах (например, IP или MAC-адрес).

Wireshark и его аналоги предоставляют возможность снифать трафик за счет установки WinPcap. Тот, в свою очередь, требует установки драй вера в ОС. Это мы не всегда можем себе позволить, например если хотим сделать все совсем незаметно, с минимальными следами в ОС. И первая радость: начиная с версии Win 7/2008 появилась встроенная возможность отснифать трафик!

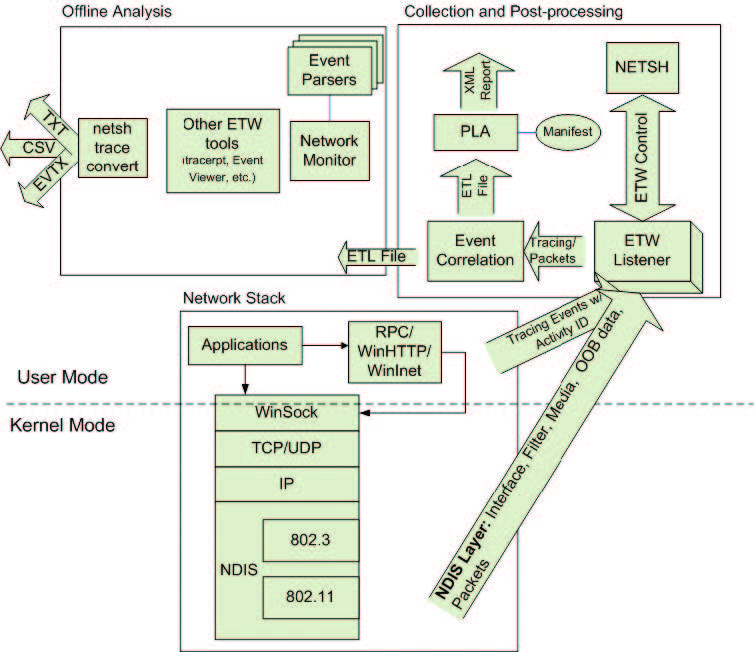

Но подход здесь совсем другой — не через драйверы, а за счет логирования событий. Возможности этой подсистемы ОС значительно расширились по сравнению с прошлыми версиями.

Но провайдеров очень-очень много, у меня на Win 8 насчиталось около тысячи. И хотя можно логировать данные отовсюду, но очень быстро утонешь в потоках ивентов. Причем часто данных с одного провайдера может быть недостаточно. Потому есть такое понятие, как сценарии — группы провайдеров, объединенные тематически. Перечень всех провайдеров можно получить командой (под админом в консоли)

Перечень сетевых сценариев:

Правда, с ними другая беда — без инета, чисто по описанию об их содержании ничего не поймешь. Например, «Разрешение проблем, связанных с сетевым адаптером». Ну да ладно…

Можно попробовать посмотреть, какие провайдеры входят в тот или иной сценарий:

В инете для того, чтобы отснифать трафик, предлагается такая команда:

•netsh trace start — стандартная последовательность для запуска логирования сетевых событий;

•scenario=NetConnection — выбираем сценарий;

•capture=yes — указываем, что данные сетевых пакетов необходимо сохранять (можно хранить только сами события);

•report=yes — создание итогового файла отчета;

•persistent=no — логирование будет отключено при перезагрузке компа;

•maxsize=1024 — максимальный размер итогового файла логов в мегабайтах;

•correlation=yes — группировка связанных событий;

•traceFile=C:LogsTrace_name.etl — путь до файла с логом событий.

Для остановки логирования нужна команда:

Фактически эта связка работает. Трафик сохраняется. Но сценарий NetConnection содержит в себе очень много провайдеров, а потому получается слишком много событий, и файл с отчетом растет на глазах. Для реальных действий рекомендую выбрать лишь необходимые провайдеры.

На выходе работы подсистемы логирования событий мы получаем файл в формате etl. Для каких-то дел он, может, и подошел бы, но для анализа трафика реально очень хотелось бы получить pcap, чтобы потом его запихнуть напрямую в Wireshark. Тут нам иногда может помочь тулза от Microsoft — Network Monitor (goo.gl/v0RoQj). Она по функционалу во многом смахивает на Wireshark. Позволяет и снифать, и просматривать содержимое пакетов, но, имхо, значительно менее удобна. Но зато она умеет читать etl-файлы и сохранять потом в pcap (хотя и не всегда с этим успешно справляется).

Архитектура трейсинга событий (взято с MSDN)

Подход не на уровне трафика, а на уровне событий имеет свои плюсы. Network Monitor может указать, какое приложение выполняет те или иные действия в сети (ведь известно, кто инициировал событие), что местами помогает.

Когда обычный пользователь слышит термин «сниффер», он сразу же начинает интересоваться тем, что это такое и зачем оно нужно.

Мы постараемся объяснить все простым языком.

Впрочем, данная статья будет предназначена не только для начинающих юзеров, но и для опытных веб-мастеров.

Если вы знакомы с понятием интернет-трафика, то уже само определение позволит вам понять, о чем идет речь.

Но то, каким образом оно применяется, как реализуется и как от него защититься, будет интересно всем.

Определение

Сниффер – это анализатор трафика. В свою очередь, трафик – это вся информация, которая проходит через компьютерные сети.Этот анализатор смотрит, какая информация передается. Для этого ее необходимо перехватить. Фактически, это незаконная вещь, ведь таким образом люди часто получают доступ к чужим данным.

Это можно сравнить с ограблением поезда – классический сюжет большинства вестернов.

Вы передаете какую-то информацию другому пользователю. Ее везет «поезд», то есть сетевой канал.

Придурки из банды кровавого Джо перехватывают состав и грабят его до нитки. В нашем случае информация идет дальше, то есть злоумышленники не крадут ее в прямом смысле этого слова.

Но, допустим, что эта информация представляет собой пароли, личные записи, фотографии и тому подобное.

Злоумышленники могут просто переписать и сфотографировать все это. Таким образом они получат доступ к секретным данным, которые вы хотели бы скрыть.

Да, у вас будет вся эта информация, она к вам дойдет.

Но вы будете знать, что все то же самое знают и совершенно посторонние люди. А ведь в XXI веке больше всего ценится именно информация!

Рис. 1. Ограбление поезда

В нашем случае используется именно такой принцип. Определенные люди останавливают трафик, считывают с него данные и отсылают их дальше.

Читайте также: