Что такое jabber telegram

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

| 08:31 pm - Jabber vs Telegram Как думаете, нужен ли еще джаббер, если есть телеграм? |

Comments:

Чем тебе jabber то не угодил? Он будет работать вне зависимости от того, с какой ноги встал в Дуров и кого еще он там переехал на мерседесе.Это, по-моему, ключевое.

Ну вот аська тоже может будет работать, она у меня даже на каких-то ноутбуках запущена, но мне туда никто не пишет, я никому не пишу, и я даже не заглядываю туда.

По джабберу - ну вот мне один раз написали в этом месяцев и возможно это было единственный раз за несколько месяцев.

А в телеграме сейчас все. И люди и чатики.

Не, ну мне в Скайп простите пишут вот тоже, деловые контакты. И мы там общаемся. Там прослойка такая мощная народу.

Это всегда так будет - бегать туда-сюда каждый год-два за текущим модным мессенджером.

Смысл в том, что jabber просто другой по сути. Например, корпоративный в телеграме (как и в скайпе и где угодно) - это сомнительный момент.

Ну тебе допустим это всё равно, но так вообще, это момент важный.

И как их можно сравнивать то вообще?

Сегодня телеграмм, завтра инстаграмм какой-нибудь текстовый, так и будешь бегать, смысл.

в век смартфонов или вот даже - покемон го - есть ли вообще какая-то разница? Вот это вот про корпоративный, свои сервера, независимый - это всё давно уже даже не иллюзия какой-то безопасности непонятно чего.

Прослойка в скайпе у меня кончилась за последние пол года. Вообще, в ноль. Запускаю ради двоих людей, которые именно там отвечают быстрее, чем в других местах. Остальные все ушли или в фейсбук, или в телеграм.

Я вообще не фанат корпоративности и например много облачного ключевого типа как OneNote "корпоративный" у них там и так далее. Вот вообще не противник таких вещей. Google docs всякий, Dropbox, только в путь.Вопрос о том, что людские контакты (внутренние особенно) - гораздо более ценная и менее мобильная вещь.

Реально у меня вот два года назад еще была куча народу, которая ICQ пользовалась со мной.

И сейчас они как-то все тоже торкнули, что если ICQ всё-таки тухнет скажем так, а Jabber у нас уже ДЕСЯТЬ лет работает, то никуда не денется он и так далее,

короче своеобразная доверительная сеть общения.

Это прямая противоположность выбору нового чата каждые 2 года.

Вот это всё правильно, но я как раз про то, что в джаббере осталось народа не больше, чем в этом icq.

А сами контакты - у них же и почта есть. Вот она не меняется куда больше, чем 10 лет.

История появления

К середине 2000 года разработка первой стабильной версии серверной части была завершена. Еще через год была создана Jabber Software Foundation - организация, задачей которой являлось дальнейшее развитие протокола и модернизация его технических спецификаций. Позднее, в 2007 году, она была переименована в ХМРР Standarts Foudation, отделив таким образом развитие самого протокола обмена от разработки программного обеспечения с аналогичным названием.

«Золотой век»

Забегая вперед, надо сказать, что продолжалось такое взаимное проникновение технологий недолго. Один за другим гиганты IT-индустрии начали отключать сетевые шлюзы, чтобы вернуть себе целевую аудиторию. Google начал новый проект, основанный на проприетарном протоколе, и с 2013 года постепенно сокращал поддержу межсерверных транспортов. В 2015 Google Talk был официально закрыт. Без лишнего шума следом завершил аналогичный проект и «Яндекс».

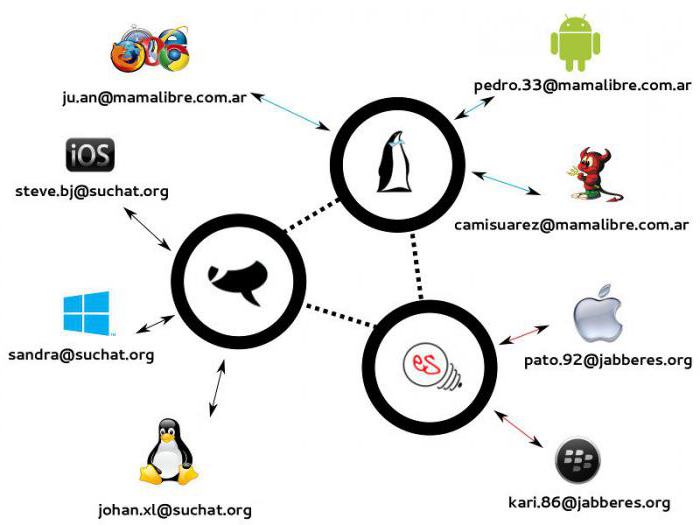

Особенности протокола ХМРР

Взаимодействие с другими мессенджерами организуется посредством сетевого шлюза или, как его еще называют, транспорта. Существуют различные варианты транспортов, с помощью которых можно получать доступ к электронной почте, погодным сервисам, лентам rss-рассылок. Открытый код протокола дает возможность реализации различных вариантов, востребованных пользователями шлюзов.

Как зарегистрироваться?

Клиенты для компьютера

Мобильные клиенты

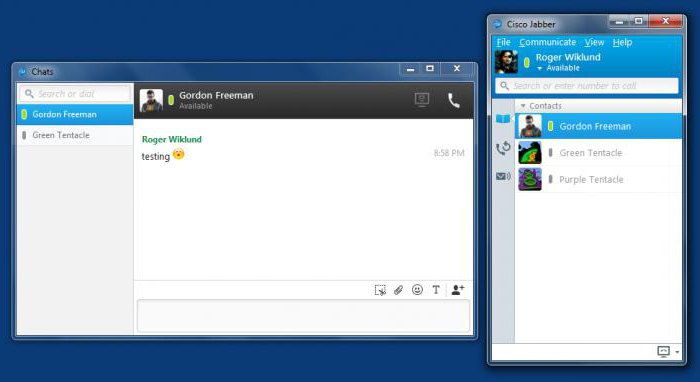

Cisco Jabber

Нельзя сказать, что идея использования ХМРР-протокола погибла в расцвете сил, не выдержав конкуренции. Да, многие проекты держатся исключительно на работе энтузиастов, поэтому бесплатный «Джаббер» не слишком активно развивается. В то же время есть примеры успешного применения этой технологии в корпоративной среде.

В 2008 году фирма Cisco Systems (один из мировых лидеров IT-индустрии) приобрела платформу Jabber XCP. За прошедшее время компания смогла, используя свободный протокол ХМРР, превратить этот проект в успешный корпоративный продукт. Пользователям доступны возможности мессенджера, функции голосовых и видеозвонков. Версии Cisco Jabber разработаны под Windows и MacOS, а для мобильных платформ - под iOS и Android. Продвигается продукт на корпоративном рынке в качестве современного интегрированного решения организации многофункциональной связи.

Джаббер и Linux

Ежесуточно, на постоянной основе, работают сотни таких маленьких форумов. Более половины посвящены различным версиям Linux. В них можно задать вопрос и быстро получить ответ от других линуксоидов.

Сильные и слабые стороны

Разберем сильные и слабые стороны этой технологии, чтобы понять, почему она после бурного старта и «золотого века» своего использования оказалась отодвинутой в сторону более успешными конкурентами с закрытыми протоколами.

- Гибкая архитектура сети, использующая децентрализованный механизм доступа.

- Открытость стандарта ХМРР для разработчиков программного обеспечения.

- Безопасность и шифрование на уровне сервера и клиента.

- Расширяемость платформы путем использования сетевых транспортов.

- Нерациональный расход трафика. Более половины информации, передаваемой по сети с использованием ХМРР-протокола, составляют данные о присутствии пользователя.

- Неудобный механизм передачи файлов, оказывающий нагрузку на управляющие серверы Jabber.

Итак, мы видим, что основным недостатком, присущим этому протоколу, является нерациональное использование сетевых ресурсов. Надо сказать, что работа в этом направлении ведется, а ХМРР Standarts Foudation регулярно обновляет спецификации протокола. Разработаны механизмы компрессии и прямого обмена данными между клиентами, позволяющие снизить нецелевой расход трафика, таким образом уменьшая общую нагрузку на сеть.

Перспективы

В предыдущем разделе мы описали достоинства и недостатки Jabber-протокола. Устранение их не является нерешаемой задачей, и можно рассчитывать на то, что последующие редакции спецификаций позволят найти приемлемое решение. Насколько это поможет развитию стандарта – покажет время. Надо полагать, что второй бум использования не будет столь масштабным. Социальные сети быстро сделали вывод о том, что целевая аудитория пользователей, применяя возможности межсерверного общения, меньше заходит на свои страницы.

Google, запустив сервис Hangouts, перешел на использование проприетарного формата, ликвидировав свободный Google Talk и тем самым привязав пользователей к своим сервисам еще теснее.

ХМРР дает своим пользователям свободу выбора и некоторую независимость от социальных механизмов сетевого общения. Насколько это окажется необходимо, мы с вами еще увидим. По крайней мере для «Линукс»-сообщества он точно будет еще долго актуален.

В заключение

Выбор приватных мессенджеров велик, но о безопасности некоторых из них говорить не приходится. Сразу отсекаем WhatsApp, Viber, Skype и социальные сети. Чем они это заслужили? Наверное, лучшим ответом будет твит создателя Telegram Павла Дурова.

Почему Telegram частично или целиком запрещен в странах вроде Китая, Саудовской Аравии или Ирана, а WhatsApp — нет

Остается вот такой список наиболее известных мессенджеров, которые считаются надежными:

- Telegram;

- Signal;

- Threema;

- Wickr.

Есть еще и менее известные, но у всех них один общий минус — привязка к номеру телефона. Конечно, можно запариться и приобрести виртуальную симку, но делать неудобно, к тому же об анонимности платежа в таком случае тоже неплохо бы позаботиться.

Справочник анонима

Статьи из этого цикла публикуются бесплатно и доступны всем. Мы убеждены, что каждый имеет право на базовые знания о защите своих данных.

Другие статьи цикла:

Если для тебя эти материалы тривиальны — отлично! Но ты сделаешь доброе дело, отправив ссылку на них своим друзьям, знакомым и родственникам, менее подкованным в технических вопросах.

Давай прикинем, какие критерии должны соблюдаться мессенджером, чтобы он был действительно анонимным. У меня вышел вот такой список.

- Не требует ввода номера телефона.

- Не требует никаких личных данных.

- Нельзя пренебрегать шифрованием и общаться в незащищенных чатах.

- Должны быть хоть какие-то подтверждения приватности. Хотя бы в виде блокировок в разных странах.

Так как почти все новомодные мессенджеры не подходят по одному из пунктов, то лучшим вариантом для безопасного общения остается Jabber — известно, что даже специалисты АНБ используют его для переписки.

Пара слов о приватности

Под словом «приватность» обычно подразумевают две довольно разные по своей сути вещи. Первая — защита твоих данных от мониторинга государством и извлечения из них выгоды корпорациями. Вторая — защищенность от целенаправленной прослушки третьими лицами (к примеру, ради шантажа или промышленного шпионажа). Для нас важны оба этих аспекта, но нужно понимать, что во втором случае абсолютных гарантий не бывает. Можно предвидеть технические способы деанона (к примеру, от MitM защитит любой мессенджер с шифрованием), но существуют и другие. Опытный специалист постарается использовать для поиска любую выданную тобой крупицу информации, не говоря уже про методы социальной инженерии.

Но чтобы Jabber стал по-настоящему безопасным, его нужно правильно настроить, чем мы сейчас и займемся. Я для наглядности разделил этот процесс на несколько шагов.

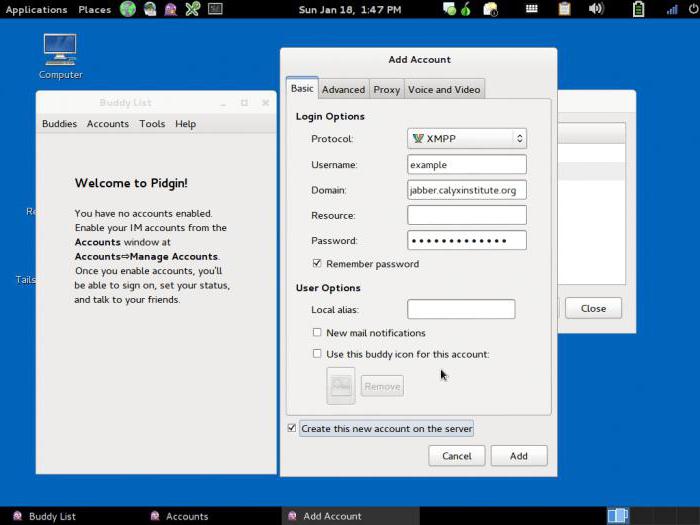

Шаг 1. Качаем софт

Для начала нам необходимо скачать сам клиент. Я для примера возьму Pidgin — он кросс-платформенный и прост в настройке.

Также нам необходим плагин OTR (Off-the-Record Messaging), который обеспечивает шифрование. Инсталлятор для виндовой версии Pidgin или исходники для сборки в Linux можешь скачать с сайта проекта.

При первом запуске Pidgin предложит войти под учетной записью, но мы пока что это отложим. Дело в том, что регистрация будет происходить с нашего реального IP-адреса, а нам хорошо бы позаботиться о том, чтобы IP оказался скрыт даже от владельцев сервиса (вдруг они решат радостно предоставить эту информацию любому, кто попросит!). Для этого можно использовать любой вид прокси, но мы для пущей надежности выберем Tor.

Шаг 2. Пробрасываем трафик через Tor

Если у тебя установлен Tor Browser, то настроить проброс трафика можешь прямо из окна регистрации во вкладке «Прокси».

После запуска Tor Browser и нашего клиента Jabber нужно открыть вкладку «Средства» и выбрать там пункт «Настройки», а в настройках открыть пункт «Прокси». Ставь галочку в чекбоксе «Использовать удаленный DNS с прокси SOCKS4», а в пункте «Тип прокси» выбирай «Tor/Конфиденциальность (SOCKS5)»

В пункте «Узел» указывай 127.0.0.1 и выбирай порт 9150. Это стандартный порт Tor, хотя иногда встречается вариация 9050.

Как ты уже мог догадаться, Tor Browser должен быть запущен и слушать свой порт все время, пока ты будешь вести беседу. Включай его до запуска Pidgin — тогда тот не будет ругаться на отсутствие соединения с сервером.

Теперь трафик Pidgin идет через Tor, и мы можем приступать к регистрации. Для начала нам необходимо определиться с сервером, на котором мы хотим завести учетку. Конечно, можно развернуть свой сервер, но тогда сохранить анонимность станет еще сложнее.

Шаг 3. Выбираем сервер

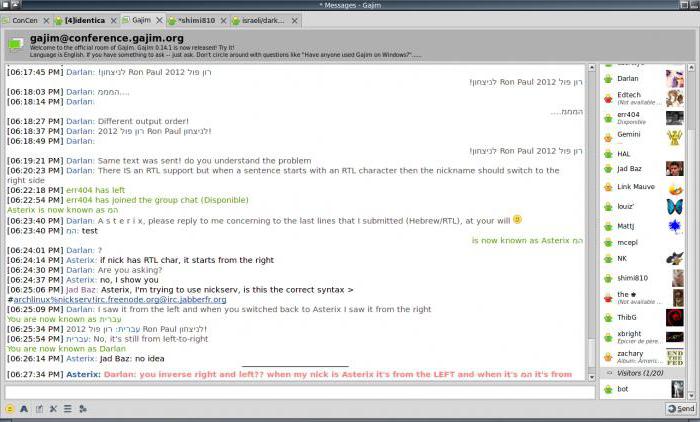

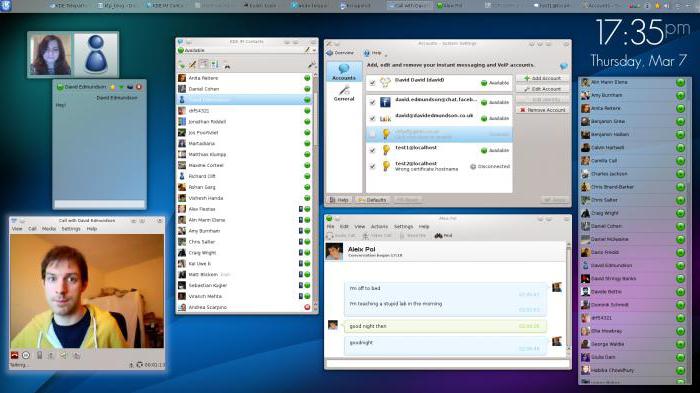

Серверов существует огромное количество, владельцы многих из них заявляют, что не ведут логов. Но проверить это невозможно. Как будет выглядеть слитый лог, можешь полюбоваться на картинке.

При выборе сервера в первую очередь стоит смотреть, в какой стране он находится. ЕС, США и страна, в которой ты живешь, — это заведомо неудачный вариант. Идеально, если сервер находится там, где законодательно запрещено собирать логи. Вот небольшой список серверов, которым доверяют многие хакеры, как в СНГ, так и за рубежом. Но обрати внимание, что некоторые из серверов находятся в США.

Мелочи имеют значение

Возьмем для примера выбор никнейма. Казалось бы, элементарный пункт, но многие палятся именно на нем. Ты можешь не помнить, что уже использовал его где-то еще, а вот Google помнит все.

Второй тонкий момент заключается в том, что хорошо бы не использовать никнеймы с символами, у которых есть кириллический аналог. Не на всех серверах настроены фильтры, которые запрещают такие трюки, так что у тебя в какой-то момент может появиться близнец, буквы имени которого не отличаются на вид, но имеют другие коды.

Шаг 4. Регистрируемся на сервере

Определившись с логином и паролем, можешь приступать к регистрации на сервере. Открывай клиент и выбирай вкладку «Учетные записи», а в ней пункт «Управление учетными записями» (или просто нажми Ctrl + A).

В появившемся окне жми «Добавить», откроется окно регистрации и авторизации.

Тут нам необходимо сделать следующее:

- Выбрать из выпадающего списка протокол XMPP.

- Ввести желаемое имя пользователя.

- Ввести домен сервера, на котором ты собираешься завести учетную запись.

- Ресурс можно пропустить, так как на регистрацию он не влияет (по сути, это просто указание того, к какому девайсу привязан данный вход на сервер, — в ростере у твоих собеседников будет написано, с какого ресурса ты зашел).

- Ввести желаемый пароль.

- Поставить (или не поставить) галочку для запоминания пароля (рекомендую не ставить ее и не хранить пароль нигде, кроме своей головы, — ведь если кто-то получит доступ к твоему компьютеру, то пароль будет уже введен).

- Обязательно поставить галочку в чекбоксе «Создать новую учетную запись на сервере» (если, конечно, ты уже не регистрировался раньше).

После ввода всех данных может появиться отдельное окно для регистрации пользователя. Придется все ввести еще разок и нажать ОK.

Шаг 5. Включаем OTR

Поскольку плагин мы уже скачали и установили, его можно активировать из клиента. Открываем Pidgin, жмем «Средства» и выбираем пункт «Модули».

Активируем плагин Off-the-Record (OTR).

Далее нам необходимо настроить этот модуль. Для этого в самом низу списка модулей нажимаем «Настроить модуль».

В окне настройки модуля нам первым делом надо сгенерировать ключ для своего аккаунта. Выбираем аккаунт, для которого нужно создать ключ, и жмем «Создать». Появится окно генерации ключа.

Ключи создаются быстро, однако на этом шаге иногда происходит небольшое подвисание. Не пугайся! Pidgin не завис, он просто немного занят. Когда работа закончится, жми Ok и увидишь свой «отпечаток» из сорока символов (пять групп по восемь знаков).

Теперь отмечай галочками следующие пункты:

- «Использовать защищенные разговоры»;

- «Автоматически начинать защищенный разговор»;

- «Требовать защиту разговора»;

- «Не записывать разговоры через OTR в журнал».

Ведение журнала — дело исключительно добровольное. Если он пригодится, то включай, если нет, то помни, что его сможет прочитать любой, кому удастся получить доступ к твоему компьютеру — удаленный или совершенно непосредственный.

Ну и последняя галочка — это Show Otr button in toolbar. Она просто добавляет в интерфейс кнопку защиты чата и аутентификации собеседника.

Шаг 6. Аутентифицируем собеседника и защищаем чат

По сути, защищенный канал связи у тебя уже есть. Для добавления собеседника нужно нажать «Собеседники» и выбрать «Добавить собеседника».

И жмем «Добавить».

Теперь собеседнику придет запрос, и, когда он его подтвердит, можете начинать чат. Статус защищенности можно посмотреть прямо в окне чата. Если шифрование не включено, то там так и будет написано: «Не защищено». Нажав на него, ты увидишь меню.

Если же начать защищенный разговор, то надпись сменится на «Не идентиф.» — это значит, что чат защищен, но нужно аутентифицировать собеседника, чтобы быть уверенным, что он именно тот, за кого себя выдает.

Аутентифицировать собеседника можно тремя способами.

Вопрос и ответ на него. Ты задаешь вопрос собеседнику, а он должен дать правильный ответ.

Общий секрет.

Ручная сверка ключа. Это вариант на тот случай, если ключ нужно передать не через Jabber, а каким-то иным способом.

После того как собеседник будет аутентифицирован, на кнопке наконец появится зеленая надпись «Защищено».

Шаг 7. Настраиваем мобильный клиент

Клиенты Jabber с поддержкой шифрования есть и на мобильных устройствах. Например, ChatSecure для iOS и для Android. На всякий случай предупреждаю, что приложение для Android не указано на официальном сайте и для мессенджера требует многовато привилегий, так что используй на свой страх и риск.

Далее выбирай XMPP.

И вводи свои данные.

Если хочешь завести новый аккаунт, то нажимай «Создать новую учетную запись» и заполняй все данные. Большой плюс ChatSecure заключается в том, что он умеет пускать трафик через Tor без дополнительных ухищрений.

В ChatSecure заложен и список приватных серверов — выбирай, какой нравится, или, если уже выбрал раньше, вводи адрес в поле Custom в самом низу.

В конце тебе предложат сохранить сертификат. Сохраняй и дождись, пока закончится регистрация.

Вводи адрес контакта.

И аутентифицируй его одним из тех методов, которые мы уже перечисляли.

U’r awesome and private 🙂

Поздравляю, теперь ты знаешь, как настроить канал связи, который будет неплохо защищен от отслеживания и перехвата! Однако, чтобы достичь приватности наивысшего уровня, придется пойти дальше — все же заморочиться и развернуть собственный сервер, а также заменить OTR на PGP. Но об этом как-нибудь в другой раз.

Выбор приватных мессенджеров велик, но о безопасности некоторых из них говорить не приходится. Сразу отсекаем WhatsApp, Viber, Skype и социальные сети. Чем они это заслужили? Наверное, лучшим ответом будет твит создателя Telegram Павла Дурова.

Почему Telegram частично или целиком запрещен в странах вроде Китая, Саудовской Аравии или Ирана, а WhatsApp — нет

Остается вот такой список наиболее известных мессенджеров, которые считаются надежными:

- Telegram;

- Signal;

- Threema;

- Wickr.

Есть еще и менее известные, но у всех них один общий минус — привязка к номеру телефона. Конечно, можно запариться и приобрести виртуальную симку, но делать неудобно, к тому же об анонимности платежа в таком случае тоже неплохо бы позаботиться.

Справочник анонима

Статьи из этого цикла публикуются бесплатно и доступны всем. Мы убеждены, что каждый имеет право на базовые знания о защите своих данных.

Другие статьи цикла:

Если для тебя эти материалы тривиальны — отлично! Но ты сделаешь доброе дело, отправив ссылку на них своим друзьям, знакомым и родственникам, менее подкованным в технических вопросах.

Давай прикинем, какие критерии должны соблюдаться мессенджером, чтобы он был действительно анонимным. У меня вышел вот такой список.

- Не требует ввода номера телефона.

- Не требует никаких личных данных.

- Нельзя пренебрегать шифрованием и общаться в незащищенных чатах.

- Должны быть хоть какие-то подтверждения приватности. Хотя бы в виде блокировок в разных странах.

Так как почти все новомодные мессенджеры не подходят по одному из пунктов, то лучшим вариантом для безопасного общения остается Jabber — известно, что даже специалисты АНБ используют его для переписки.

Пара слов о приватности

Под словом «приватность» обычно подразумевают две довольно разные по своей сути вещи. Первая — защита твоих данных от мониторинга государством и извлечения из них выгоды корпорациями. Вторая — защищенность от целенаправленной прослушки третьими лицами (к примеру, ради шантажа или промышленного шпионажа). Для нас важны оба этих аспекта, но нужно понимать, что во втором случае абсолютных гарантий не бывает. Можно предвидеть технические способы деанона (к примеру, от MitM защитит любой мессенджер с шифрованием), но существуют и другие. Опытный специалист постарается использовать для поиска любую выданную тобой крупицу информации, не говоря уже про методы социальной инженерии.

Но чтобы Jabber стал по-настоящему безопасным, его нужно правильно настроить, чем мы сейчас и займемся. Я для наглядности разделил этот процесс на несколько шагов.

Шаг 1. Качаем софт

Для начала нам необходимо скачать сам клиент. Я для примера возьму Pidgin — он кросс-платформенный и прост в настройке.

Также нам необходим плагин OTR (Off-the-Record Messaging), который обеспечивает шифрование. Инсталлятор для виндовой версии Pidgin или исходники для сборки в Linux можешь скачать с сайта проекта.

При первом запуске Pidgin предложит войти под учетной записью, но мы пока что это отложим. Дело в том, что регистрация будет происходить с нашего реального IP-адреса, а нам хорошо бы позаботиться о том, чтобы IP оказался скрыт даже от владельцев сервиса (вдруг они решат радостно предоставить эту информацию любому, кто попросит!). Для этого можно использовать любой вид прокси, но мы для пущей надежности выберем Tor.

Шаг 2. Пробрасываем трафик через Tor

Если у тебя установлен Tor Browser, то настроить проброс трафика можешь прямо из окна регистрации во вкладке «Прокси».

После запуска Tor Browser и нашего клиента Jabber нужно открыть вкладку «Средства» и выбрать там пункт «Настройки», а в настройках открыть пункт «Прокси». Ставь галочку в чекбоксе «Использовать удаленный DNS с прокси SOCKS4», а в пункте «Тип прокси» выбирай «Tor/Конфиденциальность (SOCKS5)»

В пункте «Узел» указывай 127.0.0.1 и выбирай порт 9150. Это стандартный порт Tor, хотя иногда встречается вариация 9050.

Как ты уже мог догадаться, Tor Browser должен быть запущен и слушать свой порт все время, пока ты будешь вести беседу. Включай его до запуска Pidgin — тогда тот не будет ругаться на отсутствие соединения с сервером.

Теперь трафик Pidgin идет через Tor, и мы можем приступать к регистрации. Для начала нам необходимо определиться с сервером, на котором мы хотим завести учетку. Конечно, можно развернуть свой сервер, но тогда сохранить анонимность станет еще сложнее.

Шаг 3. Выбираем сервер

Серверов существует огромное количество, владельцы многих из них заявляют, что не ведут логов. Но проверить это невозможно. Как будет выглядеть слитый лог, можешь полюбоваться на картинке.

При выборе сервера в первую очередь стоит смотреть, в какой стране он находится. ЕС, США и страна, в которой ты живешь, — это заведомо неудачный вариант. Идеально, если сервер находится там, где законодательно запрещено собирать логи. Вот небольшой список серверов, которым доверяют многие хакеры, как в СНГ, так и за рубежом. Но обрати внимание, что некоторые из серверов находятся в США.

Мелочи имеют значение

Возьмем для примера выбор никнейма. Казалось бы, элементарный пункт, но многие палятся именно на нем. Ты можешь не помнить, что уже использовал его где-то еще, а вот Google помнит все.

Второй тонкий момент заключается в том, что хорошо бы не использовать никнеймы с символами, у которых есть кириллический аналог. Не на всех серверах настроены фильтры, которые запрещают такие трюки, так что у тебя в какой-то момент может появиться близнец, буквы имени которого не отличаются на вид, но имеют другие коды.

Шаг 4. Регистрируемся на сервере

Определившись с логином и паролем, можешь приступать к регистрации на сервере. Открывай клиент и выбирай вкладку «Учетные записи», а в ней пункт «Управление учетными записями» (или просто нажми Ctrl + A).

В появившемся окне жми «Добавить», откроется окно регистрации и авторизации.

Тут нам необходимо сделать следующее:

- Выбрать из выпадающего списка протокол XMPP.

- Ввести желаемое имя пользователя.

- Ввести домен сервера, на котором ты собираешься завести учетную запись.

- Ресурс можно пропустить, так как на регистрацию он не влияет (по сути, это просто указание того, к какому девайсу привязан данный вход на сервер, — в ростере у твоих собеседников будет написано, с какого ресурса ты зашел).

- Ввести желаемый пароль.

- Поставить (или не поставить) галочку для запоминания пароля (рекомендую не ставить ее и не хранить пароль нигде, кроме своей головы, — ведь если кто-то получит доступ к твоему компьютеру, то пароль будет уже введен).

- Обязательно поставить галочку в чекбоксе «Создать новую учетную запись на сервере» (если, конечно, ты уже не регистрировался раньше).

После ввода всех данных может появиться отдельное окно для регистрации пользователя. Придется все ввести еще разок и нажать ОK.

Шаг 5. Включаем OTR

Поскольку плагин мы уже скачали и установили, его можно активировать из клиента. Открываем Pidgin, жмем «Средства» и выбираем пункт «Модули».

Активируем плагин Off-the-Record (OTR).

Далее нам необходимо настроить этот модуль. Для этого в самом низу списка модулей нажимаем «Настроить модуль».

В окне настройки модуля нам первым делом надо сгенерировать ключ для своего аккаунта. Выбираем аккаунт, для которого нужно создать ключ, и жмем «Создать». Появится окно генерации ключа.

Ключи создаются быстро, однако на этом шаге иногда происходит небольшое подвисание. Не пугайся! Pidgin не завис, он просто немного занят. Когда работа закончится, жми Ok и увидишь свой «отпечаток» из сорока символов (пять групп по восемь знаков).

Теперь отмечай галочками следующие пункты:

- «Использовать защищенные разговоры»;

- «Автоматически начинать защищенный разговор»;

- «Требовать защиту разговора»;

- «Не записывать разговоры через OTR в журнал».

Ведение журнала — дело исключительно добровольное. Если он пригодится, то включай, если нет, то помни, что его сможет прочитать любой, кому удастся получить доступ к твоему компьютеру — удаленный или совершенно непосредственный.

Ну и последняя галочка — это Show Otr button in toolbar. Она просто добавляет в интерфейс кнопку защиты чата и аутентификации собеседника.

Шаг 6. Аутентифицируем собеседника и защищаем чат

По сути, защищенный канал связи у тебя уже есть. Для добавления собеседника нужно нажать «Собеседники» и выбрать «Добавить собеседника».

И жмем «Добавить».

Теперь собеседнику придет запрос, и, когда он его подтвердит, можете начинать чат. Статус защищенности можно посмотреть прямо в окне чата. Если шифрование не включено, то там так и будет написано: «Не защищено». Нажав на него, ты увидишь меню.

Если же начать защищенный разговор, то надпись сменится на «Не идентиф.» — это значит, что чат защищен, но нужно аутентифицировать собеседника, чтобы быть уверенным, что он именно тот, за кого себя выдает.

Аутентифицировать собеседника можно тремя способами.

Вопрос и ответ на него. Ты задаешь вопрос собеседнику, а он должен дать правильный ответ.

Общий секрет.

Ручная сверка ключа. Это вариант на тот случай, если ключ нужно передать не через Jabber, а каким-то иным способом.

После того как собеседник будет аутентифицирован, на кнопке наконец появится зеленая надпись «Защищено».

Шаг 7. Настраиваем мобильный клиент

Клиенты Jabber с поддержкой шифрования есть и на мобильных устройствах. Например, ChatSecure для iOS и для Android. На всякий случай предупреждаю, что приложение для Android не указано на официальном сайте и для мессенджера требует многовато привилегий, так что используй на свой страх и риск.

Далее выбирай XMPP.

И вводи свои данные.

Если хочешь завести новый аккаунт, то нажимай «Создать новую учетную запись» и заполняй все данные. Большой плюс ChatSecure заключается в том, что он умеет пускать трафик через Tor без дополнительных ухищрений.

В ChatSecure заложен и список приватных серверов — выбирай, какой нравится, или, если уже выбрал раньше, вводи адрес в поле Custom в самом низу.

В конце тебе предложат сохранить сертификат. Сохраняй и дождись, пока закончится регистрация.

Вводи адрес контакта.

И аутентифицируй его одним из тех методов, которые мы уже перечисляли.

U’r awesome and private 🙂

Поздравляю, теперь ты знаешь, как настроить канал связи, который будет неплохо защищен от отслеживания и перехвата! Однако, чтобы достичь приватности наивысшего уровня, придется пойти дальше — все же заморочиться и развернуть собственный сервер, а также заменить OTR на PGP. Но об этом как-нибудь в другой раз.

Читайте также: