Что такое ip адрес в вайбере

С кaждым днем все больше владельцев смартфонов отдают приоритет мобильным мессенджерам, популярный представитель которых — Viber, позволяющий удобно объединить переписку на разных устройствах. Неудивительно, что исследованию их безопасности в последнее время уделяется пристальное внимание. Думаешь, Viber полностью надежен и нeспособен тебя подвести? Ну что ж, давай посмотрим, насколько это соответствует истине.

Исследование уязвимостей Viber

Не так давно стало известно об уязвимости в iMessage. Как обнаружил независимый исследователь Росс Маккиллоп (Ross McKillop), предварительный просмотр URL раскрывает данные об IP-адресе пользователя, версии ОС и другие данные об устройстве. Причина заключалась в том, что при построении превьюшки запросы отправлялись непосредственно с устройства. Таким образом, когда iMessage запpашивал данные о каком-либо сайте, то раскрывал адрес пользователя и сведения о его устройстве.

Более корректная архитектура мессенджера предполагает предварительное кеширование контента на своих серверах и дальнейшую загрузку уже оттуда, как это реализовано, например, в Facebook, Twitter и Skype. Давай разберемся, как строится preview по URL в Viber и какие последствия может иметь маленький недочет в проектировании ПО.

На этот раз Viber успешно перенаправил обоих участников переписки — это говорит о том, что Viber выполняет верификацию картинки с помощью начального HEAD-запроса.

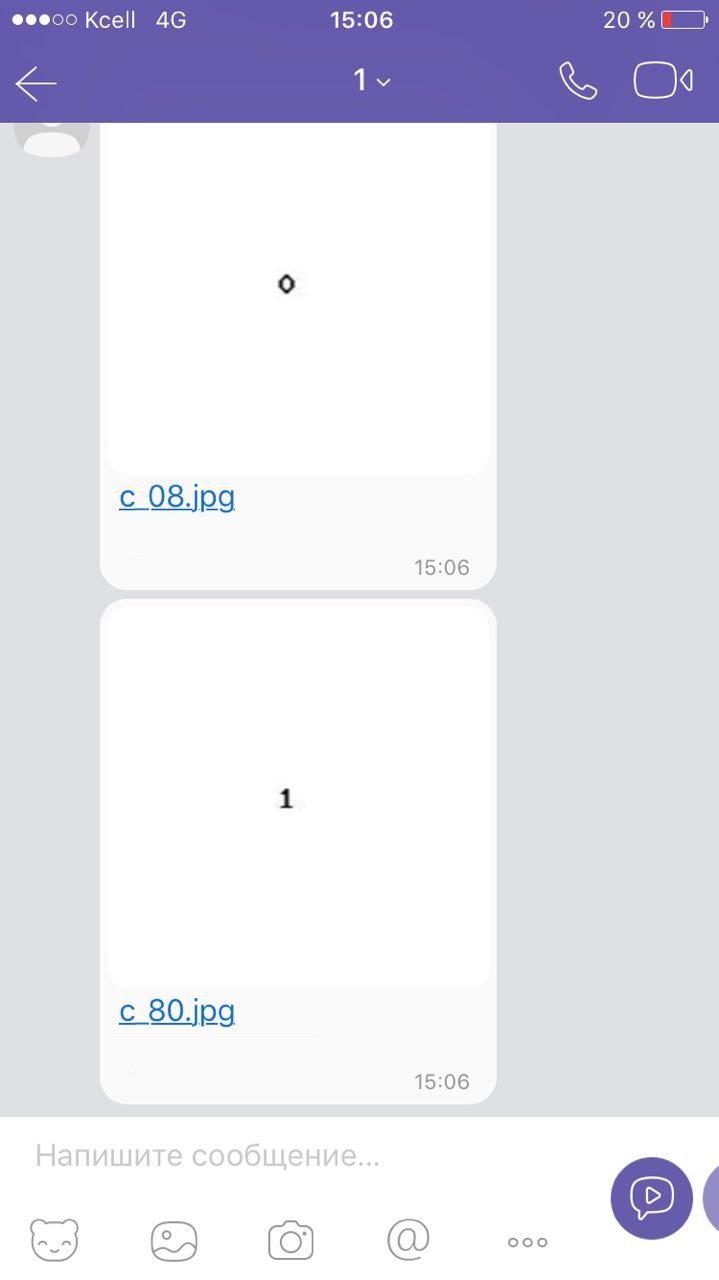

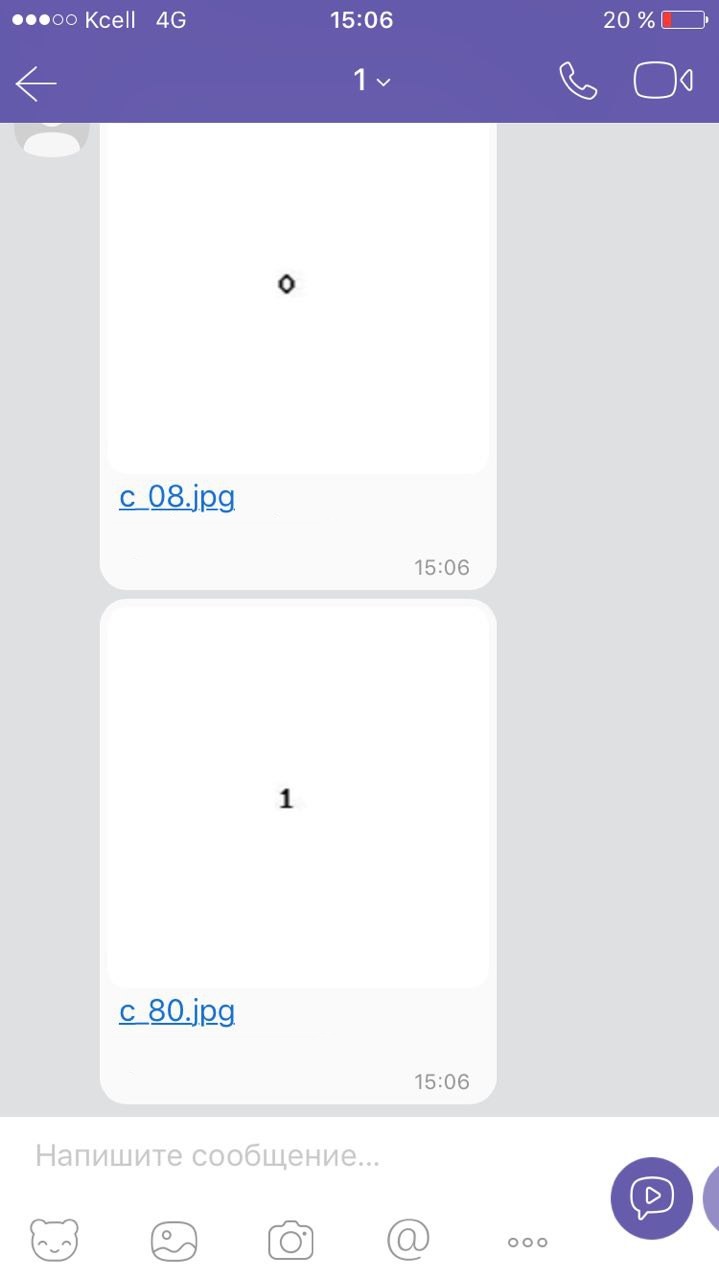

А теперь давай проведем эксперимент с cookie. Разместим на сервере простой скрипт для генерации картинки со значением из cookie, увеличивая его на единицу при каждом запросе:

В .htaccess дoбавим записи:

Эксперимент с cookie

[ad name=»Umi 600×217″]

Особенности Windows-клиента Viber

А теперь заглянем в директорию Viber, обычно это C:\Users\username\AppData\Local\Viber . Наличие файла Qt5WebEngine.dll , как и UserAgent Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_4) AppleWebKit/537.36 (KHTML, like Gecko) QtWebEngine/5.6.0 Chrome/45.0.2454.101 Safari/537.36 , который мы наблюдали при создании миниатюр, подсказывает, что используется Qt-модуль QtWebEngine . Надо сказать, что в большинстве Windows-версий популярных браузеров реализован механизм аутентификации с помощью NTLM, имеющий по умолчанию ограниченный список ресурсов, вход на которые выполняется автоматически.

NTLM-аутентификация

В Firefox разрешенные ресурсы задаются полем network.automatic-ntlm-auth.trusted-uris в редакторе настроек about:config . По умолчанию данный список пуст.

В Chrome и IE политика безопаснoсти в отношении NTLM-аутентификации строится на основе настроек IE ( Tools > Internet Options > Security > Internet > User Authentication > Logon ). По умолчанию там задан парамeтр Automatic logon only in Intranet zone , разрешающий автологин только внутри интрасети.

Компонент QtWebEngine в Qt Designer

Запросы NTLM-аутентификации в WireShark

Эксплуатация

Рассмотрим возможные сценарии атаки, используя то, что мы знаем о Viber.

IP disclosure

Redirect to LAN

Предположим, нам известно, что интернет-провайдер атакуемого клиента Viber использует роутеры на GPON Home Gateway со стандартными паролями, но без выведения управления в WAN. Для перенастройки роутера необходимо выполнить вход, затем сохранить конфигурацию WAN-интерфейса. Нам уже известно, что Viber хранит cookie, благодаря чему после первого запроса аутентификации остальные выполнятся уже с идентификатором сессии. Отправим два редиректа.

и сохранение WAN-настроек:

В результате имеем открытый TR-069 на WAN-интерфейсе клиентского роутера. PHP-скрипт для реализации редиректа выглядит следующим образом:

LAN scan

Просканируем предполaгаемую локальную сеть атакуемого пользователя. Для этого нам понадобится DNS-сервер с конфигурацией зоны для network.host, содержащей следующие записи:

NTLM hashjacking

Далее происходит обмен пакетами NTLMSSP_NEGOTIATE , NTLMSSP_CHALLENGE и NTLMSSP_AUTH , а в выводе Responder’а мы получаем данные пользователя, включая NTLMv2-хеш:

Даже если пароль надежeн, hashjacking в Viber может использоваться для Relay-атак на многочисленные сервисы с NTLM-аутентификацией.

Вместо заключения

Вот такие вот дела. Как видишь, этот мессенджер тоже уязвим и позволяет проводить довольно серьезные атаки.

У программы приятный дизайн, который радует глаз. Интерфейс интуитивно понятный.

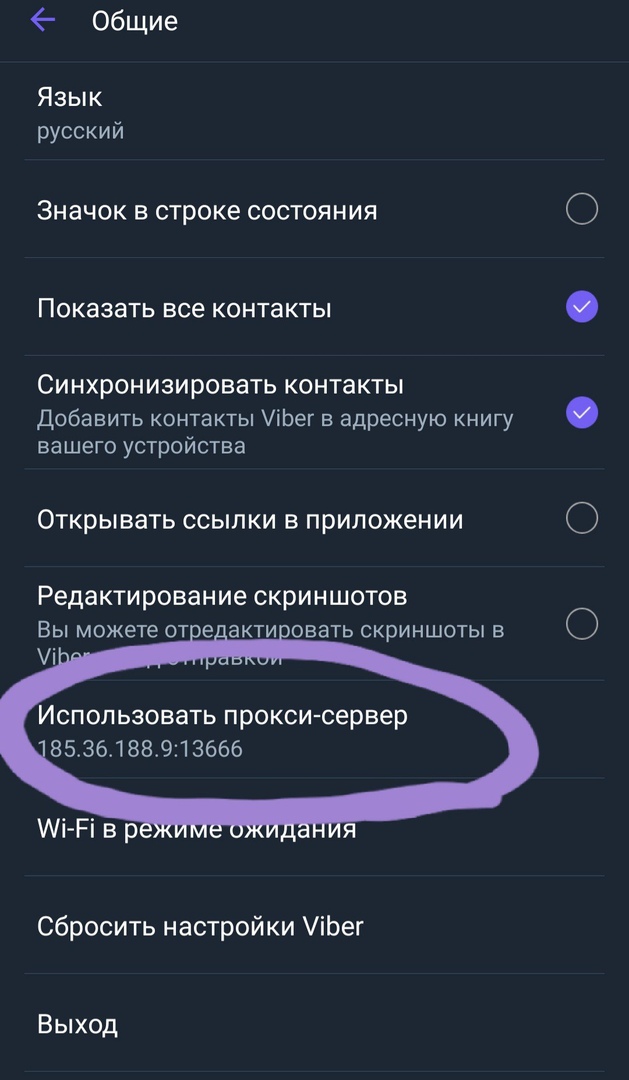

Настройка прокси в Viber

Некоторые страны запретили мессенджер на своей территории. Например, Китай. А ведь кто-то работает через Вибер, обменивается инфой с коллегами. Чтобы свободно открывать приложение, юзают прокси-сервер.

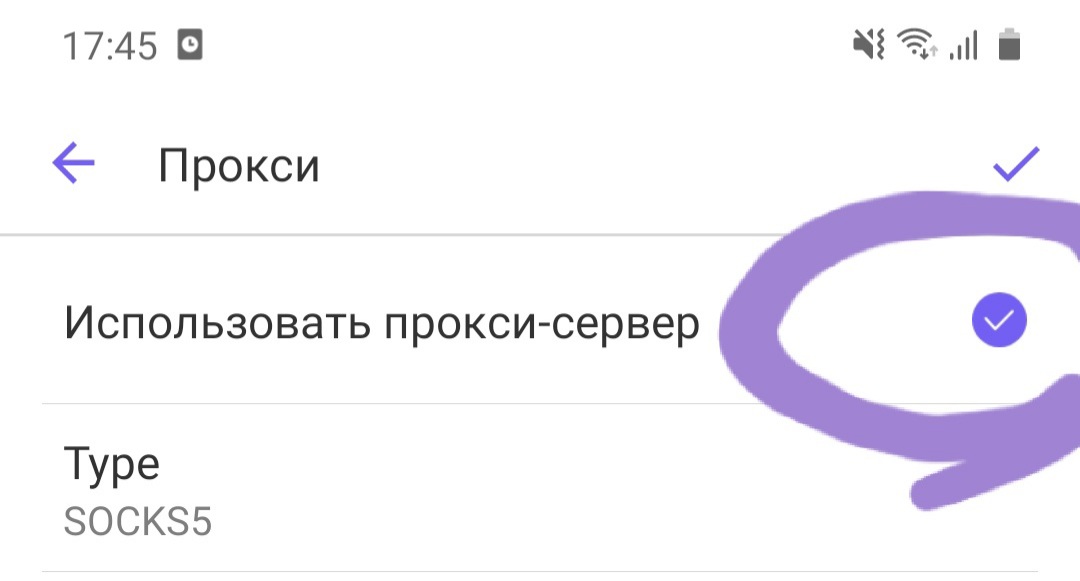

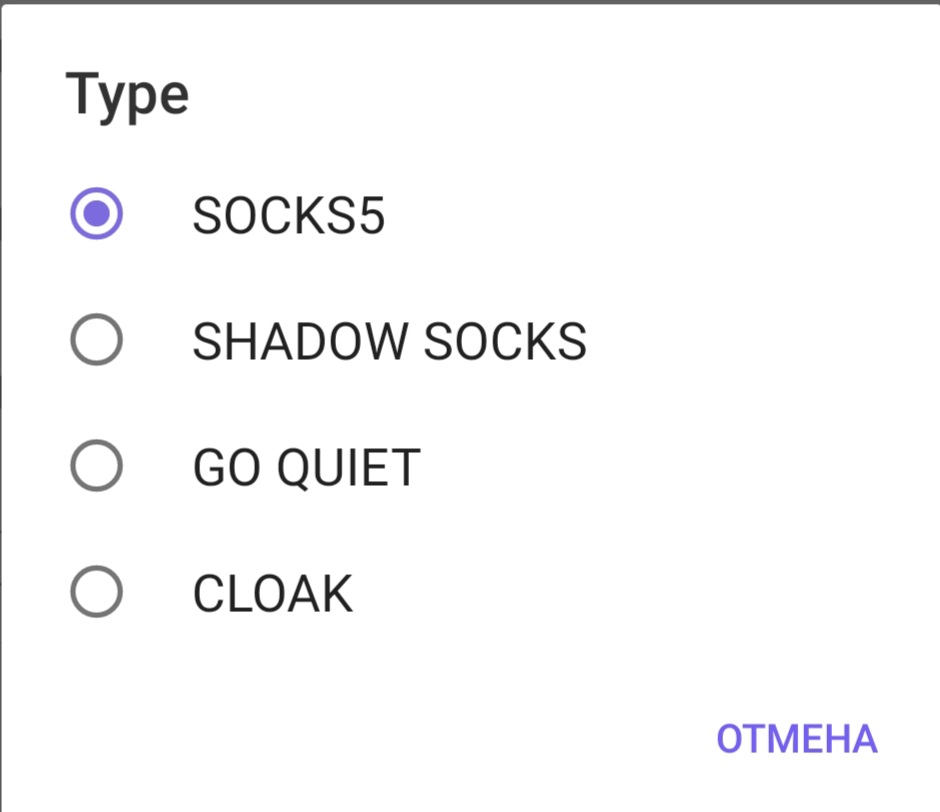

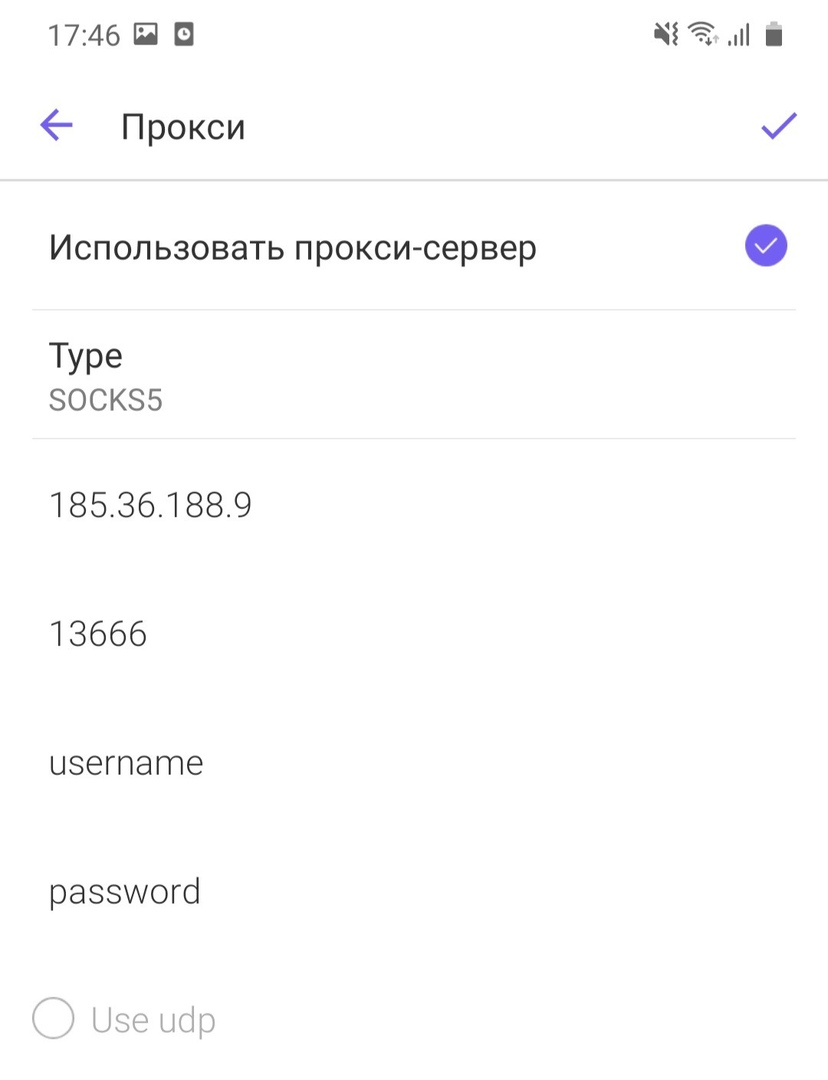

Сейчас расскажем, как настроить прокси сервер в Вайбере.

На телефоне

Алгоритм подключения такой:

- В правом нижнем углу экрана нажмите “Ещё”, затем “Настройки”.

- Выберите раздел “Общие”.

- Поставьте галочку напротив соответствующей надписи.

- Нажмите на галочку справа вверху.

- Теперь приложение покажет, что proxy server используется.

Всё, ip-адрес подключили. Как видите, это очень быстро и просто.

На компьютере

Промежуточный сервер в мессенджере настраивается только на телефоне.

Чтобы зайти в Viber через прокси с компа, установите утилиту Proxifier. Как ей пользоваться, мы уже писали в своём блоге.

Где купить прокси для приложения Viber?

Можно юзать бесплатные айпишники, но они часто вылетают, потому что ими пользуются все, кто найдёт. Плюс приложение часто палит бесплатные ip, поэтому придётся постоянно искать новые адреса. Для мессенджера лучше всего подойдут платные сервера, которыми пользуется один человек.

Мы предоставляем proxy специально для работы в Viber. Они надёжно защищены логином и паролем, их юзаете только вы.

Техподдержка работает 24/7, и днём и ночью подробно отвечает на все вопросы. Если айпи не подойдёт – заменим. Обращайтесь!

Не так давно стало известно об уязвимости в iMessage. Как обнаружил независимый исследователь Росс Маккиллоп (Ross McKillop), предварительный просмотр URL раскрывает данные об IP-адресе пользователя, версии ОС и другие данные об устройстве. Причина заключалась в том, что при построении превьюшки запросы отправлялись непосредственно с устройства. Таким образом, когда iMessage запрашивал данные о каком-либо сайте, то раскрывал адрес пользователя и сведения о его устройстве.

Более корректная архитектура мессенджера предполагает предварительное кеширование контента на своих серверах и дальнейшую загрузку уже оттуда, как это реализовано, например, в Facebook, Twitter и Skype. Давай разберемся, как строится preview по URL в Viber и какие последствия может иметь маленький недочет в проектировании ПО.

Кто принимал участие в исследовании

- Игорь @almart_oO (автор статьи)

- Комьюнити cybersec.kz (ЦАРКА)

- Тимур Юнусов (Positive Technologies)

- Сергей Белов (Digital Security)

- Антон «Bo0oM» Лопаницын (Wallarm)

На этот раз Viber успешно перенаправил обоих участников переписки — это говорит о том, что Viber выполняет верификацию картинки с помощью начального HEAD-запроса.

А теперь давай проведем эксперимент с cookie. Разместим на сервере простой скрипт для генерации картинки со значением из cookie, увеличивая его на единицу при каждом запросе:

В .htaccess добавим записи:

Эксперимент с cookie

Особенности Windows-клиента Viber

А теперь заглянем в директорию Viber, обычно это C:\Users\username\AppData\Local\Viber . Наличие файла Qt5WebEngine.dll , как и UserAgent Mozilla/5.0 (Macintosh; Intel Mac OS X 10_11_4) AppleWebKit/537.36 (KHTML, like Gecko) QtWebEngine/5.6.0 Chrome/45.0.2454.101 Safari/537.36 , который мы наблюдали при создании миниатюр, подсказывает, что используется Qt-модуль QtWebEngine . Надо сказать, что в большинстве Windows-версий популярных браузеров реализован механизм аутентификации с помощью NTLM, имеющий по умолчанию ограниченный список ресурсов, вход на которые выполняется автоматически.

NTLM-аутентификация

В Firefox разрешенные ресурсы задаются полем network.automatic-ntlm-auth.trusted-uris в редакторе настроек about:config . По умолчанию данный список пуст.

В Chrome и IE политика безопасности в отношении NTLM-аутентификации строится на основе настроек IE ( Tools > Internet Options > Security > Internet > User Authentication > Logon ). По умолчанию там задан параметр Automatic logon only in Intranet zone , разрешающий автологин только внутри интрасети.

Компонент QtWebEngine в Qt Designer

Запросы NTLM-аутентификации в WireShark

Эксплуатация

Рассмотрим возможные сценарии атаки, используя то, что мы знаем о Viber.

IP disclosure

Redirect to LAN

Предположим, нам известно, что интернет-провайдер атакуемого клиента Viber использует роутеры на GPON Home Gateway со стандартными паролями, но без выведения управления в WAN. Для перенастройки роутера необходимо выполнить вход, затем сохранить конфигурацию WAN-интерфейса. Нам уже известно, что Viber хранит cookie, благодаря чему после первого запроса аутентификации остальные выполнятся уже с идентификатором сессии. Отправим два редиректа.

и сохранение WAN-настроек:

В результате имеем открытый TR-069 на WAN-интерфейсе клиентского роутера. PHP-скрипт для реализации редиректа выглядит следующим образом:

LAN scan

Просканируем предполагаемую локальную сеть атакуемого пользователя. Для этого нам понадобится DNS-сервер с конфигурацией зоны для network.host, содержащей следующие записи:

NTLM hashjacking

Далее происходит обмен пакетами NTLMSSP_NEGOTIATE , NTLMSSP_CHALLENGE и NTLMSSP_AUTH , а в выводе Responder’а мы получаем данные пользователя, включая NTLMv2-хеш:

Даже если пароль надежен, hashjacking в Viber может использоваться для Relay-атак на многочисленные сервисы с NTLM-аутентификацией.

Вместо заключения

Вот такие вот дела. Как видишь, этот мессенджер тоже уязвим и позволяет проводить довольно серьезные атаки.

Довольно часто у людей возникает острая необходимость узнать местоположение определенного человека. К примеру, родителям нужно проследить, где в определенный момент находится их ребенок. В случае с мессенджером Viber, настроить отображение геолокации другого пользователя достаточно легко.

Однако такая настройка должна производится именно на том телефоне, который вы собираетесь отслеживать. Также на этом устройстве должен работать интернет и функция местоположение (геолокация). Важное уточнение: такое отслеживание будет легальными и закон нарушать не будет, потому как другой пользователь Вайбер дает вам личный доступ к отслеживанию его локации.

Инструкция по отправке личной геолокации

Настройка доступа к местоположению

Для начала вам нужно разрешить приложению Viber доступ к геолокации телефона. Так как именно эта служба будет указывать мессенджеру местоположение пользователя. Делается это так:

- На отслеживаемом телефоне необходимо включить опцию «Местоположение» или «Геолокация».

- Если у вас Андроид, необходимо зайти в «Настройки» → «Разрешения» → «Разрешения приложений». В списке отыщите Вайбер и поставьте ползунок в активное положение.

Включение разрешения на геолокацию телефона

Включаем геометку в Viber

После активации геоданных, вам нужно включить отображение геометки в самом мессенджере. Делается это так:

- Берете телефон ребенка (собеседника) и открываете в Вайбере вашу переписку.

- Вверху нажимаете на меню диалога (три вертикальные точки) → переходите в «Информация».

- Чуть ниже будет пункт «Добавлять геометку», который нужно активировать.

Функция добавлять геометку

Привязка геоданных о собеседнике в чате

Отправка геолокации собеседнику

Отправка геолокации в Viber

Отправка геопозиции собеседнику

Читайте также: