Каким образом безопаснее открывать usb флешки и иные внешние носители

Речь в данном топике пойдёт как за 2 простых шага значительно снизить риск заражения Вашего компьютера возникающее при подключении пораженной флешки.

Сразу к делу! Объясню по ходу.

ШАГ 1.

Отключаем автозапуск съемных носителей.

Идём в панель управления, справа сверху в поисковике набираем автозапуск, открываем самое привлекательное.

Вы уже поняли, какую единственную галочку необходимо снять?

Самое опасное уже позади, так как, отключив автозапуск, просто можно не запускать затаившегося троянского коня.

Включаем отображение скрытых файлов и папок.

Идём в ту же фантастическую панель, в том же поисковике вводим слово, которое мечтает услышать любая девушка "Папки".

Кончится это тем, что необходимо будет перейти в раздел "Параметры папок", перейти во вкладку "Вид", и в самом низу установить метку "Показывать скрытые файлы и папки". Нежно погладить кнопку "ОК".

Дело в том, что вирус может затаить себя в скрытую папку на флешке. Но теперь-то у Вас в руках всемогущий инфракрасный визор! И Вы с лёгкостью обнаружите подозрительно прозрачную папку в директории накопителя и отсечете голову змею несчастному.

Помните! Эти шаги не предотвратят вторжения вирусов в Вашу прекрасную эко-систему компьютера. Чтобы обеспечить себе должную безопасность необходимы комплексные меры.

Можно привести пример с телохранителями: от снайпера или ракеты всё равно не спасут, а вот от придурка с кирпичом - отличная защита.

P. S. Это мой первый пост. Если понравится, буду еще давать маленькие советы по "обезопашиванию" компьютера. Похожие статьи не гуглил, на предмет баянов не проверял, так что не исключаю, что могу повторяться.

Комментарий удален. Причина: данный аккаунт был удалёнЧел, пили теперь как ложкой пользоваться,, ходить и говорить

А что, сейчас все еще можно что-то с флешки "подцепить"?

Чушь всё это. Нынче вирусы внедряются внутрь файлов. Так, что только антивирус.

Чёт херовая инструкция!

Для хакеров, которые и так всё это знают.

Даёшь пошаговую инструкцию для домохозяек и чайников!

Это можно было запостить в сообщество "Информационная безопастность"

Родители хоть знают, что ты без их разрешения комп включил?

1. Устанавливаем и обновляем Антивирус и ОС

А флешки сейчас популярны? Мне вот уже лениво икать флешку, втыкать в компьютер, перетаскивать на них файлы. Проще по сети кинуть.

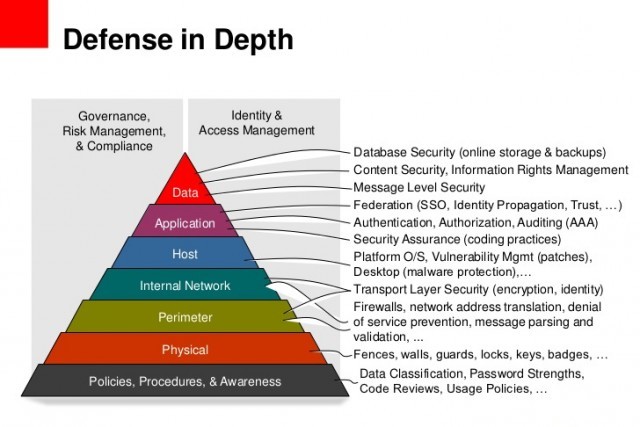

Defense in Depth. Уровни информационной безопасности предприятия

Новостью навеяло длинопост

Зачастую сотрудники компаний и руководство думают что информационной безопасностью должны заниматься отдельные люди. Информационная безопасность это отдельное дело, и это вообще не головная боль рядовых сотрудников, и тем более Руководителей. И как правило в начале пути компании, охрана периметра информационной безопасности достается Системному администратору, который на своем уровне может закрыть исключительно аппаратно-информационную часть.

А как должна выглядеть информационная безопасность в современной компании ?

Еще в начале этого века Microsoft представила трактат с описанием подхода к обеспечению информационной безопасности для организаций, который называется термином Defense in Depth — Глубинная защита.

Суть глубинной защиты в том что с каждой новой итерацией происходит донастройка технологий по разным фронтам обеспечивающих дополнительную защиту данным организации.

В классическом виде Глубинная защита представляется многоуровневой пирамидой со следующими уровнями:

Data — На этом уровне находится обеспечение защиты данных с применением всевозможных технологии шифрования от Encrypting File System до BitLocker Drive Encryption с обязательным применением Access control list -ов с полным разграничением доступа пользователей к данным.

Host — На этом уровне рассматривается операционная система, операционная система должна быть из поддерживаемых версий, должна обновляться до последних патчей , должна использовать аутентификацию пользователей.

Internal network — На этом уровне рассматривается внутренняя сеть. Использование защищенных сегментов, сегментация сети, возможное использование шифрования внутри сети.

Perimeter — На этом уровне обязательное использование FireWall. Доступ к сервисам извне строго ограничен, ограничения происходят всевозможными access control листами. Строгий контроль открытия/закрытия портов. Ключевые точки выведены в демилитаризованную зону.

Policies, procedures, and awareness — На этом уровне предполагаются разработанные и утвержденые политики и процедуры, в этот уровень входят всевозможные документы описывающие безопасность организации, процедуры, стандарты и обучение пользователей.

Для наглядности добавлю другое представление .

Потому что сотрудники, при применении начальных навыков Социальной инженерии, это те люди которые отдают данные, отдают доступ без каких-либо угроз, они отдают это абсолютно спокойно и даже не подозревая зачастую что они только что отдали корпоративные данные.

Как итог могу сказать что работа с сотрудниками, создание внутренних документов, доведение этих документов до сотрудников, регулярное обучение пользователей, экзаменация в плане информационной безопасности это базовая структура построения информационной безопасности в организации.

Защита флешки за 1 минуту

На волне защиты от вирусов и по мотивам вот этого поста:

Поведаю один приём, который не раз меня спасал от всякой живности.

-отображаем скрытые файлы и расширения

-если есть файл "autorun.inf", удаляем его (если он не жизненно необходим, конечно)

-создаем ПАПКУ с именем "autorun.inf"

-создаем текстовый файл и переименовываем в "NULL" без расширения

-ставим папке "autorun.inf" свойства "Скрытый" и "Только для чтения"

Если вирус и запишется на флешку, то сам запуститься не сможет.

Основы информационной безопасности

О понятии "информационная безопасность" (ИБ) каждый из нас много слышал, но для большинства эти слова остаются пустым звуком. Для подавляющего большинства их тех кто имеет представление об информационной безопасности её базовые принципы являются тайной за семью печатями и только единицы профессионалов могут рассказать что такое информационная безопасность. Специалисты-практики ничего нового не узнают, а вот "обывателям" будет полезно.

В свое время (в том числе и недавно) я лопатил горы информации в поисках основ информационной безопасности и получил. Горы бесполезной информации. Почему бесполезной? Потому что нет скоординированного подхода к проблеме. В зависимости от автора, целей и задач существует море подходов, классификаций и теорий в ИБ, но вот единой системы нет. Поэтому текст ниже - краткое обобщение практики собранной за 14 лет.

Во-первых уничтожим несколько штампов, во-вторых разберемся что такое практическая информационная безопасность и в-третьих будут накопленные за 14 лет практические советы.

1. Хакеры - взломщики. Это вообще не так, это специалисты экстра-класса. Слово произошло от глагола to hack - "топорная работа", так называли (и называют) специалистов способных выжать 120 % (и более) из софта и железа и знающие системы лучше их создателей. Хакеры не "злобные взломщики" (хотя одно другого не исключает), это именно специалисты экстра-класса независимо от того чем они занимаются.

2. Антивирусное ПО защищает компьютер. Не защищает и в принципе не может защитить компьютер от всех угроз, предел возможностей антивирусов - отсеивание отработавшей своё, но не вычищенной шушеры.

3. Есть единая система по которой можно настроить и забыть про угрозы ИБ. Не существует и не может существовать в природе.

4. Производители ПО заботятся об информационной безопасности. Поиск угроз ИБ в программных продуктах - дело требующее высокой квалификации и огромных затрат времени, а это - во-первых увеличение бюджета разработки в разы (а иногда - десятки раз), а во-вторых потребность в специалистах, коих на рынке буквально считанные единицы.

5. Можно защитится от угроз ИБ (как вариант компьютер в офф-лайн). Нельзя, не только существуют, но и активно применяются методы взлома и офф-лайн машин.

Практическая информационная безопасность:

Взломщики (те кто ломают софт, сервера и пишут вирусы) делятся на 2 категории:

1. За деньги. Это те кто осуществляют атаки за деньги.

2. За идею. Те кто ломают во-первых чтобы посмотреть как оно работает (по аналогии со вскрытием лабораторных животных), во-вторых получить заслуженное уважение от коллег, в-третьих достичь каких-то личных целей.

Самая опасна для ИБ именно вторая категория. Если взломщик-идеалист заинтересуется Вашей системой, то вопрос взлома - это вопрос времени.

Поэтому первой аксиомой практической ИБ является расчет на то, что Вас уже взломали.

Давайте пойдем дальше и ответим на ключевые вопросы (которыми 99% людей даже не задается): что такое взлом и как собственно он происходит?

Взлом - несанкционированное (не разрешенное) вмешательство в работу информационной инфраструктуры, которое нарушает информацию в виде:

1. Создания информации - загрузка на атакуемые ЭВМ новой информации или программного обеспечения.

2. Изменения информации - изменение данных и программного обеспечения.

3. Копирования информации - копирование на информационные носители данных с ЭВМ жертвы.

4. Удаления информации - уничтожение информации на ЭВМ жертвы.

5. Отказа в обслуживании - произведение действий в результате которых ЭВМ жертвы не сможет выполнять возложенных задач.

Как происходит взлом (обобщение прочитанных "мемуаров" взломщиков):

Первым делом взломщик собирает информацию об атакуемой системе. Тема о том сколько всего можно узнать исследуя сетевой трафик от жертвы даже не на пост - на целую серию постов. Но в итоге у взломщика есть информация о том что именно он атакует.

Вторая стадия - создание копии атакуемой системе в виртуальной или реальной среде. Эта стадия нужна для отработки механизма атаки, хотя при некоторых условиях эта стадия отсутствует.

Третья стадия - создание инструмента взлома (или использование готового).

Четвертая стадия - тестирование инструмента на средствах антивирусной защиты. Вирус который распознается "на раз" никому не нужен, поэтому качественно подготовленный для использования в атаке инструмент спокойно пройдет любую антивирусную защиту.

Пятая стадия - подготовка атаки. На этой стадии разрабатываются способы обхода внешних защит информационной инфраструктуры и решаются проблемы доступа.

Шестая стадия - взлом. Это именно то, что показывают в фильмах - готовые инструменты используются в готовых каналах для атаки.

Седьмая стадия - использование результатов атаки.

0. Делайте копии важной информации. Копий рабочих данных должно быть не менее 2-х, критических данных - не менее 4-х, при этом копии должны размещаться так, чтобы не быть поврежденными/уничтоженными при атаке или при каком-либо происшествии.

1. Используйте антивирусы. Очень мало случаев, когда атака производилась чисто на одну информационную инфраструктуру. В основном атакуется некоторый сегмент в который входит атакуемый объект. При этом атака удается, а спустя некоторое время (от суток до нескольких лет) вирусы используемые при атаке попадают к антивирусным компаниям и они обновляют свои базы. Антивирус просто отсеет летающие по сети ошметки давно прошедших взломов и позволит сосредоточиться на текущих угрозах ИБ.

2. Используйте файерволы (как минимум на шлюзах). Очень рекомендуется их использовать в ручном режиме и на каждом устройстве. Рекомендуемая настройка на рабочих станциях - запрет всех входящих подключений, разрешены исходящие подключения. Рекомендуемая настройка на серверах - разрешение на конкретные порты конкретным клиентам.

3. Разграничивайте сети и закройте доступ к общим папкам. Достаточно многие вирусы могут атаковать через сеть и через общедоступные ресурсы.

4. Используйте по максимуму виртуализацию. Виртуальная машина проигрывает по производительности реальной, но является обычным файлом, который легко скопировать и при необходимости скопировать обратно. Таким образом восстановление работоспособности занимает минимальное время и снижает убытки.

5. На компьютерах должно быть установлено минимальное количество ПО. Неуязвимого ПО нет, а в погоне за клиентом все дружно забили на ИБ, поэтому каждая программа - набор дырок в ИБ и чем меньше софта, тем меньше потенциальных проблем. Такая же позиция должна быть занята и по отношению к службам запущенных на компьютерах - только необходимые для работы.

6. Используйте сканеры файловой системы. Любая атака любым вирусом затронет файловую систему. Сканеры ФС хранят таблицу файлов и хешей и отслуживают обращения к файлам, если пошли необычные манипуляции с ФС - вы атакованы.

8. Защита начинается с установки. Еще на стадии установки ОС можно обезопасить себя от очень многих типовых угроз. Во-первых готовый к эксплуатации образ ОС нужно скопировать на отдельный раздел (в случае заражения достаточно будет восстановить ОС из образа), во-вторых средствами ОС или сторонним софтом прописать "белые" исполняемые файлы и запретить исполнение всех остальных, в-третьих отключить автозагрузку всех устройств, в четвертых минимизировать используемое ПО поставляемое с ОС.

9. Документируйте все. Никто и ничто не вечно, а память несовершенна. Грамотно составленная документация позволяет во-первых иметь четкое понимание ситуации, во-вторых иметь представление о возможных угрозах, а в-третьих спланировать устранение последствий взлома.

A. Полюбите бумагу, а не файлы. Файлы легко могут быть скопированы, а вот с бумагой проделать такое гораздо сложнее. Все критически важные пароли ни в коем случае не должны сохраняться или храниться в файлах. Пароли "второго уровня" должны храниться только в локальных менеджерах паролей, а вот пароли от "спамерских" учеток можно выписать в блокнот на рабочем столе.

B. Не доверяй никому и ничему. За единичными исключениями все что мы видим на мониторе - плод работы программ которые могут уже быть заражены. Повторить интерфейс чего-либо задача очень простая, поэтому при угрозе

C. Самая большая угроза ИБ сидит перед монитором. Самый легкий взлом - через пользователя ЭВМ, поэтому пользователь должен быть максимально ограничен в возможностях на компьютере. Есть одна папка с документами и доступ к программам используемым в работе, остальное - запрещено. Проводить разъяснения и учения по ИБ.

D. Профилактика уменьшает глубину жопы. В моей практики были случай когда два месяца напряженной работы сисадмина привели к тому, что атака инициированная поддельным письмом из ПФР для бухгалтера провалилась (при детектировании изменений файлов вырубили комп) и работоспособность была восстановлена примерно за 30 минут.

E. Считайте что Вас уже взломали. Гораздо больше времени уделяйте не защите, а способам во-первых затруднить доступ к критически важным данным и во-вторых максимально быстро восстановить работоспособность системы. Чем сложнее организован несанкционированный доступ к данным, тем больше взломщики будут в сети и тем выше шанс обнаружения вторжения, а значит выше шанс детектирования и начала противодействия. Чем быстрее можно восстановить работоспособность системы тем меньше будет простой организации и соответственно убытков. Тут есть океаны способов, которые перепробовать жизни не хватит.

F. Взломайте себя сами. Если знаешь как взломать, то соответственно будешь знать как себя защитить.

И напоследок (самое главное) - аудит. Введите себе в привычку проверять что твориться в компьютере загрузившись с "живого" образа ОС (желательно с диска восстановления антивируса) и посмотрите - все ли в порядке?

Информационная безопасность, это не единичное действие и не набор действий, а постоянный и не прерываемый процесс.

Чистим зубы, моем руки, предотвращаем заражение флешек.

12 августа 2013

Вы наверняка помните об угрозах, которые поджидают вас в темных уголках Интернета и грозят заразить ваши цифровые устройства. От фишинга до вредоносных сайтов, открывающихся после клика на заманчивые баннеры – веб-серфинг несет угрозы тем, кто не защищается надежным антивирусом .

Но значит ли это, что отключение Интернета решает все проблемы? Увы, нет. Фактически, около 30% компьютерных инфекций распространяется через съемные носители, такие как карты памяти и USB-флешки. Мы пользуемся ими достаточно часто, если нужно отнести родителям пачку фотографий из отпуска или скопировать рабочие документы у коллеги. Таким образом, один и тот же носитель оказывается подключенным по очереди к самым разным компьютерам и становится прекрасным кандидатом на разнос заразы.

Чтобы избежать всего перечисленного, достаточно следовать нескольким нашим советам. Они помогут держать компьютер и свои флешки в чистоте.

Проверяйте съемные диски антивирусом. Как сделать это автоматически, было написано в нашем совете.

Не копируйте программы. Они могут быть заражены, изменены, неработоспособны… в этом даже не стоит разбираться. Если вам понравилась программа у приятеля – запишите имя и скачайте ее с официального сайта.

Разделяйте работу и отдых. Поскольку емкие флешки сегодня стоят сущие, копейки, очень грамотным решением будет использовать разные накопители для дома и офиса. Обменивайтесь файлами с друзьями при помощи одной флешки, а на рабочих компьютерах пользуйтесь другой. Переносить файлы между своими рабочим и домашним компьютером вообще не рекомендуется, но эта задача, если уж возникла, достойна третьей флешки.

Регулярная уборка. Для защиты от вирусов, а также просто сохранения личных данных личными, всегда удаляйте все файлы с флешки, после того как скопировали их на компьютер. Можно даже ее форматировать, это избавляет от лишних размышлений о том, что за данные сохранены и нет ли там чего-нибудь эдакого…

Ну и конечно, надежная защита компьютера является необходимым условием вашего спокойствия и безопасного применения съемных дисков.

Крошечный флеш-драйв сегодня ‒ один из самых распространённых электронных накопителей огромного количества информации. Запоминающие устройства, использующие в качестве носителя флеш-память, широко применяют для электронного обмена данными, хранения и резервного копирования компьютерных файлов. Здесь не только личные документы, музыка, фотографии, фильмы, но и конфиденциальная информация (пароли и коды, ключи ЭЦП). Любая утрата такого носителя, будь то потеря или кража – это серьёзный урон для владельца.

Не менее досадно, когда флешка оказывается «битой», если ей банально неправильно пользовались. Чаще всего повреждение и потеря данных происходят в результате того, что по окончании работы пользователь некорректно извлекает съёмный носитель из компьютера. Так, риск «запороть» флешку велик, к примеру, у накопителей с файловой системой New Technology File System (NTFS) при их использовании без активации функции «безопасного извлечения». Порой запоминающее устройство бывает испорчено из-за неаккуратного с ним обращения.

Зачем нужно извлекать оборудование?

Если флешка (или накопитель) подключается с помощью протокола USB Mass Storage, в идеале ее следует извлечь в безопасном режиме. Хотя, как мы потом увидим, он немного отличается в зависимости от операционной системы.

Вы должны знать, что Windows/Mac используют процесс, называемый кэшированием. Файлы не всегда записываются на диск в сию же секунду, а вместо этого кэшируются в момент завершения нескольких операций записи.

Одновременное выполнение этих действий повышает производительность системы, но если при извлечении накопителя по-прежнему происходит кеширование, ваши данные будут повреждены. При нажатии кнопки «Извлечь» кеш очистится, и данные запишутся на флешку.

При нажатии кнопки «Извлечь» кеш очистится, и данные запишутся на флешку

Именно по этой причине между изъятием диска и уведомлением о том, что его можно отсоединить, часто возникает задержка в несколько секунд.

Также возможны проблемы с внезапным отключением флеш-накопителя от питания. Его память весьма восприимчива к этому действию, что может привести к повреждению устройства.

Как извлечь безопасно USB-флешку из компьютера

Просто так выдернуть USB-флешку из компьютера

? Да. Подожди… но почему нельзя? Вы просто так много раз выдернули ее, как больной зуб, и ничего с ней не произошло. Так почему вы должны начать заботиться про

правильное извлечение флешки

сейчас? Что может случиться с ней?

С ней может случиться много плохого, и это только вопрос времени. Давайте почитаем, что ждет вас, если вы продолжите просто вытаскивать ее из разъёма, и почему этого делать с ней нельзя.

Каким образом USB-накопители может быть поврежден, извлекая его без извлечения?

Как USB-накопитель и компьютер взаимодействуют друг с другом, удивительно сложно. Во-первых, компьютер должен обеспечить питанием USB-накопителя, чтобы он мог работать. Затем компьютер и USB-накопитель будут общаться друг с другом для установления соединения. Для этого на компьютере должны быть установлены правильные драйверы.

Сегодняшние USB-накопители являются подключаемыми устройствами, что означает, что они могут предоставить необходимые драйверы для компьютера. Затем компьютер должен понять, какие данные находятся на USB-накопителе, чтобы иметь к ним доступ. Компьютер делает это, считывая основную загрузочную запись (MBR) или загрузочную запись раздела (PBR) или структуру каталогов на USB.

Все это происходит за пару секунд до того, как вы начнете пользоваться флешкой. Во время использования флэш-накопителя вы можете подумать, что он просто читает файлы или каждый раз, когда вы что-то меняете, сразу записывается на диск. Это не так и работает немного по другому.

При чтении файлов происходят изменения. Метаданные файла изменяются системой, выполняя такие вещи, как обновление даты и времени последнего доступа или последнего изменения. Изменения происходят партиями. Вы вносите изменения во что-то, сначала это происходит в кеше на вашем компьютере, а затем записывается на USB-накопитель.

Кроме того, другие программы могут получать доступ к вашему USB-накопителю, и вы этого не понимаете. Если у вас есть антивирусное программное обеспечение

, оно может проверить ваш диск в любой момент времени.

Таким образом, в любое время, даже если вы ничего не делаете с флэш-накопителем, ваш компьютер может использовать его. Если вы извлекаете USB-накопитель во время каких-либо из этих событий, вы можете повредить файлы или сам USB-накопитель.

Но подождите, это еще не все. Это целая церемония, которая происходит, когда вы извлекаете USB-накопитель. Так же, как у компьютера и накопителя есть начальная фаза, подобная описанной выше, у них также есть фаза прощания, когда они в последний раз пожимают друг другу руки, заканчивают разговор, а затем компьютер отключается от USB и прекращает подачу питания.

Если это не произойдет должным образом, может произойти повреждения (подгорание контактов). Видимо, компьютер и USB нужно закрыть в конце их отношений. Часть блока питания тоже важна. Вы когда-нибудь отсоединяли что-то от резетки и видели только небольшую искру электричества? Аналогичная вещь может произойти при извлечении флешки, и это может повредить ваш диск. Это почти никогда не происходит, но все же происходит.

Что самое худшее, что может случиться?

В худшем случае ваш USB-накопитель перестает функционировать полностью. Вы не можете писать в него, вы не можете читать из него, он просто не работает.

Почему это не происходит все время?

В Windows есть функция быстрого удаления, которая обычно предотвращает возникновение повреждений. Политика быстрого удаления гарантирует, что Windows сохраняет USB-накопитель в состоянии, когда он готов к удалению в любое время. По умолчанию Windows использует политику быстрого извлечения ваших USB-накопителей. Это не надежно, хотя. Все еще возможно, что вы можете извлечь флэш-диск, когда он записывается или доступен в другой программе.

Почему это не происходит постоянно, так это то, что компьютеры работают невероятно быстро. В тот момент, когда вы сохранили файл на USB-накопителе, а затем извлекли его, ваш компьютер уже записал файл, поехал в кофейню, выпил латте и вернулся.

Как я узнаю, что использую быстрое удаление?

1. Если вы пользуетесь Windows 10

, нажмите «

Пуск

», чтобы ввести в строку поиска «

Диспетчер устройств

».

2. Вы увидите «Диспетчер устройств

», как один из результатов поиска. Нажмите, чтобы открыть его.

3. В диспетчере устройств разверните раздел «Дисководы

» и найдите

флэш-накопитель USB

. В данном примере это

USB-устройство Generic Flash Disk USB Device

. Это может быть что-то другое в вашем случае.

4. Щелкните правой кнопкой мыши на USB-накопителе и выберите «Свойства

5. В окне свойств устройства перейдите на вкладку Policies. Там вы увидите, настроено ли на вашем USB-накопителе быстрое извлечение или повышенная производительность. Если для него не установлено параметр «Быстрое удаление

», и вы этого хотите, выберите его и нажмите «

ОК

».

Как извлечь USB-накопитель?

есть 2 хороших способа

извлечь USB-накопитель

, чтобы он прошел необходимые шаги для обеспечения безопасного извлечения. Вы можете извлечь USB-накопитель через панель задач или в проводнике. Давайте рассмотрим, как это сделать.

Извлечь USB-накопитель из панели задач

1. Нажмите на значок USB

на панели задач. Если вы его не видите, нажмите на

стрелку вверх

, чтобы отобразить все элементы на панели задач.

2. Над флешкой появится небольшое окно со списком всех устройств, подключенных через USB

. Найдите устройство, которое вы хотите извлечь, и нажмите на него.

3. После того, как Windows безопасно отключит USB-накопитель

, откроется следующее окно подтверждения. Вы можете безопасно удалить свой диск в этот момент.

Извлечь USB-накопитель в проводнике Windows

1. Найдите флэш-накопитель USB, который вы хотите извлечь, в проводнике

и щелкните

правой кнопкой мыши

по нему. В открывшемся меню нажмите «

Извлечь

».

2. Подождите пару секунд

, и вы увидите всплывающее уведомление с подтверждением рядом с часами на

панели задач

. Теперь вы можете

безопасно удалить свою флешку

.

Собираетесь ли вы извлечь ваши USB-накопители сейчас?

Признайтесь, даже если вы теперь знаете о извлечении флэш-накопителей USB больше, чем вы когда-либо хотели, и о том, как все может пойти плохо, вы, вероятно, не начнете извлекать накопители правильно. Или я не прав?

Может быть, вы будете работать над важным рабочим проектом однажды. Прежде чем выдернуть USB-накопитель, вы сделаете паузу. Вспомнив эту статью и тот факт, что в худшие времена дела идут не так, может быть, вы извлечете эту флешку правильно. Просто чтобы быть в безопасности.

Извлечение накопителя на Mac

Вся эта информация относится к флешкам, подключенным к компьютерам под управлением Mac, а также Linux.

Для обеспечения превосходной производительности они используют кэширование записи.

Извлечь накопитель на Mac — незамысловатый процесс:

-

просто перетащите в корзину значок флешки, который появится на рабочем столе при первом ее подключении;

Перетаскиваем в корзину значок флешки

Щелкаем по значку «Извлечь» рядом с именем флешки в окне «Finder»

Дополнительные меры

Что можно проверить еще?

Попробуйте также сменить политику системы по отношению к внешнему накопителю. Для этого в Диспетчере дисков откройте свойства подключенной флешки, переключитесь на вкладку «Политика» и активируйте радиокнопку «Оптимальная производительность».

Несколько слов о жестких дисках

До сих пор мы говорили о флеш-накопителях. Если вы используете внешний жесткий диск, то всегда должны извлекать его перед отключением в безопасном режиме.

Для внешних жестких дисков требуется безопасное извлечение

Большинство современных устройств также можно подключить через USB-соединение. Выключение питания во время работы накопителя может привести к повреждению головки.

В этом случае она качается назад и вперед чуть выше вращающегося диска во время чтения и записи данных, вступает в непосредственный контакт с ним и наносит физический урон.

Это может привести к непригодности участков устройства хранения или уничтожить его целиком. Вы должны знать, как правильно использовать твердые накопители.

Способ 4: Использование утилиты Process Explorer

Использование инструмента Process Explorer является упрощенным вариантом решения, рассмотренного в способе 2, без необходимости просмотра событий. Эта утилита доступна бесплатно и является официальной программой Майкрософт. Используется для отображения дескрипторов, библиотек DLL и процессов, запущенный в фоновом режиме.

- Наберите в поисковике «Process Explorer», перейдите на сайт, указанный на рисунке.

Выводы

Итак, устройства мультимедиа не нужно извлекать в безопасном режиме. Это касается и флешек в Windows, если только вы не специально внесли изменения в настройки. Накопители на компьютерах Mac, как и жесткие диски, должны всегда извлекаться по всем правилам.

Важно! Неправильное изъятие может привести к повреждению данных или, в худшем случае, поставить под угрозу целостность вашего накопителя.

Способ третий — USB Safely Remove

Приведенные два способы безопасного извлечения флешки относятся к стандартным операциям, которые можно выполнить в среде операционной системы. Если вам этого мало, или вы просто хотите получать больше информации о подключенных устройствах к USB порту, можно воспользоваться программой USB Safely Remove. Она позволяет мониторить подключенные устройства и безопасно извлекать их.

После установки этого программного средства, посмотреть подключенные устройства можно также в Области уведомлений, путем нажатия на значок (см. фото).

В этой программе можно также просмотреть скрытые подключения к USB, например мышка или веб-камера.

Теперь вы точно знаете как правильно и безопасно извлекать флешку из стационарного компьютера или ноутбука, и сможете продлить срок эксплуатации портативному хранилищу информации на долгие годы.

В этой статье я расскажу как защитить свой компьютер и флешку от вирусов без дополнительных программ.

Вы узнаете 3 качественных способа, проверенных временем, которые спасают в большинстве случаев.

Все перечисленные далее действия вы проделываете на свой страх и риск.

Не лезьте в реестр, если вы никогда этого не делали, и плохо представляете, чем отличается раздел от параметра, и как создаются параметры и изменяются их значения!

1. Защита компьютера от вирусов на флешке. Отключаем автозагрузку.

Для надежной защиты компьютера от вирусов на usb-флешках достаточно отключить автозагрузку (автозапуск) на всех дисках, подключаемых к компьютеру. Для этого можно воспользоваться специальными программами (Anti autorun), либо сделать несложные настройки.

Все дальнейшие действия делаются с правами администратора.

Способы защиты компьютера от автостарта на флешках

1. Отключаем автозапуск в групповых политиках

Откройте Редактор локальной групповой политики:

Правой кнопкой мыши — Изменить — Включить — Все устройства — Применить.

2. Отключаем автозапуск с помощью редактора реестра

Полностью отключить автозапуск со всех дисков можно также, воспользовавшись редактором реестра.

Запустите редактор реестра (Win+R). Откройте ветку

и в значении двоичного параметра «NoDriveTypeAutoRun», и вместо «95» (или «91») прописать «FF».

В Windows XP по умолчанию этот ключ отсутствует (как и сам раздел Explorer), поэтому может потребоваться создание соответствующего раздела (Explorer) и параметра NoDriveTypeAutoRun, управляющего автозагрузкой устройств.

Все изменения в реестре вступают в силу после перезагрузки.

3. Запись в реестр сценария

Следующий метод представляет более расширенные возможности удаления потенциально опасных брешей в безопасности системы, связанных в том числе и с автозапуском.

Создайте произвольный reg-файл (например с именем noautorun.reg) и следующим содержимым:

После чего запустите данный файл, и на вопрос системы о внесении изменений отвечайте «Да».

Отключить автозапуск временно (например, при отсутствии прав администратора), на период подключения устройства (флэшки) можно, удерживая нажатой клавишу Shift. При это открывать флешку рекомендуется не через «Мой компьютер» (иначе автозапуск сработает), а через Проводник.

2 Защищаем флешку с помощью autorun.inf

Когда-то для защиты USB-флешки от вирусов считалось достаточным создать на ней пустой файл autorun.inf и назначить ему права «только для чтения». В этом случае вирус не мог создать там собственный файл автозагрузки, поскольку такой файл уже существовал и имел соответствующие атрибуты.

Суть метода в том, чтобы защитить специальный файл, который отвечает за автоматический запуск программы в момент подключения диска к системе.

Файл называется autorun.inf. Вирусы его обожают.

Дело в том, что если на флешку записать вирус, а затем в autorun.inf указать команду на его запуск, то вредоносная программа будет запускаться КАЖДЫЙ РАЗ при подключении диска к системе.

Итак, чтобы защитить свою флешку проделайте следующее:

Шаг 2. Скопируйте эти строки и вставьте их в Блокнот:

d0\RECYCLER /s /dattrib -s -h -r autorun.*

del autorun.*

mkdir %

Можно выделить текст мышкой, скопировать его в буфер обмена, затем переключиться в Блокнот и выполнить команду вставки.

Что означают эти команды? Как же это работает?

Сначала мы удаляем файлы или папки, которые, возможно, успел насоздавать вирус, сняв с них защитные аттрибуты.

Это различного типа файлы с именем autorun, папки recycler и recycled, маскирующиеся под корзину.

Кстати сказать, удалить эту папку можно будет таким же образом, а иначе никак. Если захочется удалить, выполните в командной строке:

rmdir \\?\f:\autorun.inf\,

Шаг 3. Сохраните документ на флешку в файле с расширением bat. Обязательно на флешку и обязательно с расширением bat. Имя может быть любое, например: locker.bat

Шаг 4. Запустите Проводник, перейдите на флешку и запустите файл.

После запуска будет создана папка AUTORUN.INF с атрибутами, защищающими её от записи и скрывающими от посторонних глаз.

Теперь, если вставите флешку в заражённый компьютер, то вирус не сможет изменить файл автозапуска. Поскольку вместо файла у нас папка, да ещё скрытая и защищённая от записи. Ничего у него ничего не получится.

Но смотрите: вирус может записать себя в другое место на диске или изменить какой-нибудь файл.

Поэтому без опаски вставляйте флешку в свой компьютер и — настоятельно рекомендую — проверяйте её на вирусы. Время, затраченное на проверку, не соизмеримо с потерями, которые будут после заражения системы вирусом.

Обращаю внимание: наша защита препятствует только изменению файла автозапуска.

Чтобы защитить другую флешку, проделайте вакцинацию: скопируйте на неё файл-таблетку locker.bat и запустить его в Проводнике.

3. Защита флешки от вирусов.

Защита очень качественная, на мой взгляд, самая лучшая, она проверена временем и вирусами, спасает в 99% случаев!

Флэшка, сделанная таким методом, после контакта с заразным ноутбуком, а точнее с десятками ноутбуков, останется кристально чистой. Так что делаем не задумываясь!

1. Проверяем тип файловой системы.

Заходим в «Мой компьютер», находим нашу флэшку, нажимаем на ней правой кнопкой мыши, затем выбираем «Свойство» и видим такую картину:

Если у вас также, как и у меня файловая система NTFS, то переходите к следующему пункту. Для тех, у кого Fat32, нужно поменять файловую систему. Сделать это можно только при форматировании.

Надеюсь, вы в курсе, что при форматировании все данные будут удалены с флешки.

2. Создаем папку для данных.

3. Закрываем доступ к флешке.

Опять открываем свойства съемного диска, вкладка Безопасность.

Видим столбик «Разрешить» с галочками. Это значит, что у нас открыт полный доступ, без проблем можно создавать новые файлы, удалять, редактировать и так далее. Вирусы от этого просто счастливы и умело пользуются свободой.

Так как нас это дело категорически не устраивает, жмем мышкой на кнопку «Изменить». В появившемся окне снимаем все галки, кроме «Список содержимого папки» и «Чтение» и жмем «Ок».

4. Открываем права доступа к созданной папке

После нажатия кнопки ОК защита флешки от вирусов установлена.

Все данные будут храниться в этой папке, к ним будет полный доступ. Всегда можно удалить, создать, копировать, переименовать…да хоть что угодно сделать с файлами и папками. А вот вирусы (точнее, как я сразу и говорил, не все, но 99% точно) не смогут ничего сделать, так как они автоматически лезут в корневую папку.

Помните, что намного проще не допустить вирус на флешку, чем потом восстанавливать повреждения.

Читайте также: