Как заразить компьютер вирусом через флешку

Банки отлично знают, что ДБО – настоящее золотое дно для кибермошенников. Ситуация осложняется тем, что как бы банк ни закручивал гайки информационной безопасности, огромной «дырой» в защите останется компьютер клиента, нередко зараженный целым «букетом» вредоносных программ (зловредов). Как такие программы проникают на компьютер и как можно это пресечь, разбирался портал Банки.ру.

Какова бы ни была функциональность вредоносной программы (будь то троянец-банкер, кейлоггер или простой датамайнер), для заражения ей необходимо загрузиться на компьютер жертвы. В современных операционных системах это сделать без дозволения пользователя не так-то легко, и злоумышленники идут на множество ухищрений.

Оговоримся сразу, что во всех случаях может помочь установленный комплексный антивирус класса Internet Security или пакет защитного программного обеспечения, включающий спам-фильтр, почтовый, файловый и веб-антивирус, а также брандмауэр. Но все это может и не помочь: иные мошенники превосходно разбираются в технологиях информационной безопасности, а их вредоносные продукты зачастую опережают защитные решения на несколько недель или даже месяцев. И если на вашем пути встретилась такая суперсовременная угроза, вы можете остаться с ней один на один.

Сценарий первый: любовь по переписке. Вирус ILOVEYOU, заразивший около 3 млн компьютеров в 2000 году, действовал предельно просто – рассылал свои копии по почте, признаваясь получателю в любви. Жертва, заинтересовавшись, кто именно испытывает к ней такие чувства, открывала приложенный файл, названный LOVE-LETTER-FOR-YOU.TXT.vbs, и заражала свой компьютер.

Прошло 15 лет, а этот способ до сих пор отлично работает и является основным в целевых атаках на серьезные организации, тщательно выстраивающие свой периметр безопасности. Письмо может выглядеть крайне достоверно и даже содержать какую-либо личную информацию о получателе. Но чаще всего это что-то невнятное, обещающее, к примеру, чьи-то интимные фотографии. При этом отправитель может быть вам известен – в частности, если письмо прислал зловред с компьютера вашего знакомого.

К такому письму обязательно прилагается файл, обычно упакованный в запароленный архив для защиты от антивирусов. Файл может быть исполняемым, в этом случае его запуск почти всегда приводит к заражению системы. Или же это может быть документ, или даже картинка. В двух последних случаях заражение произойдет, если в той программе, в которой вы откроете файл (например, Microsoft Word в случае файла DOCX), имеются известные злоумышленникам уязвимости, позволяющие запустить на компьютере какой-либо код.

Что делать? Главное – не открывать вложение к письму, если вы его не ждете. Чаще всего вам просто не нужны вложения, рассылаемые незнакомыми людьми, а достоверность письма от знакомого можно подтвердить по другим каналам связи.

Если же вам по роду деятельности необходимо иметь дело с файлами, присланными от незнакомцев, то вы – в группе риска, и серьезная антивирусная защита вам просто необходима. Кроме того, стоит позаботиться о том, чтобы ваше программное обеспечение было наименее уязвимо, для чего нужно его своевременно обновлять. Если, к примеру, для просмотра картинок в формате JPG вы используете популярный просмотрщик, который установили три года назад, можете быть уверены, что злоумышленники досконально изучили его код и научились использовать его уязвимости для заражения через JPG-файлы.

Сценарий второй: заражаемся сами. Доверчивый пользователь сам найдет, загрузит и установит себе вредоносную программу, надо лишь его обмануть. Методику в общих чертах продемонстрировали лиса Алиса с котом Базилио в известном отечественном фильме, не менее эффективно это работает и в Интернете.

Внешне легитимная полезная программа, которую вы скачаете с незнакомого вам сайта-файлопомойки, может на деле оказаться зловредом или содержать встроенного зловреда. Допустим, вам понадобилась какая-либо программа (архиватор, конвертер форматов, мессенджер), вы вбиваете ее название в поисковую систему, кликаете на одну из первых строчек поисковой выдачи, загружаете и устанавливаете программу – все, ваш компьютер заражен.

Технология такая: страница с вредоносными файлами «раскручивается» с помощью набора приемов черной поисковой оптимизации (Black SEO). Арсенал Black SEO весьма обширен – страница может наполняться тысячами ключевых слов, повышающими ее релевантность с точки зрения поисковой системы, ссылки на страницу раскидываются по популярным форумам, нередко используются ботнеты – тысячи ботов задают определенные поисковые запросы и выбирают в выдаче вредоносный сайт. В результате его рейтинг повышается.

В качестве приманки мошенники используют популярные бесплатные или условно-бесплатные программы (например, WinRAR), или жертвам предлагаются взломанные версии платных программ. Перед таким искушением многие устоять не могут.

Что делать? Старайтесь не скачивать программы из незнакомых мест. В Интернете есть немало площадок обмена файлами, администрация которых следит за их наполнением и проверяет все программы (туда же можно отнести и некоторые торрент-трекеры). Но надежнее всего будет найти сайт разработчиков программы и загрузить ее оттуда. Конечно, если она платная, ее придется купить, заодно и авторов полезного приложения поддержите. В противном случае риск весьма высок.

Сценарий третий: соглашаемся, не глядя. Если вы любитель посещать страницы сомнительного содержания, к примеру, уже упомянутые файлопомойки, порносайты или онлайн-казино, владельцы сайта могут вас атаковать с помощью всплывающих окон.

Содержание окна может быть разным, но обязательно требует от вас установки какой-либо программы. Например, для корректной работы онлайн-казино вдруг потребуется обновить ваш Adobe Flash Player, порносайт откажется показывать «горячее» видео без установки специального проигрывателя, а файлопомойка вдруг заявит, что на вашем компьютере обнаружены тонны вирусов и предложит загрузить бесплатный антивирус. Если вы выразите свое согласие нажатием соответствующей кнопки окна, ваш браузер загрузит файл, и вам еще повезет, если это будет относительно безобидное приложение, показывающее вам рекламу к месту и не к месту.

Что делать? Ничему не верить, ни на что не соглашаться. Ничего хорошего вам на таких сайтах все равно не предложат.

Сценарий четвертый: зашел, увидел, заразился. Самый опасный зверь в океане Интернета – эксплойт-кит (exploit-kit, набор эксплойтов). Очень дорогостоящая, но крайне эффективная штука. Тысячи профессионалов с темной стороны информационной безопасности непрерывно анализируют код браузеров, дополнений для браузеров и прочего популярного софта для Интернета. Ищут они уязвимости – программные ошибки, позволяющие вынудить приложение сделать на компьютере нечто опасное, например, запустить вредоносный код, который в свою очередь загрузит и установит троянца.

Для обнаруженных уязвимостей специалисты пишут эксплойты – программы, позволяющие этими уязвимостями воспользоваться через Интернет. Эксплойты закупаются у авторов и собираются в эксплойт-киты, за использование которых профессиональные мошенники платят десятки тысяч долларов. Если вы зашли на сайт с установленным эксплойт-китом, и в вашем программном обеспечении найдется уязвимость, эксплойт для которой имеется в этом наборе, ваш компьютер окажется заражен. Вы об этом даже не узнаете, пока не будет слишком поздно.

Повстречать эксплойт-кит можно даже на солидном и популярном сайте – злоумышленники тратят немало сил и средств, чтобы взломать ресурсы с высокой посещаемостью. Если администраторы сайта окажутся нерасторопны, компьютеры тысяч посетителей могут заразиться чем-то неприятным.

Подвергнуться атаке эксплойтом можно и на невзломанном сайте – к примеру, если злоумышленникам удается пропихнуть свой баннер в популярную баннерную сеть. Это иногда случается, и тогда достаточно открыть страницу с таким баннером, чтобы получить зловред на свой компьютер. Бывает, для распространения вредоносных баннеров злоумышленники создают целые баннерные сети, оплачивающие размещение по высоким ставкам. Не слишком щепетильные владельцы сайтов подключаются к таким сетям и подставляют своих посетителей под удар.

Признаком атаки через баннер (так называемого малвертайзинга) является неожиданное открытие всплывающего окна не над, а под основным окном браузера (pop-under). Появление такого окна можно не заметить. Именно из-за таких атак в большинстве современных браузеров открытие всплывающих окон по умолчанию блокируется.

Что делать? Держите свое программное обеспечение в состоянии свежести. Обнаружение уязвимостей и написание для них эксплойтов требуют немало времени. И для самых новых версий приложений эксплойты могут просто отсутствовать на рынке. Правда, останутся еще эксплойты для уязвимостей, о которых производителям программного обеспечения ничего неизвестно. С такого рода атаками неплохо справляются веб-антивирусы, входящие в комплект всех мало-мальски серьезных антивирусных пакетов.

Сценарий пятый: гость из сети. Достаточно редкий в силу своей трудоемкости способ – удаленная атака через сеть. В операционных системах есть сервисы, «слушающие» сеть и ожидающие подключения снаружи – к примеру, для удаленного управления компьютером. Кроме того, у вас могут быть установлены сторонние программы с подобными функциями. И если в них есть известные хакеру уязвимости, он может проникнуть на компьютер и выполнить какие-либо действия от имени пользователя, в том числе загрузить и установить вредоносные программы.

В современных операционных системах такого рода «дыры» изначально закрыты, но если вы полезли в настройки безопасности, не разбираясь в них, или до сих пор пользуетесь, к примеру, плохо настроенной Windows XP, то можете быть атакованы. Хакер скачает ваши файлы, почитает вашу переписку, украдет ваши пароли и на прощание оставит какого-нибудь троянца.

Такие атаки плохо автоматизируются, и злоумышленник вынужден тратить много времени для заражения каждого компьютера. Поэтому занимаются этим лишь любители или, наоборот, хорошо оснащенные профессионалы, обладающие эксплойтами для таких атак. Но их целями обычно являются серьезные организации, а не домашние компьютеры пользователей портала Банки.ру.

Что делать? Регулярно обновлять операционную систему, вдумчиво настраивать параметры безопасности и пользоваться брандмауэром – отдельным либо в составе антивирусного пакета класса Internet Security. Во многих случаях от таких атак спасает простой домашний маршрутизатор – правда, и его еще надо правильно настроить.

Флеш-накопители сегодня применяются практически во всех сферах нашей жизни. Это может быть обычная карта памяти , брендированная флешка с логотипом крупной компании и даже аксессуар в виде флешки Angry Birds или любой другой иконы поп-культуры. Эти устройства принято считать простым способом передачи данных. К сожалению, они также любимы киберпреступниками, которые могут использовать флеш-диски для атаки на ваш компьютер.

При атаке с использованием USB Flash drive киберпреступники оставляют флешки на видном месте, чтобы люди могли их найти и подключить к своим компьютерам. Добрый самаритянин, желающий вернуть диск владельцу, или случайный прохожий в надежде бесплатно положить в карман новое устройство, вставляет «найденный» диск в USB-порт своего компьютера. И тут начинаются проблемы.

Существует три основных типа атак:

- Вредоносный код – наиболее распространённая разновидность. Пользователь нажимает на один из файлов на диске. Это высвобождает вредоносный код, который автоматически активируется при просмотре и может загружать другие вредоносные программы из Интернета;

- Социальная инженерия . Файл перенаправляет пользователя с флеш-накопителя на фишинговый сайт, который обманом заставляет его передать свои учетные данные для входа;

- Подмена HID (Human Interface Device). Это самая изощрённая атака. Устройство выглядит как USB-накопитель, но на самом деле оно обманом заставит ваш компьютер думать, что подключена компьютерная клавиатура . При подключении к компьютеру оно вводит нажатия клавиш, с помощью которых злоумышленник может получить удалённый доступ к вашему компьютеру.

Угроза безопасности от USB флешки

Услышав об атаках при помощи флеш-накопителей , вы можете подумать, что они ограничиваются персональными устройствами, но на самом деле последствия могут быть гораздо большими.

Самым известным примером атаки через USB-порт является Stuxnet , компьютерный червь, который заражал программное обеспечение на промышленных объектах в Иране, включая завод по обогащению урана. Вирус предназначался для промышленных систем управления, разработанных Siemens. Он вторгся в логические контроллеры, шпионил за целевыми системами и предоставлял ложную обратную связь, чтобы сделать обнаружение еще более трудным. Все это началось с заражения через USB-накопитель .

Правительство США также стало жертвой атак с помощью флеш-накопителей . В 2008 году зараженная флешка была подключена к американскому военному ноутбуку на Ближнем Востоке и создала «цифровой плацдарм» для иностранного разведывательного агентства. Вредоносный код на диске распространялся незамеченным как в классифицированных, так и в несекретных системах, что позволяло передавать данные на серверы злоумышленников.

Смертельная флешка и резиновая уточка

Проверяя эффективность мошеннических схем с флешками, Trustwave оставила пять USB-накопителей , с логотипами компании, рядом со зданием организации. Два из пяти «потерянных и найденных» дисков были открыты в организации. Одно из открытий флешки даже позволило исследователям получить доступ к системе безопасности компании.

Компания в Гонконге разработала флеш-накопитель , который может буквально убить компьютер. Он накапливает энергию до тех пор, пока напряжение не достигнет 200 вольт. Разрядка приводит к скачкам напряжения, губительным для техники. Накопитель USB Killer продавался в интернете всего за $56. Чтобы заполучить его, не нужно обладать техническими знаниями или иметь огромное состояние.

Как правило, большинство пентестов проводятся по довольно простой схеме. Сначала при помощи социальной инженерии обеспечивается доступ к целевой среде или ее отдельному звену, а затем производится ее заражение техническими средствами. Вариации проведения атаки могут быть разными, однако обычно классический пентест — это сплав технической части и социальной инженерии в самых различных пропорциях. Недостаток классического пентеста заключается в том, что надо «нащупать» того самого сотрудника и после этого переходить к следующему этапу. Если бы можно было автоматизировать процесс поиска слабого звена и его дальнейшую эксплуатацию, то это могло бы ускорить процесс пентестинга и значительно повысить конечные шансы на успех.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Согласно известной статистике, приведенной антивирусными компаниями, около 30% пользователей не пользуются антивирусами, попросту отключают их или не обновляют базы. Отталкиваясь от этого, можно утверждать, что в любой среднестатистической компании найдется определенная группа людей, которая очень пренебрежительно относится к информационной безопасности, и, в свою очередь, именно этих людей целесообразно использовать для проведения атаки. Кроме того, любая функционирующая система может быть подвержена влиянию целого ряда случайных факторов, которые также могут временно парализовать систему безопасности:

- слетели настройки прокси-сервера, из-за чего антивирусные базы не были обновлены;

- закончился срок лицензии антивируса, а о ее продлении руководство вовремя не позаботилось;

- сбой работы сети сделал невозможным удаленную распечатку файлов, из-за чего все сотрудники были вынуждены скопировать документы на флешку и распечатать их в другом отделе.

Достаточно только включить воображение, и можно добавить еще десяток вариантов развития событий. Резюмируя сказанное, можно утверждать, что в любой среднестатистической организации есть потенциально ненадежные сотрудники и иногда возникают обстоятельства, которые могут нарушить привычную работу и парализовать защиту. Поэтому если ударить в нужном месте в нужное время, то атака будет успешна.

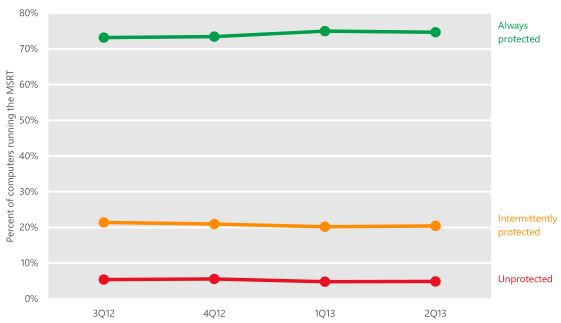

Процентное соотношения компьютеров на наличие real-time защиты

На деле задача сводится к следующему: определить, что в данный момент произошло одно из случайных событий, которое привело к снижению безопасности, а после этого воспользоваться данной ситуацией в качестве маскировки и незаметно осуществить атаку.

Фактически задача сводится к тому, чтобы найти человека, который забивает на безопасность, и почему бы не использовать для этого флешки?

Многие вирусописатели очень полюбили флеш-носители, так как они позволяют легко и быстро заражать компьютеры и даже самый элементарный USB-вирус имеет неплохие шансы на успех. Бум autorun-вирусов, который пришелся на 2008 год, спустя пять лет не сбавляет оборотов, более того, USB-вирусы стали еще наглее и порой даже не скрывают своего присутствия. И в то же время зараженная флешка — это универсальный индикатор грамотности ее владельца в вопросе элементарной ИБ. К примеру, если собрать десять флешек у различных людей, то наверняка у троих-четверых из них будут на флешках вирусы. Если спустя неделю повторно взять у этих людей флешки, то у двоих-троих вирусы останутся. Исходя из этого, можно утверждать, что на компьютерах, с которыми работают с данной флешки, не стоит даже самая элементарная защита или она по каким-то причинам отключена или не работает вовсе. Таким образом, даже если распространять самый заурядный вирус, который успешно детектится всеми антивирусами, только среди данной группы людей, то он сможет заразить большое количество компьютеров, прежде чем будет обнаружен. А раз эти компьютеры не имеют защиты, то также он долго сможет оставаться работоспособным.

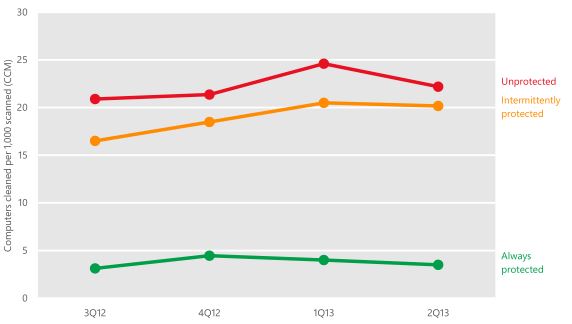

Подверженность компьютерным угрозам исходя из наличия real-time защиты

На определенный компьютер, к которому периодически подключают флешки, устанавливаем специальную программу, работающую по следующему алгоритму. При подключении очередной флешки программа пытается определить, заражена ли она. Так как нельзя учесть все многообразие USB-вирусов, то имеет смысл использовать эвристический подход определения заражения на основе следующих критериев:

- наличие файла autorun.inf;

- атрибуты файлов RHS;

- малый размер подозрительного файла;

- файловая система не NTFS;

- отсутствие папки c именем autorun.inf;

- наличие файлов ярлыков.

Если данная флешка заражена, то программа записывает ее в базу с указанием серийного номера и хеша подозрительного файла. Если спустя несколько дней флешка повторно подключается к этому компьютеру (а такое происходит почти всегда) и на ней все так же остаются подозрительные файлы, то производится ее заражение нашим «вирусом»; если же подозрительного файла не осталось, то программа удаляет из базы серийный номер этой флешки. Когда же заражается новый компьютер, вирус запоминает серийный номер материнской флешки и никогда ее не заражает и не анализирует, чтобы спустя время не выдать себя, если владелец флешки «поумнеет».

Для получения серийного номера напишем следующую функцию на основе API GetVolumeInformation:

Надо отметить, что функция GetFlashSerial получает не статичный уникальный кодификатор устройства, а лишь серийный номер тома. Этот номер задается случайным числом и, как правило, меняется каждый раз при форматировании устройства. В наших же целях достаточно только серийного номера флешки, так как задача жесткой привязки не стоит, а форматирование подразумевает полное уничтожение информации, фактически приравнивая отформатированную флешку к новой.

Теперь приступим к реализации самой эвристики.

Алгоритм эвристической функции достаточно прост. Сначала мы отсеиваем все устройства с файловой системой NTFS и те, которые не содержат файл autorun.inf. Как правило, все флешки по умолчанию идут с файловой системой FAT32 (реже FAT и еще реже exFAT), однако иногда системные администраторы или другие сотрудники IT-отдела форматируют их в систему NTFS для своих нужд. «Умники» нам не нужны, их мы сразу исключаем. Следующим этапом проверяем файл autorun.inf на атрибуты «скрытый» и «системный». Файл autorun.inf может принадлежать и совершенно законной программе, но если в нем присутствуют данные атрибуты, то можно с очень большой вероятностью утверждать, что флешка заражена вирусом.

Сейчас многие вирусописатели стали реже использовать файл autorun.inf для заражения машин. Причин сразу несколько: во-первых, почти все антивирусы или пользователи отключают опцию автозапуска; во-вторых, на компьютере может быть несколько вирусов, использующих одинаковый способ распространения, и каждый из них перезаписывает файл на свой лад. Поэтому все чаще начал использоваться способ заражения через создание ярлыков и скрытие оригинальных папок. Чтобы не оставить и эти флешки без внимания, мы проверяем наличие файла ярлыка и наличие папки с таким же именем в корне тома. Если при этом папка также имеет атрибуты «скрытый» и «системный», то помечаем эту флешку как зараженную.

Конечно, эвристика имеет свои погрешности и нюансы, поэтому есть смысл ее тщательно проработать к конкретной задаче, однако в нашем случае можно со 100%-й вероятностью утверждать ее корректность.

Если с эвристическим анализом флешки все в целом ясно, то с «заражением» возможны нюансы. Например, можно попросту перезаписать старый вирус нашим без каких-либо поправок в файл autorun.inf, файлы, ярлыки и прочее. Таким образом, наш «вирус» получит управление на новом компьютере, но предварительно лучше также сделать старую копию вируса и сохранить в том же каталоге с чуть отличающимся именем. Если по каким-то причинам на другом компьютере будет работать антивирус, то он обнаружит старый вирус, удалит его, выдаст пользователю предупреждение об успешном уничтожении угрозы — и тем самым обеспечит ложное чувство безопасности у пользователя, а наш «вирус» останется незамеченным.

Кроме этого, в декабрьском выпуске «Хакера» мы также писали об уязвимостях DLL hijacking в различном ПО и о его эффективном применении. Поэтому если предполагается, что на флешках могут находиться такие программы, как менеджеры паролей или портативные версии различного ПО, то имеет смысл использовать данную уязвимость и тем самым расширить спектр пораженных машин и ценность полученных данных для пентеста.

Кстати, не всегда имеет смысл прибегать к заражению флешек. К примеру, если у ИБ-отдела стоит задача просто периодического мониторинга сотрудников на наличие «ненадежных людей», то разумнее установить данную программу на несколько машин и просто записывать серийные номера флешек и время создания вредоносного файла для сбора статистики. Тем самым не требуется буквальным образом обыскивать всех сотрудников, и при этом сохраняется конфиденциальность данных на флешках, а на основе полученных данных можно судить также о возможном заражении домашних компьютеров пользователей и состояния ИБ в целом. Ведь, как мы уже писали ранее, любая система подвержена случайным факторам и не исключен риск появления угроз.

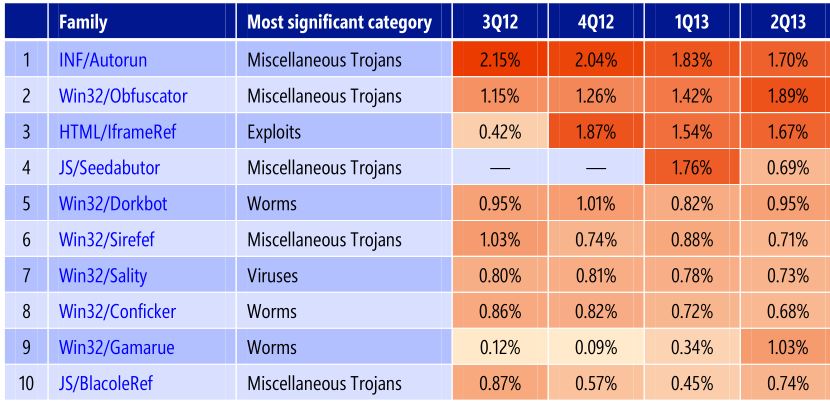

Значения самых популярных угроз

Развернув программу в относительно средней по масштабу сети, уже через неделю мы получили достаточно красноречивые данные. Более 20% всех подключенных флешек были инфицированы каким-либо вирусом или трояном, и более 15% по-прежнему оставались инфицированными при повторном подключении спустя пару дней. Надо также отметить, что на многих компьютерах стояла антивирусная защита, которая периодически исполняла свои обязанности. Однако то привычное равнодушие к выскакивающему предупреждению антивируса, к которому уже давно привыкли пользователи при подключении флешки, не позволяла им предположить, что они имеют дело с совершенно иной угрозой. Ложное чувство безопасности позволяло пользователям без смущения подключать флешку к различным компьютерам, а нашей программе успешно делать свое дело.

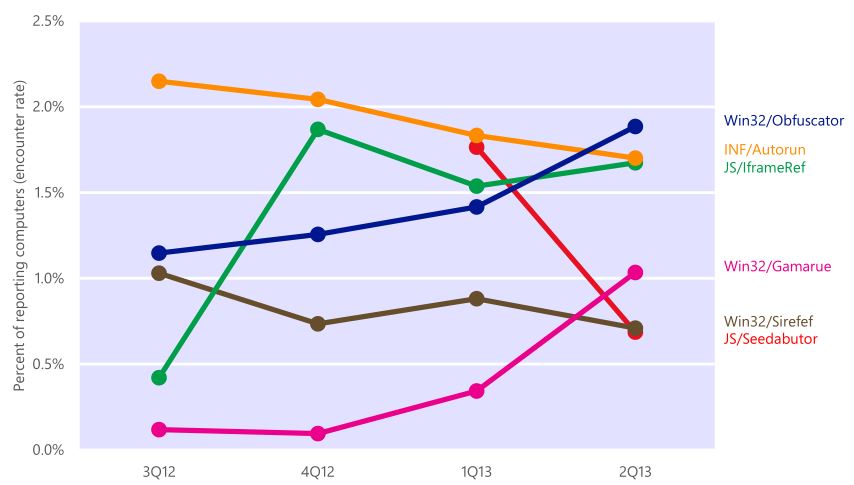

Графическое сравнение самых популярных угроз

- Устанавливаем нашу программу на компьютеры в компании.

- Сканируем подключаемые флешки на наличие признаков зараженности.

- «Заражаем» флешки пользователей нашим тестовым «вирусом» или переписываем их номера для статистики.

- Докладываем начальству, наказываем пользователей-раздолбаев, держим, не пущаем и запрещаем.

Подводя черту, можно сказать, что главный недостаток этого метода — его неопределенность. Никто не знает, когда именно к компьютеру будет подключена та самая «подходящая» флешка, поскольку это сильно зависит от среды, в которой развернута программа. Однако этот недостаток не умаляет главного преимущества метода. Можно очень долго оставаться незамеченными и, растворяясь среди других угроз, поражать все новые и новые машины полностью в автоматическом режиме. Несложно заметить, что такая методика имеет определенный эффект масштаба. Чем больше сотрудников работает в организации и чем разнообразнее внутренние коммуникации, тем больший будет результат. Хотя этот подход будет отлично работать в структуре совершенно любого масштаба, ведь его основная задача сводится не к массовому поражению системы, а к целевому удару по самому слабому звену — человеку. ][

Чистим зубы, моем руки, предотвращаем заражение флешек.

12 августа 2013

Вы наверняка помните об угрозах, которые поджидают вас в темных уголках Интернета и грозят заразить ваши цифровые устройства. От фишинга до вредоносных сайтов, открывающихся после клика на заманчивые баннеры – веб-серфинг несет угрозы тем, кто не защищается надежным антивирусом .

Но значит ли это, что отключение Интернета решает все проблемы? Увы, нет. Фактически, около 30% компьютерных инфекций распространяется через съемные носители, такие как карты памяти и USB-флешки. Мы пользуемся ими достаточно часто, если нужно отнести родителям пачку фотографий из отпуска или скопировать рабочие документы у коллеги. Таким образом, один и тот же носитель оказывается подключенным по очереди к самым разным компьютерам и становится прекрасным кандидатом на разнос заразы.

Чтобы избежать всего перечисленного, достаточно следовать нескольким нашим советам. Они помогут держать компьютер и свои флешки в чистоте.

Проверяйте съемные диски антивирусом. Как сделать это автоматически, было написано в нашем совете.

Не копируйте программы. Они могут быть заражены, изменены, неработоспособны… в этом даже не стоит разбираться. Если вам понравилась программа у приятеля – запишите имя и скачайте ее с официального сайта.

Разделяйте работу и отдых. Поскольку емкие флешки сегодня стоят сущие, копейки, очень грамотным решением будет использовать разные накопители для дома и офиса. Обменивайтесь файлами с друзьями при помощи одной флешки, а на рабочих компьютерах пользуйтесь другой. Переносить файлы между своими рабочим и домашним компьютером вообще не рекомендуется, но эта задача, если уж возникла, достойна третьей флешки.

Регулярная уборка. Для защиты от вирусов, а также просто сохранения личных данных личными, всегда удаляйте все файлы с флешки, после того как скопировали их на компьютер. Можно даже ее форматировать, это избавляет от лишних размышлений о том, что за данные сохранены и нет ли там чего-нибудь эдакого…

Ну и конечно, надежная защита компьютера является необходимым условием вашего спокойствия и безопасного применения съемных дисков.

Эта заметка касается только тех, кому знакома проблема чужих флешек, которые не хочется подключать к своему компьютеру, чтобы не заразить его вирусами. Речь здесь идёт только о работе в одной из самых распростанённых операционных систем - в Windows. Последний год эта лазейка от Microsoft стала очень активно использоваться создателями вирусов, поэтому вооружиться необходимо.

Вообще, масштаб беды огромный:

- Почти во всех фото-лабораториях (куда приносишь свои цифровые фотографии на печать) компьютеры заражены вирусами. Казалось бы, нет ничего проще - скопировать файлы фотографий с флешки на компьютер, но не тут-то было! Вернувшись домой после такой процедуры, человек почти наверняка найдёт на своём флешь-модуле файл autorun.inf, вызывающий запуск тела вируса на домашнем компьютере.

- Если печатать документы надо редко, то нормально не иметь дома принтера. Соответственно, если вдруг что-то хочется напечатать, приходится идти в какой-нибудь "принт-сервис", непременно заражающий флешку вирусами.

- На конференциях участники часто приходят не со своим ноутбуком (чтобы подключить его к проектору), а со своим флеш-носителем (чтобы воткнуть его в общественный компьютер). В результате, как только пришёл первый человек с заражённой флешкой, так все остальные участники получают себе эту же заразу.

За последний год доля таких вирусов поднялась с 2 до 10 процентов , поэтому дополнительные действия по защите от этой уязвимости очень актуальны.

Если вам знакомы эти сложности, то данная заметка для вас. Прежде всего, коротко объясню, как работает это безобразие. По-умолчанию, если в корне устройства лежит файл autorun.inf, то Windows его прочитывает, чтобы узнать, какой файл надо сразу запустить. Другими словами, если флешку уже втыкали в заражённый компьютер, то на ней почти наверняка есть тело вируса и запись в файле autorun.inf о том, что это тело надо запустить. То есть для заражения другой машины достаточно просто подключить к ней эту флешку.

Что же надо сделать, чтобы обезопасить свой компьютер от вирусов, передаваемых "флешевым путём"? Кто-то скажет, что надо поставить хороший антивирус (и будет во многом прав). Но здесь есть понятное соображение: антивирус успешно борется только с теми вирусами, которые он знает. Если же вам попадает свежий паразит, то лучше защититься от него 100% надёжным способом. Что же нам надо? А всего лишь надо отключить автозапуск файлов на флешках (и прочих носителях).

Есть масса инструкций в интернете (от ручной правки реестра программой regedit до модификации прав через gpedit.msc), но все они понятны только специалисту (который и так себе давно всё отлично настроил). Я рекомендую более простой и прозрачный способ: воспользоваться крошечной программой TweakUI из пакета PowerToys от Microsoft. Программа очень маленькая - 150 Кб, но позволяет настроить некоторые удобные вещи. Кроме того, она надёжно выключает автозапуск вирусов с флешек и других сменных носителей (CD, DVD).

Установка проходит мгновенно, равно как и настройка безопасности компьютера:

Отключаем здесь все устройства.

И убираем эти две галочки, после чего можем бесстрашно подключать заражённые флешки к компьютеру. Единственное, что надо помнить - отключение автозапуска не гарантирует, что на флешке нет вирусов. Другими словами, этот способ позволяет 100% защитить компьютер от вирусов, передаваемых флеш-носителями, если соблюдать следующую последовательность действий:

1. Записали на флешку файлы, которые надо куда-то унести (фотографии или документы для печати, презентацию для конференции и т.д.),

2. Подключили устройство к общественному компьютеру, чтобы записать на него свои файлы (после этого мы уже не можем быть уверены в чистоте своей флешке),

3. Пришли домой, зашли на свою флешку нормальным файловым менеджером (не через "мой компьютер"!), после чего стёрли все файлы со своего носителя данных (вместе с вирусами, если они там были).

Раньше третий пункт был невозможен (потому что вирусы сами запускались раньше, чем их можно было стереть). Теперь же вы можете быть гораздо спокойнее за свой домашний или рабочий компьютер.

Итак, чтобы скачать Tweak UI достаточно перейти на сайт производителя и выбрать TweakUI.exe в правом столбце. Более подробно об отключении автозапуска можно почитать на virusinfo.

Ну и напоследок я объясню, почему пользуюсь именно этим решением проблемы с флешками - TweakUI предлагает ряд других интересных надстроек, которые мне удобны:

1. Можно убрать лишние пункты из меню "Пуск", добавив нужные, при этом отключив лишние визуальные эффекты - всё становится быстрее и удобнее,

2. В диалогах "Открыть. " и "Сохранить. " можно прописать свои "быстрые" каталоги, чтобы иметь мгновенный доступ в них, что очень увеличивает скорость работы с файлами во многих проложениях,

3. Очень важная вещь - возможность настроить скорость открытия меню (по-умолчанию, меню ждёт 0.4 секунды, что очень долго, если надо залезть куда-то глубоко). Ускорив это в 10 раз, можно сэкономить чуть-чуть времени и много нервов,

4. Автоматический вход в систему (удобно на домашнем компьютере, если нет причины каждый раз вводить имя и пароль) - вполне безопасно, если уверен, что дома не бывают посторонние люди,

5. X-Mouse - переключение мышью между окнами без кликов. То есть активным становится то окно, на которое навёл мышь, даже если ничего не нажал - фишка на любителя (заимствована из X-Windows).

Заметка получилась длинной, пора закругляться. Осталось только сказать, что если у вас есть доступ к публичному компьютеру, то отключить на нём автозапуск - это несомненное благо. Ведь многие люди, приносящие на такой компьютер свои файлы, вовсе не хотят его заражать (равно как и следующим, которым надо работать на этой машине, вовсе не нужны вирусы первых). Но из-за большой безграмотности пользователей в этом вопросе, вирусы очень активно распространяются, отнимая время и силы миллионов людей. Не болейте! :)

Читайте также: