Как убрать вирус на клавиатуре

Слышали ли вы о кражах через интернет-банкинг с использованием программы под названием «клавиатурные шпионы», и вам интересно узнать, как проверить наличие клавиатурных шпионов и очистить вашу систему?

Или вы когда-нибудь задумывались о том, как пароли, имена пользователей и другие конфиденциальные учетные данные украдены с кажущихся безопасными веб-сайтов?

Вы знаете, как разные клавиатуры могут изучать ваш стиль письма и предсказывать слова, которые вы могли бы использовать в следующий раз?

Все эти задачи часто выполняются путем записи нажатия клавиш на клавиатуре, метод, известный как кейлоггинг.

Смущенны? Не надо.

В этой статье подробно рассказывается, что такое кейлоггеры, как они работают, а также как проверить наличие кейлоггеров в вашей системе и удалить их.

К концу статьи вы можете получить четкое представление о кейлоггерах и некоторых мерах предосторожности, которые вы можете предпринять для защиты своих конфиденциальных учетных данных.

Что такое кейлоггер? Каковы его функции?

Программа регистрации может позже извлечь записанные данные из своей области хранения.

Часто кейлоггинг осуществляется со злым умыслом для перехвата конфиденциальной и частной информации, такой как данные кредитной карты, учетные данные банковского счета, имена пользователей, пароли и другие личные данные.

Во многих громких банковских кражах использовались клавиатурные шпионы.

Есть много других примеров банковских преступлений, в которых использовались кейлоггеры, в основном потому, что они чрезвычайно надежны для отслеживания электронной информации.

Кейлоггеры также имеют множество законных приложений.

Они используются для распознавания сочетаний клавиш или «горячих клавиш».

А также они являются разрешенными исследовательскими инструментами для изучения процессов письма и могут использоваться для отслеживания развития письма у детей.

Родители могут отслеживать использование интернета своими детьми с помощью клавиатурных шпионов, а работодатели могут отслеживать использование своих рабочих станций в нерабочих целях.

Правоохранительные органы используют кейлоггеры в целях наблюдения, чтобы анализировать и отслеживать использование персональных компьютеров в преступлениях.

Законны ли кейлоггеры?

На этом этапе вы ознакомились с возможностями и широким спектром приложений, в которых можно использовать кейлоггеры.

Вам должно быть интересно, законно ли использование клавиатурных шпионов?

По этой теме было много споров, и аргументы как за, так и против вполне веские.

Самый большой аргумент против использования клавиатурных шпионов заключается в том, что их использование серьезно нарушает конфиденциальность.

Каждый человек имеет право защищать свою частную жизнь, и существует очень тонкая грань между вторжением в частную жизнь и санкционированным слежением.

Сам факт, что даже правительства не могут подвести черту к нарушению конфиденциальности, еще больше затрудняет разработку конкретных законов.

Следовательно, использование клавиатурных шпионов все еще законно.

Предпринимаются попытки интерпретировать защитные законы таким образом, что мониторинг нажатия клавиш широкой публикой считается неконституционным.

Если кейлоггеры используются в преступных целях, они, очевидно, являются незаконными, и преступники могут быть привлечены к ответственности в суде.

Типы клавиатурных шпионов

Кейлоггеры могут быть как программными, так и аппаратными.

Есть несколько типов, которые используют разные методы для захвата клавиш, нажимаемых пользователем.

- Некоторые кейлоггеры предназначены для захвата и записи ввода в веб-формах. Как только кнопка отправки нажата, кейлоггеры захватывают данные до того, как значения передаются в интернет.

- Другая категория кейлоггеров прячется в операционной системе, получая root-доступ. Программы, которые получают root-доступ, находятся на уровне ядра, причем ядро является центральным модулем операционной системы. Эти кейлоггеры трудно обнаружить и удалить, поскольку приложения пользовательского уровня не имеют разрешений на изменение программ уровня ядра.

- Кейлоггеры на основе Javascript внедряют тег скрипта с вредоносным кодом на веб-страницу, прослушивают события клавиатуры и записывают ввод.

Аппаратные кейлоггеры не зависят от какого-либо установленного программного обеспечения и существуют на аппаратном уровне компьютера.

Эти аппаратные кейлоггеры могут быть физически добавлены к клавиатуре в виде аппаратной схемы.

Существуют аппаратные устройства, которые могут перехватывать пакеты, передаваемые с беспроводных клавиатур и мышей на соответствующие приемники.

Как проверить наличие клавиатурных шпионов и удалить их с компьютера?

Поскольку кейлоггеры используются как законные, так и незаконные, вам должно быть интересно, как можно проверить наличие кейлоггеров и как их удалить.

Некоторые кейлоггеры очень сложны и используют очень сложные методы, чтобы скрыть законные процессы, работающие в фоновом режиме.

Сканирование этих клавиатурных шпионов зачастую практически невозможно.

Более простые кейлоггеры могут быть обнаружены и удалены.

Вот несколько способов проверить наличие клавиатурных шпионов и удалить их.

Это процесс, который обрабатывает загрузку профиля пользователя при входе в систему.

Он также обрабатывает безопасную последовательность внимания.

Это гарантирует, что вы входите на безопасный рабочий стол, и никакая другая программа не выдает себя за диалоговое окно входа или не отслеживает вводимый вами пароль.

В Windows Vista и более новых версиях роли этого процесса существенно изменились (CTRL + SHIFT + ESC).

Этот процесс часто становится мишенью во время атак на систему безопасности, которые изменяют его функции и увеличивают использование памяти, что служит признаком того, что процесс скомпрометирован.

Кроме того, если существуют два или более повторяющихся процесса Winlogon.exe, один из процессов может быть функцией кейлоггера, а диспетчер задач может использоваться для завершения процесса.

Если вы обнаружите два или более экземпляра процесса Winlogon.exe, щелкните процесс с повторяющимся номером, чтобы выбрать его, и нажмите «Завершить процесс», чтобы завершить его.

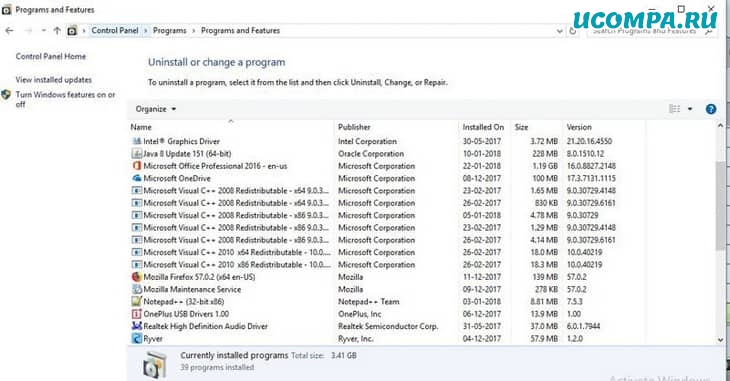

2. Установленные программы

Если злоумышленник неосторожен и не скрывает кейлоггер, его можно обнаружить в списке установленных программ.

Выберите «Программы и компоненты» или «Удалить программу».

Вам будет представлен список программ и программного обеспечения, установленных на вашем компьютере.

Проверьте список на наличие программ, которые вы не устанавливали.

3. Анти-кейлоггеры

Это программное обеспечение, предназначенное для поиска кейлоггеров в вашей системе.

Они, как правило, более эффективны, чем обычные антивирусные программы, поскольку разработаны специально для обнаружения клавиатурных шпионов.

Обычно они сравнивают все файлы на вашем компьютере с базой данных клавиатурных шпионов.

Любое подобное поведение, обнаруженное при сравнении, может указать на потенциального кейлоггера.

Если кейлоггер очень сложный, антикейлоггеры могут не обнаружить их.

Антикейлоггеры будут часто использоваться на общедоступных компьютерах в интересах безопасности пользователей.

Эти компьютеры более восприимчивы к такому программному обеспечению и, следовательно, часто должны регулярно запускать программу антикейлоггера, чтобы гарантировать, что они не заражены и безопасны для публичного использования.

Сами пользователи также должны прибегать к мерам безопасности для защиты своих данных и конфиденциальности.

4. Антишпионское ПО и антивирусные программы

Многие из этих программ начали добавлять известные кейлоггеры в свои базы данных, и вы должны следить за тем, чтобы ваши базы данных всегда обновлялись, чтобы включать последние дополнения.

Эти программы могут проверять наличие программных клавиатурных шпионов и очищать, отключать или помещать их в карантин.

Обнаружение может быть затруднено, если вредоносная программа или вирус с кейлоггером очень сложен и скрывается как законное программное обеспечение.

Кроме того, антивирусные программы с меньшими разрешениями и привилегиями не смогут обнаружить кейлоггер с более высокими привилегиями.

Например, шпионская программа с привилегиями только на уровне пользователя не может обнаружить кейлоггер на уровне ядра.

Многие антивирусные программы классифицируют кейлоггеры как потенциально вредоносные или потенциально нежелательные.

Следовательно, вы должны убедиться, что программа обнаруживает такое программное обеспечение по умолчанию.

В противном случае вам может потребоваться соответствующая настройка антивирусной программы.

Полезные советы по защите от кейлоггеров

В настоящее время вы знаете, как проверить наличие клавиатурных шпионов и удалить их со своего компьютера.

Это должно защитить вас от определенных групп клавиатурных шпионов.

Вот еще несколько мер предосторожности, которые вы можете использовать, чтобы защитить себя от клавиатурных шпионов.

Кейлоггеры сильно различаются по способам работы и пытаются перехватить данные.

Следовательно, методы, которые вы используете для защиты, должны быть нацелены на то, как работает кейлоггер.

Следовательно, некоторые методы могут очень хорошо работать с определенной группой клавиатурных шпионов, но могут быть совершенно бесполезны против других.

Кроме того, авторы кейлоггеров могут обновить свои кейлоггеры, чтобы адаптироваться к принимаемым вами мерам противодействия.

Кейлоггеры в основном пытаются собирать ваши конфиденциальные данные, поэтому наиболее распространенные способы защитить себя:

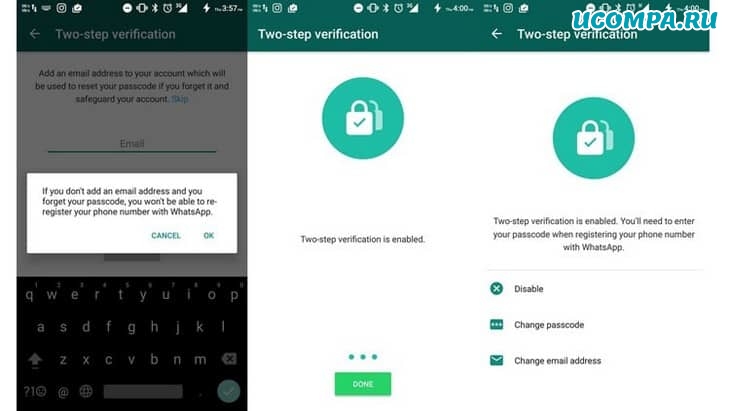

1. Используйте одноразовые пароли или двухэтапную авторизацию

Одноразовые пароли могут быть очень эффективным решением, поскольку пароль становится недействительным сразу после его использования.

Таким образом, даже если в вашей системе установлен кейлоггер, перехваченный пароль становится бесполезным после одного сеанса.

Это эффективно защищает ваши личные данные.

Двухэтапная аутентификация также является очень хорошей мерой для защиты от кейлоггеров.

Двухэтапный процесс аутентификации предполагает, что пользователь сначала вводит свои учетные данные.

Затем пользователь должен ввести этот код для проверки, тем самым добавив дополнительный уровень защиты.

Поскольку сгенерированный код или пароль становятся недействительными после одного использования, это также защищает ваши конфиденциальные данные так же, как и одноразовые пароли.

Этот метод будет неэффективен, если злоумышленник имеет удаленный контроль над вашим компьютером и совершает недействительные транзакции, как только будет установлено, что вы являетесь действующим пользователем.

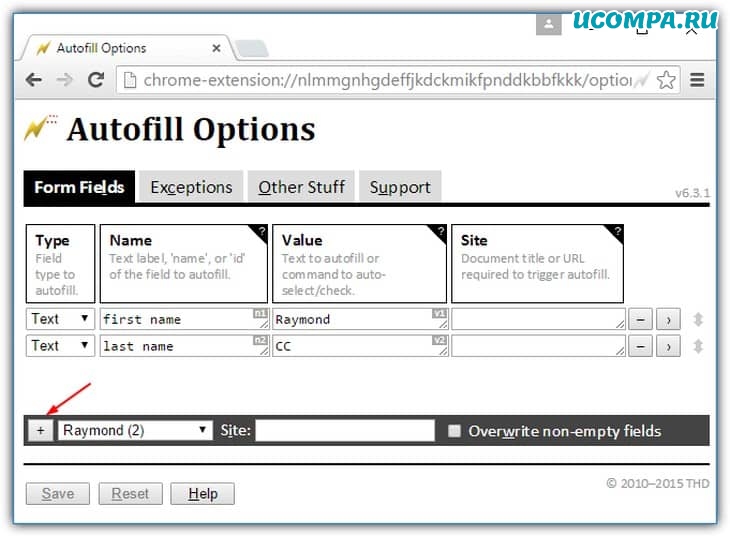

2. Программы автоматического заполнения форм

Вы можете использовать программы, которые автоматически заполняют ваши данные, не требуя их ввода.

Кейлоггер не может обнаружить какие-либо данные, так как вам не нужно вводить их вручную.

Однако любой, у кого есть физический доступ к устройству, может установить программное обеспечение для записи этих данных из любого места.

Данные могут быть записаны из операционной системы или во время передачи данных по сети.

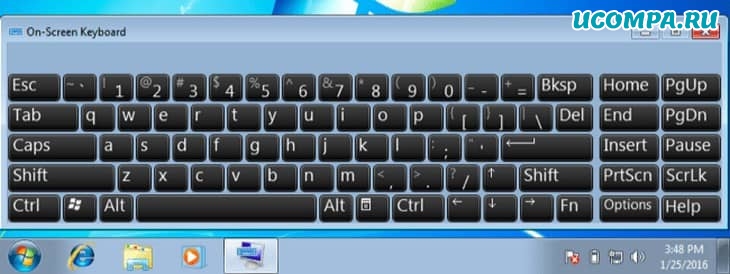

3. Экранная клавиатура

Хотя это не очень популярный метод, экранная клавиатура может помочь в защите от клавиатурных шпионов, которые регистрируют нажатия клавиш с физической клавиатуры.

Однако есть кейлоггеры, способные делать снимки экрана во время ввода ваших данных.

Это приводит к раскрытию ваших учетных данных злоумышленнику.

Кроме того, экранные клавиатуры были разработаны как утилита для обеспечения доступности, а не для защиты от киберугроз.

Экранные клавиатуры должны быть спроектированы и реализованы иначе, если они будут использоваться против клавиатурных шпионов.

4. Распознавание речи

Вместо того, чтобы вводить свои учетные данные, вы можете использовать программу преобразования речи в текст и озвучивать свои учетные данные.

Кейлоггер ничего не регистрирует, так как не происходит набора текста или щелчков мышью.

Самым слабым местом в этом методе является то, как программное обеспечение отправляет распознанный голос в систему.

Данные могут быть перехвачены, если метод небезопасен.

5. Сетевые мониторы

Сетевые мониторы (также называемые обратными межсетевыми экранами) предупреждают всякий раз, когда программа пытается установить сетевое соединение.

Это может дать вам возможность проверить законность соединения, запрошенного программой, и предотвратить отправку введенными вами учетными данными на другой компьютер с помощью кейлоггеров.

Ну а этот раздел будет полезен только пользователям Mac.

Многие люди, даже некоторые пользователи Pro, считают, что устройства Mac невосприимчивы к кейлоггерам.

Хотя это правда, что macOS намного безопаснее и удобнее с точки зрения конфиденциальности, чем другие операционные системы, Mac тоже может иметь кейлоггеры.

Как только вредоносная программа получит полный доступ к диску и специальные возможности вашего Mac, у всего могут возникнуть проблемы.

Однако, чтобы предотвратить все это, вам понадобится эффективный инструмент обнаружения вредоносных программ.

Что такое CleanMyMac X?

Это также один из лучших инструментов для обнаружения вредоносных программ в данной области.

Эта программа не только обнаружит наличие кейлоггеров на вашем Mac, но и удалит их.

Как вы, возможно, знаете, невооруженным глазом нелегко обнаружить кейлоггеров, поскольку они принимают разные формы.

Внутри CleanMyMac X есть множество других функций, но мы сосредоточены на его модуле обнаружения вредоносных программ.

Не знаете, как использовать средство обнаружения вредоносных программ CleanMyMac X?

Это настолько просто, насколько это возможно.

Как использовать CleanMyMac X для удаления клавиатурных шпионов?

После того, как вы установили CleanMyMac X на свой компьютер, вы увидите множество опций внутри.

Вы должны выбрать раздел «Удаление вредоносных программ», который будет анализировать ваш Mac на предмет потенциальных угроз.

Не только кейлоггер, но и другие вредоносные программы, такие как черви, шпионское ПО, рекламное ПО, майнеры и т. д., будут обнаружены за несколько секунд.

И при желании вы можете удалить все в один клик.

Замечательно, если сканер вредоносных программ сообщит, что на вашем Mac нет потенциальных угроз.

Однако, знаете, лучше убедиться в этом, чем на собственном опыте.

В конце концов, вам нужно всего несколько секунд, чтобы держать кейлоггеров подальше от вашего Mac.

Кроме того, не забывайте часто сканировать свой компьютер с помощью CleanMyMac X.

По сравнению с другими методами предотвращения кейлоггеров, о которых мы говорили ранее, CleanMyMac X имеет простой процесс.

Вам не нужно беспокоиться о технической экспертизе или ошибках в этом вопросе.

Вывод

В этой статье дается обзор того, как проверять кейлоггеры, их функции и некоторые меры предосторожности, которые вы можете предпринять, чтобы не стать жертвой кейлоггеров.

Конечно, во многих случаях обнаружить некоторых из более сложных клавиатурных шпионов практически невозможно.

Но следуя советам по безопасности, упомянутым выше, вы сможете защитить себя от основных кейлоггеров или, по крайней мере, сканировать их на наличие кейлоггеров, чтобы проверка на кейлоггер не была сложной задачей.

Кроме того, наличие четкого представления и знаний об угрозе, с которой вы имеете дело, делает выполнение предлагаемых мер предосторожности более логичным.

Компьютерные вирусы, которые влияют на клавиатуру, считаются вредоносными вирусами. Этот тип вируса встречается редко, так как никакое ощутимое преимущество не приводит создателя вируса к вмешательству в функции клавиатуры. Большинство вирусов, таких как трояны, предназначены для того, чтобы приносить создателю денежную прибыль путем кражи данных. Эти вирусы предназначены для того, чтобы оставаться незамеченными, пока цель вируса не будет достигнута. Напротив, вирус, воздействующий на клавиатуру, дает пользователю четкий признак того, что что-то не так, что позволяет ей предпринять шаги для решения проблемы.

Клавиатуры являются аппаратными и не заражены вирусами. Кредит: Jupiterimages / Polka Dot / Getty Images

функция

Вирусы удаляют файлы, помечают кластеры памяти как плохие и иногда мешают работе компьютерного оборудования. Оборудование фактически не заражено вирусом, но программное обеспечение драйвера часто повреждено. Это приводит к тому, что клавиатура не печатает и не печатает буквы, отличные от нажатых.

Неисправность

Одной из неисправностей, вызванных вирусами, атакующими клавиатуру, является переназначение клавиатуры. Это перезапись программы, которая может изменить язык клавиатуры на другой язык. Например, английская клавиатура может быть перепрограммирована на корейский. Преобразование чаще всего переконфигурирует положение клавиш. Клавиша A может вставлять значок /, когда набирается, или Z может вставлять Q.

Хакеры

обнаружения

Обнаружение вируса может быть таким же простым, как обновление и сканирование компьютера каждую неделю. В противном случае следите за работой компьютера. Внезапно медленно работающие компьютеры или неисправные клавиатуры могут быть признаком того, что вирус пытается украсть личную информацию с компьютера. Эта информация может включать в себя логины, номера банковских счетов и номера кредитных карт.

защита

Защита от вирусов, которые воздействуют на клавиатуру, начинается с установки и запуска доверенной антивирусной программы. Найти один с антишпионскими возможностями. Еще один шаг - отключить функцию дистанционного управления на панели управления компьютера. На большинстве новых компьютеров эта функция включена на случай, если техническая поддержка должна получить доступ к вашему компьютеру. Наконец, включите сильный брандмауэр, который запрашивает разрешение у пользователя, прежде чем какие-либо изменения произойдут на вашем жестком диске. Эта функция брандмауэра временно прерывает то, что вы делаете, но это эффективная форма защиты от несанкционированных программ.

Как лифты влияют на прием сотового телефона?

Прием мобильного телефона зависит от сигнала, который он получает от соседних вышек сотовой связи. Чем ближе башня, тем сильнее сигнал. Пока сигналы сотового телефона могут .

Как сотовые телефоны влияют на людей?

Материалы, которые влияют на клеточные сигналы

Сотовые телефоны стали популярны в США в 1990-х годах. Они продолжают развиваться, когда мы оцениваем, как они взаимодействуют с телом человека, окружающей средой и другими технологиями. И то и другое.

P.S. автор не несет ответственности за ваши кривые руки

и не способность понять элементарные вещи. Все изменения, которые вы будете вносить в настройках

вашего компьютера, вы делаете на свой страх и риск!

Привет, друзья! Ну, надеюсь я вас не напугал своим вступлением) Просто хотелось хоть как-то оградить нас с вами от недалеких особ, неспособных к пониманию простых вещей.

Данный пост о том как почистить свой комп от вирусов. Способ проверенный и дает гарантию на удаление всех известных микробов (вирусов) на вашем компуктере. (99,9%) Да-да, как Domestos для наших унитазов.

- ДА ЗАДОЛБАЛ ТЫ. ДАВАЙ УЖЕ НАЧИНАЙ.

- Все все, простите, хватит воды начинаю: )

И так первое, что необходимо сделать это зайти в классическую панель управления.

Нажать на слово "категория" и выбрать вид "крупные значки."

в появившемся меню кликнуть по значку "Параметры проводника" в windows 7 данная иконка называется "Параметры папок"

После чего откроется окно, в котором:

1 перейти на вкладку вид

2 спуститься в самый низ колесиком мышки в окошке "дополнительные параметры" (подчеркнуто зеленым) и снять все галочки с нижних пунктов параметров.

3 поставить точку напротив параметра "показывать скрытые файлы, папки и диски"

4 Нажимаем кнопку применить.

5 Жмем ок и выходим из Панели управления.

Таким образом у нас с вами появляется доступ к скрытым системным файлам и папкам. Под которые успешно маскируются вирусы выдавая себя за безобидные родные файлы windows.

Далее заходим в "мой компьютер" и заходим на системный диск. (Это тот раздел жесткого диска на котором установлена windows) обычно этот диск называется Локальный диск C:

После того как зашли в диск первое, что важно сделать это один раз кликнуть левой не правой а ЛЕВОЙ. кнопкой мыши по папке "$RECYCLE.BIN" после того как папка под светится голубой рамкой, зажмите на клавиатуре сочетание клавиш Shift+delete ( клавишу "+" нажимать не надо, ну это так на всякий случай) и нажать кнопку "продолжить" в появившемся окне. Если появляется надпись на подобие "Действие не может быть выполнено, так как этот файл открыт в. " то поставьте галочку напротив фразы "Выполнить для всех текущих элементов" и нажмите кнопку "Пропустить." рис. 2 Важно. Проверьте в появившемся окне (подчеркнуто зеленым рис.1) должно быть написано "$RECYCLE.BIN " Потому как данное сочетание клавиш "Shift+delete" это УДАЛЕНИЕ!, которое минует "Корзину". Просто, чтобы вы случайно не удалили какую-нибудь другую важную папку. Кстати о корзине. Папку которую мы удаляем это системная папка корзины. В ней довольно часто поселяются вирусы. Удалять эту папку можно без ОПАСЕНИЯ, так как корзина никуда не денется более того данная папка автоматом восстанавливается. А вот вирусы которые в ней есть (если они вдруг есть) удаляются.

Теперь после удаления папки "$RECYCLE.BIN" переходим к папке "windows" НЕТ! НЕТ! ее мы не удаляем))) Просто заходим в данную папку. Там нас интересуют две папки это "Prefetch" и папка "Temp" сами папки мы тоже не удаляем, а просто сначала открываем папку "Prefetch" и нажимаем комбинацию клавиш ctrl+A (A английскую) эта функция выделит все файлы разом в папке. После чего зажимаем уже знакомую нам комбинацию клавиш Shift+delete затем можно смело нажать клавишу Enter. Снова появится окно как на рисунке 2) с фразой: " Действие не может быть выполнено. " Действуем также, ставим галочку напротив "выполнить для всех. " и жмем кнопку пропустить. Также данные файлы смело удаляем! Не буду углубляться что это за файлы, так как и так пост довольно длинный. Скажу одно эти файлы создаются системой для так называемого ускорения загрузки самой системы и программ. Они не являются важными и система прекрасно их при необходимости восстанавливает без какого либо ущерба. Но данную папку также важно почистить от этих файлов так как среди них также могут сидеть вирусы. После чего выходим из этой папки "Prefetch" и заходим в папку "temp" поступаем с файлами в этой папки также как и с предыдущими. То-есть удаляем. нажимаем комбинацию клавиш ctrl+A

затем Shift+delete и клавишу Enter. Надеюсь этот момент мы с вами уяснили что сами папки "Prefetch" и "temp" мы не удаляем а удаляем файлы внутри этих папок.

Идем дальше. Теперь выходим из папки "windows" и заходим в папку "пользователи"

В папке пользователи нужно зайти в папку с вашим именем учетной записи. У меня она называется "maksk" у вас естественно она называется по другому.

Далее нас интересует папка "AppData"

И теперь в данной папке мы видим три раздела. рисунок ниже

Открываем сначала папку Local, в ней также полно разных папок, для начала можно смело удалить файлы, которые находятся в самом низу начинаясь от папки "temp" Важно! Удаляем только файлы а не папки. Так же чтобы не повторятся сразу уясним один момент все удаления делаем комбинацией клавиш Shift+delete и подтверждаем клавишей Enter. Только ТАК! И еще чтобы не повторяться все файлы, которые мы будем удалять в дальнейшем не являются критически важными. Так что ничего не бойтесь. А если все же боитесь то можете погуглить за что отвечает тот или иной файл/папка.

Как вы уже наверно заметили в этой папке также присутствует папка "temp" и кто бы мог подумать, папку темп тоже нужно открыть и удалить все файлы в ней.

После того как почистили папку темп выходим из папки "Local" и заходим в папку "LocalLow" и проверяем есть ли в ней папка "temp" если есть, вот тут ВНИМАНИЕ! удаляем всю папку целиком. Далее выходим из папки "LocalLow" и открываем папку "Roaming" в ней так же ищем папку "temp" и если она там присутствует то смело удаляем всю папку. То есть что в итоге? А в итоге то что папка "temp" может быть только в папке "Local"! в папках "LocalLow" и "Roaming" папок темп быть не должно. Если они там есть их удаляем полностью. (Ломай ее полностью..))

Ну что друзья мои? Можем передохнуть. Пол дела сделали)

Вот вам шутка: В деревне программистом называют того, кто умеет включать компьютер)

И так после того как я окончательно разочаровал вас в своем чувстве юмора, можем продолжать)

Теперь дошло время и до специальных программ. Все программы и ссылки на их скачивания являются официальными и бесплатными! И первая ссылка на чистящую программу CCleaner, это не антивирус до них мы еще дойдем. Короче вот вам ссылка на официальный сайт https://www.ccleaner.com/ru-ru/ccleaner/download заходим спускаемся в самый низ сайта и нажимаем на кнопку CCleaner.com под словом "скачать"

после того как скачаете установочный файл данной программы, запустите его от имени администратора. Делается это так: Наводим курсор на скаченный файл и жмем правую кнопку мыши. Выбираем пункт в контекстном меню "запустить от имени администратора" и устанавливаем программу себе на комп.

Обязательно во время установки выберите русский язык. А то потом запутаетесь.

После того как программа установится на комп, появится ярлык на рабочем столе. Запускаем его так же от имени админа. И попадаем вот в такой интерфейс программы:

выставляем все галочки так как показано на рисунке выше. после чего переходим во вкладку приложения и ставим галки как на рисунке ниже

далее нажимаем на кнопку анализ внизу окна программы после того как программа проанализирует все ненужные файлы жмем кнопку очистить, которая внизу с право.

Внимание! Перед очисткой закройте свой браузер, для корректной работы программы CCleaner

После очистки переходим в раздел реестр. и выставляем все галочки в данном разделе как на рисунке ниже

Следующим этапом будет переход в раздел сервис. рисунок ниже. В данном раздела будьте очень внимательны и осторожны, дабы не удалить и не отключить чего важного. В разделе сервис есть так называемые подразделы нас интересует в частности подраздел "автозагрузка" так как вирусы очень часто используют файлы автозапуска. Соответственно при каждом включении компьютера вирус вместе с запуском системы начинает свое гадкое дело на наших ПК.

Итак, мы перешли в раздел сервис 1, перешли на подраздел автозагрузка 2 и находимся во вкладке windows 3. В данной вкладки если есть что-то на подобии mail.ru или название каких либо неизвестных вам приложений. выберите их наведя курсор на элемент а нажав один раз левой кнопкой мыши. После чего в верхнем правом углу панели программы нажмите кнопку отключить. Главное не жмите удалить. Объясню почему. Просто если вы случайно просто отключите какое-нибудь нужное вам приложение посчитав его за вредоносное то вы всегда сможете его включить обратно. А вот если вы удалите то будет сложно потом найти нужный файл чтобы он потом запускался. Но как правило в данной вкладке обычно все можно отрубать без каких либо последствий. Кроме антивируса. и драйверов. Просто в любом случае я обязан был вас предупредить о возможных подводных камнях. Далее переходим на вкладку "запланированные задачи" рисунок ниже.

здесь тоже можем вырубить все подозрительное кроме опять же драйверов и антивируса. В любом случае если что-то потом не будет работать просто включите обратно что отключили.

Все! На этом CCleaner можно закрывать и идти скачивать следующую утилиту.

Переходим по данной ссылки https://ru.malwarebytes.com/adwcleaner/ и скачиваем adwcleaner эта мощная и надежная бесплатная утилита, которая прекрасно чистит браузер от надоедливых вирусных рекламных баннеров, и раздражающих переадресаций. Таких как например пытаетесь зайти на пикабу, а вам открывается сайт "казино вулкан" вот эта прога прекрасно лечит браузер от заразы. Как ей пользоваться. Все очень просто, запускаем скаченный файл от имени администратора, соглашаетесь с лицензионным соглашением и запускаете кнопку сканировать. Вот и все) прога быстро отсканит браузер и найдет всякую вредоносную заразу и нежелательные расширения с плагинами. Выглядит утилита вот так: рисунок ниже.

Теперь еще один важный момент. Иногда вирусы поселяются в корневой папке браузера и даже могут быть прописаны в настройках реестра windows. Поэтому что делаем дальше. находим ярлык браузера на рабочем столе. Важно не тот значок который как правило у вас внизу экрана монитора на панели задач, а именно ярлык на рабочем столе он нам и нужен. кликаем по ярлыку браузера правой кнопкой мыши и в контекстном меню выбираем параметр свойства. В открывшемся окне нас интересуют два пути. Это объект и рабочая папка. Они выделены красным на рисунке ниже. и смотрим в пути Объект строка должна заканчиваться словом chrome.exe" если у вас гугл хром, если яндекс, то соответственно яндекс и так далее. В зависимости от того какой у вас браузер. если после окончания exe" у вас стоит еще какая-нибудь лабуда по типу опять же пресловутый маил или амиго или еще какая надпись. Смело ее стираете, до надписи chrome.exe" или что там у вас за браузер. В пути рабочая папка в конце должна быть надпись Application"

Далее ниже мы видим кнопку расположение файла кликаем на нее

В открывшемся окне должны быть только эти два файла. которые указанны ниже. на рисунке. Если есть другие особенно с окончанием .bat, tmp или .cmd то смело удаляем.

галку с безопасного режима жмем применить потом окей и перезагружаемся. Поздравляю вы успешно сломали себе комп! ШУТКА)) Если делали все с умом и строго следовали руководству то комп почищен от вирусов. Да, друзья простите что дальше нет рисунков. К сожалению пост получился очень большой и я исчерпал лимит блоков. Надеюсь что у вас все получится, главное внимательно читайте и перепроверяйте полученную информацию. Также не забудьте после всего проделанного зайти снова в панель управления выбрать параметры проводника перейти во вкладку "вид" и поставить обратно галочки и точку напротив параметра "не показывать системные файлы папки и диски"

Рад был вам помочь. Если что не понятно пишите комментарии подскажу расскажу. Всего вам доброго увидимся в следующих постах)

Для иллюстрации этой тревожной тенденции рассмотрим пятерку опасных аппаратных уязвимостей, обнаруженных за последнее время в начинке современных компьютеров.

1 место: оперативная память

Первое место безоговорочно занимает проблема с оперативной памятью DDR DRAM, которую принципиально невозможно решить никаким программным патчем. Уязвимость, получившая название Rowhammer, связана… с прогрессом технологий производства чипов.

По мере того как микросхемы становятся компактнее, их соседние элементы все больше влияют друг на друга. В современных чипах памяти это может приводить к редкому эффекту самопроизвольного переключения ячейки памяти под действием электрического импульса от соседей.

До недавних пор предполагалось, что этот феномен практически невозможно использовать в реальной атаке для получения контроля над компьютером. Однако команде исследователей удалось таким образом получить привилегированные права на 15 из 29 тестовых ноутбуков.

Работает эта атака следующим образом. Для обеспечения безопасности изменения в каждый блок оперативной памяти могут вносить только определенная программа или процесс операционной системы. Условно говоря, некий важный процесс работает внутри хорошо защищенного дома, а неблагонадежная программа — на улице, за входной дверью.

Однако выяснилось, что если за входной дверью громко топать (быстро и часто менять содержимое ячеек памяти), то дверной замок с высокой вероятностью ломается. Такие уж замки ненадежные стали нынче делать.

Память более нового стандарта DDR4 и модули с контролем четности (которые стоят существенно дороже) к этой атаке невосприимчивы. И это хорошая новость.

Плохая же состоит в том, что очень многие современные компьютеры взломать таким образом можно. И сделать с этим ничего нельзя, единственное решение — поголовная замена используемых модулей памяти.

2 место: жесткие диски

Хорошая новость состоит в том, что такая атака — крайне трудоемкое и дорогостоящее мероприятие. Поэтому подавляющему большинству пользователей данная опасность не грозит — только особым счастливчикам, чьи данные настолько ценны, что их кража способна окупить расходы.

3 место: интерфейс USB

На третьем месте в нашем хит-параде уже не очень свежая, но по-прежнему актуальная уязвимость интерфейса USB. Совсем недавно новую жизнь в эту тему вдохнула современная компьютерная мода. Дело в том, что последние модели ноутбуков Apple MacBook и Google Pixel оснащены универсальным портом USB, через который в числе прочего подключается и зарядное устройство.

На первый взгляд ничего плохого здесь нет, всего лишь красивая унификация интерфейсов. Проблема в том, что подключение любого устройства через шину USB — дело небезопасное. Мы уже писали о критической уязвимости BadUSB, обнаруженной летом прошлого года.

Она позволяет внедрить вредоносный код непосредственно в микроконтроллер USB-устройства (флешки, клавиатуры и любого другого устройства) — там, где его не обнаружит, увы, ни одна антивирусная программа, даже самая хорошая. Тем, кому есть что терять, эксперты по безопасности советуют на всякий пожарный просто не пользоваться USB-портами. Вот только для новых Макбуков такая рекомендация нереализуема в принципе — зарядку же нужно подключать!

4 место: интерфейс Thunderbolt

Созданный им буткит Thunderstrike (кстати, первый буткит для яблочной операционной системы) использует функцию загрузки дополнительных модулей прошивки с внешних устройств. Thunderstrike подменяет ключи цифровых подписей в BIOS, которые используются для проверки обновлений, после чего с компьютером можно творить все что заблагорассудится.

После публикации исследования Хадсона Apple заблокировала возможность такой атаки в обновлении операционной системы (OS X 10.10.2). Правда, по словам Хадсона, этот патч — всего лишь временное решение. Принципиальная основа уязвимости по-прежнему остается нетронутой, так что история явно ждет продолжения.

5 место: BIOS

Когда-то каждый разработчик BIOS для материнских плат ПК использовал собственные рецепты, которые держались в секрете. Разобраться в устройстве таких микропрограмм было очень непросто, а значит, мало какой хакер был способен обнаружить в них баги.

С распространением UEFI изрядная часть кода для разных платформ стала общей, и это здорово облегчило жизнь не только производителям компьютеров и разработчикам BIOS, но и создателям зловредов.

Например, одна из недавних уязвимостей UEFI-систем позволяет перезаписать содержимое BIOS, несмотря на все ухищрения защиты, включая новомодную функцию Secure Boot в Windows 8. Ошибка допущена в реализации стандартной функции, поэтому работает во многих версиях BIOS разных производителей.

Большинство описанных выше угроз пока остаются некой экзотикой, с которой рядовые пользователи едва ли столкнутся. Однако завтра ситуация может в корне измениться — возможно, скоро мы с умилением будем вспоминать старые добрые времена, когда самым надежным способом лечения зараженного компьютера считалось форматирование жесткого диска.

Читайте также: