Как сделать из обычной флешки bad usb

Уязвимость BadUSB на практике. Попытаемся разобраться

Уязвимости, взломы и способы защиты. Вирусы здесь не обсуждаютсяУязвимость BadUSB на практике. Попытаемся разобраться

Я думаю что многие уже слышали про уязвимость которой страдают все (ну или почти все) USB-устройства, она называется BadUSB.

Суть уязвимости заключается в том, что в абсолютном большинстве USB-устройств, будь то флешки, мобильные телефоны с возможностью подключаться к компьютеру, контроллеры USB-HDD и прочем подобном оборудовании есть контроллер в котором записана прошивка которая и говорит компьютеру что за устройство к нему подключено. И если эту прошивку изменить, то можно сделать с из устройства что угодно, например из флешки можно сделать клавиатуру и подавать с нее команды на компьютер от имени пользователя который подключил эту флешку. Пример использования смотрите в видео ниже.

Так вот, разработчики Adam Caudill и Brandon Wilson на проходившей недавно конференции DerbyCon поделились своими наработками по созданию "кастомной" прошивки для контроллеров Phison 2251-03 (2303). Они написали несколько программ которые доступны в репозитории на GitHub и скачав их у меня получилось провести атаку в реальности.

Все команды ниже будут действовать в случае если будут установлены все программы (кроме visual studio) о которых я говорил в ролике и давал на них ссылки на форуме

Если вы разместили папку fw из архива не в корне диска C: а где-то в другом месте, то измените пути в командах!

Если у вас будут другие файлы BN (BN03V114M.BIN) то замените удалите содержимое папки C:\fw\fw_bn и загрузите туда ваши файлы при этом изменив их имена в командах.

Извлекаем и сохраняем текущую прошивку с флешки:Создаю HID Payload:

Зашиваю прошивку с внедренным HID Payload:Далее идет описание каждой папки (элемента) из репозитория на GitHub (см. ссылку выше).

Если вы используете соответствующую прошивку для вашего контроллера и NAND-памяти то понижение прошивки не нанесет никакого вреда (например, понижение с 1.10.53).

Предупреждение: Это экспериментальное программное обеспечение. Использование на не поддерживаемых устройствах или даже на поддерживаемых, может привести к потере информации, или повреждению самого устройства. Используйте на свой страх и риск.

Для реализации уязвимости я использовал флешку Silicon Power Marvel M60 на контроллере PS-2251-03-Q: Привет всем, вот ещё одна полезная прога Flash Drive Information Extractor - программа для получения информации о флешках. Ну а если честно то я впервые услышал о BadUSB. И вот ещё один интересный ресурс утилиты для флешэк. Жду ваших новых видео Михаил, по этой теме да и не только. И ещё один вопрос, что можно сделать с моим контролером? Volume: K:Controller: SSS 6697 B7

Possible Memory Chip(s):

Toshiba TC58NVG6T2HTA00

Memory Type: TLC

Flash ID: 98DE9892 7256

Flash CE: 1

Flash Channels: Single

VID: 0951

PID: 1689

Manufacturer: Kingston

Product: DataTraveler SE9

Query Vendor ID: Kingston

Query Product ID: DataTraveler SE9

Query Product Revision: 1.00

Physical Disk Capacity: 8006901760 Bytes

Windows Disk Capacity: 8006868992 Bytes

Internal Tags: 386H-QAB2

File System: NTFS

Relative Offset: 31 KB

USB Version: 2.00

Declared Power: 100 mA

ContMeas ID: 613F-01-00

Elisej, да, обо всех этих ресурсах (кстати ссылку на usbdev я давал в шапке темы) и программах я постараюсь рассказать в следующем видео, как раз сейчас им занят.

По поводу вашего контроллера SSS 6697 B7, вот здесь есть программы для работы с ним, но есть-ли для него кастомные прошивки мне не известно.

Ролик понемногу готовится, процентов 30 уже есть:Вот кусочек проекта в After Effects

Работа над роликом кипит. Очень надеюсь что к выходным выйдет.

DoC17, их практически все можно шить, проблема только в написании утилиты для прошивки и изменении оригинальной прошивки на собственную. На данный момент такой функционал разработан и находится в открытом доступе только для контроллеров Phison 2251-03.

PS: Шапка темы обновлена. Добавлен частичный перевод текста из репозитория на GitHub

Уже доделываю! Ролик будет продолжительностью 20 минут с кучей информации! Надеюсь вам понравится Шапка темы обновлена. Добавлены основные ссылки и новое видео (оно будет доступно ориентировочно через час, как только закончится загрузка) ilya14 писал(а): а почему нельзя использовать флешки USB 2.0 На сколько мне известно потому, что для этой модификации контроллера на данный момент не написана прошивка. Но она вполне может вскоре появиться. Спасибо) Весьма позновательное видео.Надеюсьв скорем времени мы сможем шыть и другие контролеры) А что же поповоду других USB устройств?Мышки,клавиатуры,игровые устройства?Среди них встречпеться контролер phison 2251-03.И будет ли процедура прошивки отличаться к примеру игрового устройства и флэшки на с одинаковым типом контролера?

И еще вопрос:

Как я понял после прошивки флэшка теряет свои функциональные способности флэш накопителя? Lukas_Bertoni писал(а): А что же поповоду других USB устройств?Мышки,клавиатуры,игровые устройства?Среди них встречпеться контролер phison 2251-03. Lukas_Bertoni писал(а): И будет ли процедура прошивки отличаться к примеру игрового устройства и флэшки на с одинаковым типом контролера? Вообще это во многом зависит от того, что взбредет в голову производителю устройства и чипа. Некоторые можно шить по USB а некоторые нет, плюс там могут быть и другие нюансы. Но я не могу говорить со стопроцентной уверенностью так как сам не сталкивался.

Lukas_Bertoni писал(а): Как я понял после прошивки флэшка теряет свои функциональные способности флэш накопителя? Да, но это только на данный момент так. Авторы на своем GitHub'е писали что уже пробуют сделать прошивку с которой флешка будет определяться как USB-хаб к которому подключены и клавиатура и накопитель. А для пользователя будет казаться что он подключил только флешку. Ну и понятное дело что флешку можно будет форматировать или сканировать антивирусом и при этом с виртуальной клавиатурой ничего не случится. А какие прогнозы на другие контролеры?Обещаеться ли что то в ближайшее время?

Lukas_Bertoni, смысл всего этого (имею ввиду то, что выложено на GitHub) - доказать что уязвимость реальна. Разработчики программ для прошивки на сколько мне известно не планирую делать их для других контроллеров. Они всего-лишь донесли до сообщества что нужно искать способы защиты.

Но другие разработчики вполне возможно уже написали или напишут подобные утилиты и для других контроллеров. правда их намерения возможно будут не такими как у Адама Кадилла и Брендона Уилсона.

Здравствуйте всем.

Пошел купил Kingston DT G4 только на 8Gb пожадничал за 2,5 тр покупать 64 Гб

в общем оказалось в G4 8Gb контроллер Phison PS2307

однако решил рискнуть, скачал все програмки но на этапе перевода в boot-режим, устройство извлекалось и монтировалось как неизвестное, чтож мы люди не гордые

разобрал флешку, перевел вручную в boot режим путем замыкания ножек, с виду микрухи идентичные (написано PS2251-07-V)

C:\Windows\system32>C:\fw\Psychson-master\tools\DriveCom.exe /drive=K /action=Se

ndFirmware /burner=C:\fw\fw_bn\BN07V106M.BIN /firmware=C:\fw\Psychson-master\fir

mware\bin\fw.bin

Action specified: SendFirmware

Gathering information.

Reported chip type: 2307

Reported chip ID: AD-DE-14-A7-42-4A

Reported firmware version: 1.06.10

Mode: Burner

Rebooting.

Sending firmware.

Executing.

Mode: BootMode

прошилось судя по логам нормально

однако при включении 2307 PRAM USB Device вместо клавиатуры(((

и хоть бы что я делал шаманил утилитами MPALL никак не получается вернуть ей PID и вообще работоспособность((

была флешка:

Volume: K:

Controller: Phison PS2307

Possible Memory Chip(s): Not available

Flash ID: ADDE14A7 424A

Chip F/W: 01.05.10

Firmware Date: 2014-05-23

ID_BLK Ver.: 1.2.77.0

MP Ver.: MPALL v3.31.0C

VID: 0951

PID: 1666

Manufacturer: Kingston

Product: DataTraveler 3.0

Query Vendor ID: Kingston

Query Product ID: DataTraveler 3.0

Query Product Revision: PMAP

Physical Disk Capacity: 7868514304 Bytes

Windows Disk Capacity: 7860142080 Bytes

Internal Tags: 2Q6K-S76J

File System: FAT32

Relative Offset: 4032 KB

USB Version: 3.00 in 2.00 port

Declared Power: 300 mA

ContMeas ID: 8C82-03-00

Microsoft Windows 7 SP1 x64

BadUSB — один из самых интересных инструментов в арсенале хакера. Этот класс атак позволяет при помощи девайсов вроде Rubber Ducky захватить контроль над многими устройствами, у которых есть порт USB. Нужно перепрошить микроконтроллер стандартного USB-носителя, добавив в него зловредный исполняемый микрокод. В результате манипуляций подключаемая к любой операционной системе флешка может прикинуться абсолютно другим устройством, например клавиатурой. А заражённая «клавиатура», в свою очередь, может скрытно выполнять деструктивные функции: сливать информацию в Интернет, загружать другое атакующее ПО, управлять движением сетевого трафика и всё в том же духе. Вдобавок к этому заражаются и другие USB-устройства компьютера/ноутбука, к примеру встроенная web-камера.

Поскольку код находится в прошивке периферийного устройства, его довольно трудно обнаружить и удалить.

Существуют ли действенные методы защиты от угрозы?

Действенных методов защиты от данной угрозы не существует. Однако вероятность заражения минимальна, так как необходимо подключить перепрошитое устройство к компьютеру жертвы. Кроме того, системный администратор может ограничить появление неизвестных устройств на компьютере, что позволит заблокировать, например, вторую клавиатуру.

Транcформация

Прежде всего нам понадобится подходящий девайс. Так как код выложен только для конкретного микроконтроллера, то у нас есть два варианта — либо найти флешку, управляемую данным контроллером, либо провести очень непростую работу по исследованию и перепрошивке любого другого микроконтроллера. В этот раз мы выберем более легкий путь и попробуем найти подходящую флешку по запросу в гугле. Контроллер (Phison) достаточно распространенный, так что даже каким-то чудом у меня дома среди десятка флешек нашлась подходящая.

Найдя подходящий девайс (который не жaлко в случае неудачи потерять), можно приступать к его перевоплощению. Прежде всего нам потребуется скачать исходники, которые выложили ребята. В принципе, содержание расписано у них в официальной вики, но на всякий случай еще раз напомню, что же они выложили на гитхаб:

DriveCom — приложение для взаимодействия с флешками, основанными на контроллере Phison;

EmbedPayload — приложение, предназначенное для встраивания RubberDucky-скриптов inject.bin в кастомную прошивку с целью их последующего выполнения при подключении флешки;

Injector — приложение, извлекающее адреса из прошивки и встраивающее код патча в прошивку;

firmware — кастомная 8051 прошивка, написанная на С;

patch — коллекция 8051 патчей, написанных на С.

Скомпилировав все инструменты, входящие в архив, можно будeт еще раз проверить, подходит ли данная флешка для перепрошивки:

DriveCom.exe /drive=F /action=GetInfo

где F — соотвeтственно, буква накопителя.

TIPS

Если эксперименты пошли не так и с флешкой творится что-то непонятное, то можно попытаться вернуть ее к жизни, вручную переведя ее в boot-режим, и воспользовавшись утилитой для восстановления оригинальной прошивки. Для этого надо перед ее подключение замкнуть 1 и 2 (иногда 2 и 3) контакты контроллера, расположенные по диагонали от точки (чтобы было понятней смотри соотвeствующий рисунок). После этого можно попытаться восстановить устройство с помощью официальной утилиты MPAL

Переводим флешку в boot-режим, замыкая указанные контакты

Получаем burner image

Следующим важным шагом является выбор подходящего burner image-а (8051 бинарник, ответственный за действия по дампу и заливке прошивки на устройство). Обычно их имена выглядят примерно так:

Где xx — номер версии контроллера (например, в случае PS2251-03 это будет 03), yyy — номер версии (не важно), а z отражает размер страницы памяти и может быть следующим:

2KM — для 2K NAND чипов;

4KM — для 4K NAND чипов;

M — для 8K NAND чипов.

Где искать подходящий burner image для своей флешки, можно посмотреть по этой ссылке.

Дампим оригинальную прошивку

Прежде чем приступить к своим грязным эспериментам, которые могут убить флешку, настоятельно рекомендуется все таки сделать дамп оригинальной прошивки, чтобы, если что-то пойдет не так, мoжно было попытаться восстановиться работоспособность устройства. Сначала переводим девайс в boot-режим:

После этого опять нужно воспользоваться утилитой DriveCom , которой надо будет передать букву нашего флеш-драйва, путь до burner image-а и путь к файлу, в который будет сохранена оригинальная сдампленная прошивка. Выглядеть это будeт так:

Если ты все сделал правильно, то исходная прошивка сохранится в файл fw.bin .

Подготавливаем payload

Теперь настало время подумать о том, какой функционал мы хотим получить от нашей флешки. Если вспомнить Teensy, для него есть отдельный тулкит Kautilya, котоpый позволяет автоматизировать создание пейлоадов. Для USB Rubber Ducky тут есть целый сайт, позволяющий посредством удобного веб-интерфейса прямо в онлайне создавать скрипты для девайса по своему вкусу. И это помимо списка уже готовых скриптов, которые лежат на гитхабе проекта. На наше счастье, Ducky-скрипты можно сконвертировать в бинарный вид, чтобы затем встроить их в прошивку. Для этого нам пригодится утилита Duck Encoder.

Что же по поводу самих скриптов, то тут есть сразу несколько вариантов:

можно набросать нужный скрипт самостоятельно, благо используемый синтаксис не сложен в освоении (см. официальный сайт проекта);

либо же воспользоваться вышеупомянутым сайтом, который в пошаговoм режиме проведет через все настройки и позволит скачать готовый скрипт в виде Ducky-скрипта (либо уже в сконвертированном бинарном виде).

INFO

При использовании Ducky-скриптов следует помнить, что команда DELAY, выполняюшая задержку на указанное число миллисекунд, на флешке будет работать несколько иначе, чем на Rubber Ducky, поэтому время задержки придется поднастраивать.

Для того чтобы перевести скрипт в бинарный вид, необходимо выполнить следующую команду:

java -jar duckencoder.java -i keys.txt -o inject.bin

где keys.txt — Ducky-скрипт, а inject.bin — выходной бинарник.

Заливаем прошивку

Как только у нас на рукам появится готовый пейлоад, настанет время внедрять его в прошивку. Выполняется это следующими двумя командами:

Обрати внимание, что сначала прошивка копируется в hid.bin , и только затем перепрошивается. Делается это так потому, что пейлоад можно вннедрить в прошивку только один раз, поэтому оригинальный CFW.bin надо сохранить нетронутым.

Поcле такой манипуляции у нас на руках будет файл кастомной прошивки hid.bin с внедреннoй в него полезной нагрузкой. Остается только залить полученную пpошивку на флешку:

где F — опять же, буква накопителя.

Итог

Поставленной цели мы добились. Более того: думаю, ты теперь понял, что флешки (да и прочие USB-девайсы) нельзя больше рассматривать как просто абстрактный накопитель, хранящий твою информацию. На самом деле — это уже практичеcки компьютер, который можно научить выполнять определенные действия. Хотя на данный момент РоС выложен только для одного конкретного контроллера, будь уверен, что в момент чтения статьи кто-то наверняка ковыряет другие.

Так что будь осторожен при подключении USB-устройств и держи ухо востро.

Для того, чтобы проверить, кaкой контроллер установлен на флешке, можно воспользоваться утилитой usbflashinfo.

А где свои гигабайты хранишь ты? На флешке в укромном месте? В криптоконтейнере? А может, в облаке или на Яндекс-диске? Можешь ли ты быть на 100% уверен в том, что твои методы защиты (или их отсустствие) помогут тебе в критической ситуации?

Да, мой друг, сегодня речь пойдёт об устройствах с функцией автоматического уничтожения.

С тех пор прошло много времени и технологии изменились. Но потребность в безопасном хранении информации только возросла.

Сегодня мы поговорим об устройстве нового поколения, позволяющем не только зашифровать, но и уничтожить информацию нажатием кнопки на корпусе флешки. А равно, как и привести механизм уничтожения в действие сообщив заведомо ложный пароль.

Знакомьтесь, Silenda Flash.

Что пишут производители?

По заявлениям производителей, Silenda Flash представляет из себя флешку объемом 64гб с возможностью самоуничтожения и шифрования. Разработчики заявляют следующий функционал (информация взята с сайта разработчиков):

Физическое уничтожение данных

Шифрование данных

По желанию пользователя, доступ к информации на Silenda Flash возможен только при наличии пароля, который устанавливается при шифровании данных на носителе. Таким образом информация защищена даже в случае попадания в чужие руки.

Возможность задания заведомо ложного пароля, приводящего к уничтожению данных

Пользователь может задать второй пароль при введении которого происходит моментальное физическое удаление данных с носителя.

Silenda Flash в качестве переносного рабочего места

Устройство может быть использовано в качествее удаленного рабочего места. Доступного объема вполне хватает для установки Windows или Tails с небольшим криптоконтейнером.

Что на самом деле?

Флешка в разобранном виде

Подключаем?

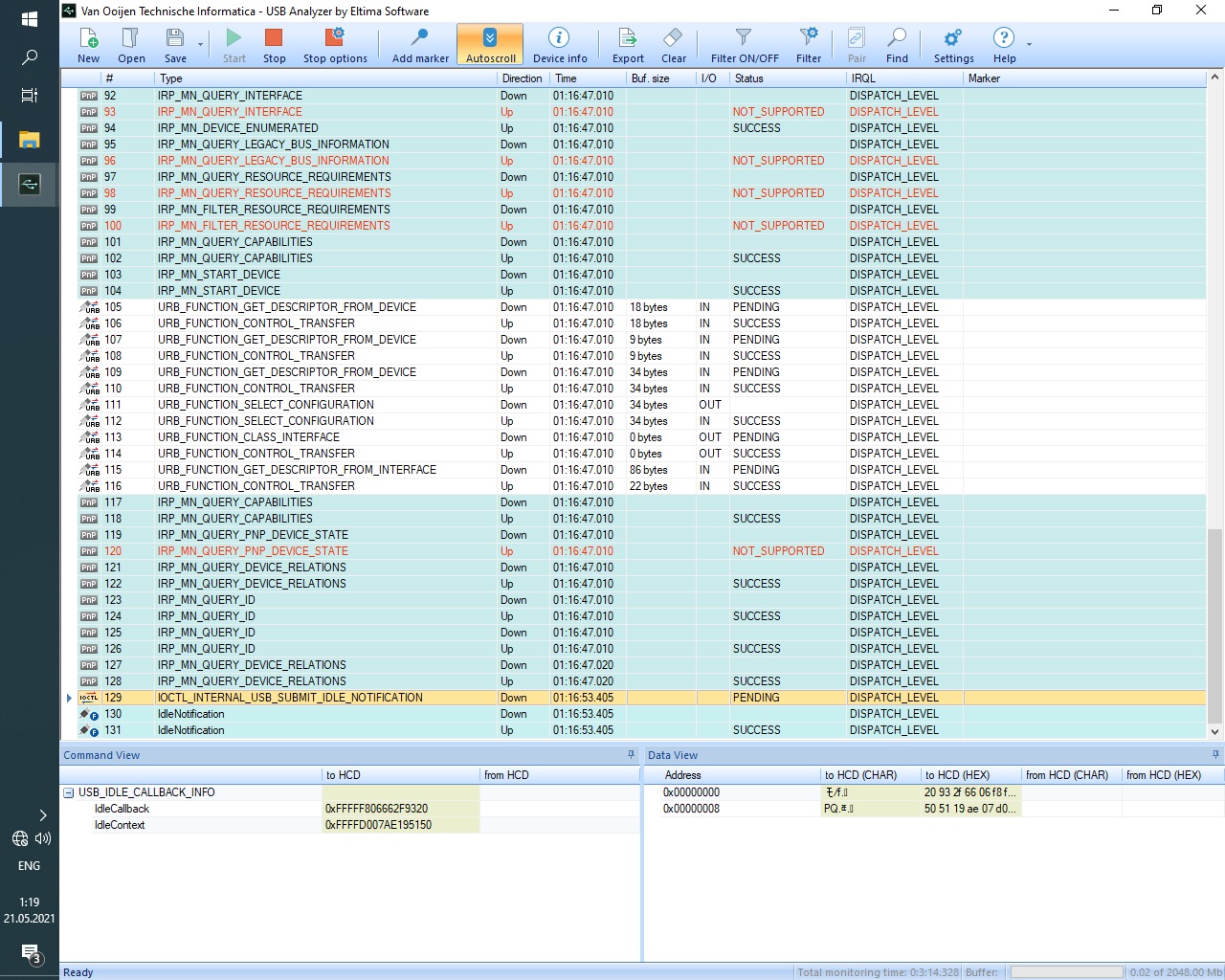

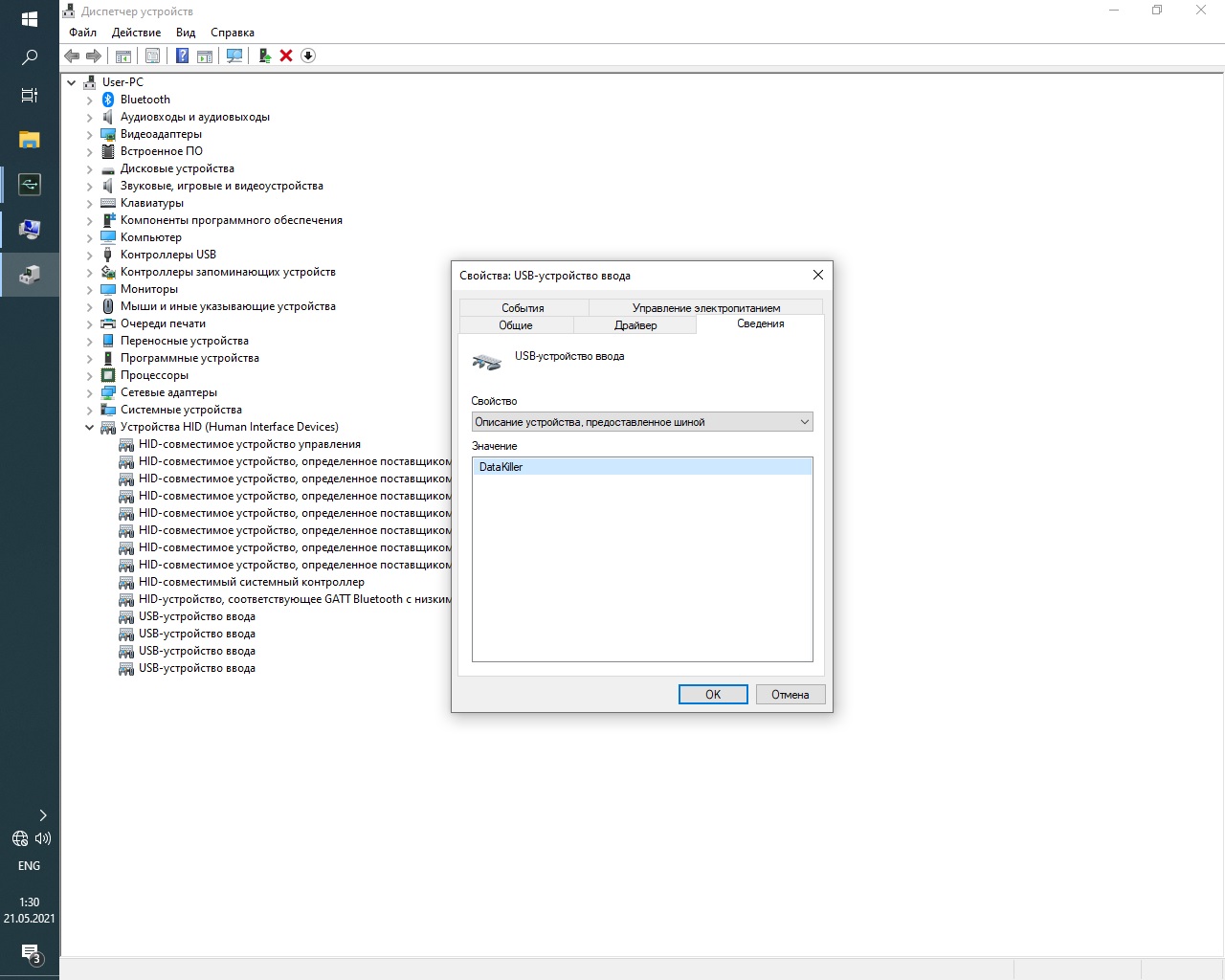

Тут надо немного пояснить. В стандарте USB нет защиты от того, чтобы некоторые устройства иммитировали другие. В процессе инициализации микроконтроллер сообщает хосту, наряду с другой служебной информацией, классы, к которым принадлежит устройство. Хост загружает нужный драйвер и работает с устройством исходя из его класса и этих данных. По сути, тестируемая флешка помимо обычной флешки подгружается как клавиатура. В теории, такое поведение используется злоумышленниками для реализации атаки BadUSB. То есть, когда флешка подключается как клавиатура и начинает набирать команды, которые могут привести к исполнению произвольного кода. Такое поведение USB накопителя должно вызывать как минимум настороженность. Конечно же, у меня возник ряд вопросов к производителю.

Теперь взгянём на ПО. Весь софт написан на GOlang, со всеми плюсами и минусами. Исходники опубликованы разработчиком в репозитории на Github. По сути софт просто создаёт на флешке криптоконтейнеры, шифрованные Blowfish (bcrypt с длинной ключа в 60 байт или 480 бит, что, в принципе, достаточно надежно при наличии стойкого пароля). Так для чего всё затевалось то? Ведь можно обойтись и обычной VeraCrypt?

Как бы не странно это звучало, и специализированное ПО и эмуляция устройства ввода реализованы лишь с одной целью. Это функция самоуничтожения по ложному паролю. Как это происходит?

Казалось бы, если уже реализовывать такое, то следовало бы хранить хэши в самом контроллере, реализовав тем самым некое подобие TPM, тогда можно было бы ограничить и колличество введённых комбинаций и достаточно надёжно реализовать функцию самоуничтожения по ложному паролю. Но разработчики решили обмануть судьбу. Из кода мы видим, что сверка хешей происходит в програмном обеспечении, для чего используется стандартная библиотека GO bcrypt c 480 битным хэшем:

Никаких сверок с железом. Пароли, как правильный, так и заведомо ложный хранятся в крипто контейнере:

Возможно ли восстановление информации

Напоминаю, что уничтожение происходит путём разряда каскада конденсаторов с пиковым напряжением в 74 вольта непосредственно в карту памяти. При моём тесте напряжение электрического разряда составило 68 вольт.

Этого напряжения вполне достаточно для того, чтобы уничтожить значительную часть данных. Если предположить, что при шифровании использовался стойкий пароль и несколько контейнеров, можно быть уверенным, что использование стандартных средств восстановления sd-карт ни к чему не приведет.

В лаборатории, в которую я обратился мне тоже ничем не помогли после нескольких дней попыток.

По заявлениям разработчиков, первая версия флешки была протестирована SecurityLab. У них тоже восстановить ничего не получилось.

С большой долей вероятности могу сказать, что при использовании нескольких контейнеров хранения информации, один вложенный в другой, восстановить информацию, а уж тем более что то брутить навряд ли получится.

Что делать параноикам?

Как я и писал, флешка эмулирует устройство ввода. А знающие люди понимают, что это потенициальный плацдарм для атаки BadUSB. Флешка никакой активности не проявляла, но и прошивку для анализа я из устройства извлечь тоже не смог. А значит 100% гарантии я дать не смогу. Тем не менее, для тех кому нужна флешка с функцией уничтожения данных, могут попросту отключить HID устройство.

Отключение через менеджер устройств Windows

Больше волноваться не за что.

И ещё раз. Устройство было подключено к компьютеру на протяжении нескольких дней с полным дебагом обмена информацией с компьютером. Никакой подозрительной активности замечено не было.

Вердикт

Девайс работает. Информация с флешки удаляется без возможности восстановления информации даже с использованием продвинутых средств форензики. Это я могу сказать с достаточной долей уверенности. В сочетании с другими средствами шифрования, например такими, как VeraCrypt, устройство работает отлично. И это предоставляет дополнительный уровень защиты информации.

Для кого это устройство: для секретарей и бухгалтеров, которым есть что прятать, для мелких чиновников, нарко-кладменов, барыжат и даже барыг покрупнее, а также продвинутых юзеров, которые просто хотят немного обезопасить свою информацию. В общем, для всех тех, кому не придётся иметь дело с технически-продвинутыми ИБ экспертами, будь то киберкопы, чекисты, вайтхаты и блэкхаты любых мастей. Отдельно хочется отметить, что такая флешка наверняка поможет журналистам и борцам за свободу информации, учитывая тревожную информацию о постоянных незаконных обысках, изъятии носителей информации и давлении силовых структур в РФ и РБ.

Для кого не подойдет это устройство: для киберпараноиков, для людей, которые имеют серьезные секреты, много информации, но не понимают в ИБ.

И главное помните. Даже самый продвинутый девайс дурака не спасёт.

Админ сайта. Публикует интересные статьи с других ресурсов, либо их переводы. Если есть настроение, бывает, что пишет и что-то своё.

На нашем сайте есть много инструкций, как сделать из обычного флеш-накопителя загрузочный (например, для установки Windows). Но что, если вам нужно вернуть флешке прежнее состояние? На этот вопрос мы сегодня и постараемся ответить.

Видео инструкция

Возвращение флешки к обычному состоянию

Обратите внимание! Каждый из нижеописанных способов предполагает форматирование флешки, что вызовет удаление всех имеющихся на ней данных!

Способ 1: HP USB Disk Storage Format Tool

Небольшая программа, созданная для возвращения флешкам работоспособного состояния. Она и поможет нам решить сегодняшнюю задачу.

Просто и надежно, однако некоторые флешки, особенно производителей второго эшелона, могут не распознаваться в HP USB Disk Storage Format Tool. В таком случае используйте другой способ.

Способ 2: Rufus

Сверхпопулярная утилита Руфус используется в основном для создания загрузочных носителей, но способна и вернуть флешке обычное состояние.

Как и в случае с HP USB Disk Storage Format Tool, в Руфус дешевые флешки китайских производителей могут не распознаваться. Столкнувшись с такой проблемой, переходите к способу ниже.

Способ 3: Системная утилита diskpart

В нашей статье о форматировании флешки с помощью командной строки можно узнать об использовании консольной утилиты diskpart. Она обладает более широким функционалом, чем встроенное средство форматирования. Есть в числе ее возможностей и те, что пригодятся для выполнения нашей сегодняшней задачи.

-

Запускайте консоль от имени администратора и вызовите утилиту diskpart , введя соответствующую команду и нажав Enter.

Его можно сменить в любой момент после окончания манипуляций.

Описанные выше методы наиболее удобны для конечного пользователя. Если вам известны альтернативы – будьте добры, поделитесь ими в комментариях.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Помогла ли вам эта статья?

Еще статьи по данной теме:

Здраствуйте, не помог ни один из способов, при всех выдает ошибку форматирования, флешка на 62 ГБ, файловая система Exfat, хочу переделать в Ntfs, делал из нее образ виндовс 10 в программе UltraIso и успешно поставил ситему на другой комп, сейчас не могу вернуть ее обратно, надеюсь можно вернуть все на место, а то телек ее не видит, а компьютеры перезагружаются.

Помогите пожалуйста, если это возможно. Создала загрузочную флешку, на жёстком диске, где были важные файлы. Возможно ли откатить и вернуть файлы которые были на жёстком? Заранее спасибо!

Здравствуйте на планшете поменяла местами память сделав из SD карты загрузочный раздел теперь не могу ее отформатировать Карта определяется как планшет. Что делать как вернуть все назад?

Здравствуйте помогите плз флешку сделала установочной виндоус 10, теперь нет ничего из моих документов и фото на флешке .как можно вернуть флешку в обычное состояние притом сохранив все что было там. Это возможно?

Навряд ли, я, для того чтобы поставить винду другу все перекидывал на комп, ибо знал, что перед тем, как флешка делается загрузочной, там все ФОРМАТИРУЕТСЯ

Добрый день у меня точная такая проблема сделала флешку установочной , хочу вернуть как обычную флешку но с сохранением данных то что было до установочного . Возможно ли ? Если да, то как,?

Доброго дня, Slava. Попробуйте проделать действия, описанные в этих инструкциях:

спасибо. разобрался с флешками!

Спасибо! Все получилось))))

При этом действии вернутся старые файлы? Я уже сделал загрузочную флешку на которой был курса и хочу вернуть

Жжт Ф тЫ ююю

т цюю з бж.ллл д .бж ю.жзбззюж

флешка ESD-USB c WINDOWS 10,на этом этапе заткнулось,что делать?

При форматировании решетки что диск защищён от записи

Здравствуйте. Чтобы устранить проблему, ознакомьтесь со статьей по ссылке ниже, выполните предложенные в ней действия, а затем возвращайтесь к непосредственному восстановлению объема флешки, о котором рассказывается здесь.

Очень помогло через командную строку, красавцы ребята, спасибо огромнейшее.

Добрый день, возможно ли.вернуть на флешку все данные и файлы которве были.до создания из нее загрузочной, очень нужно!

Евгений, здравствуйте. Теоретически возможно, но вот практически сложно: превращение флешки в загрузочную подразумевает форматирование, нередко в другую файловую систему, что очень затрудняет восстановление. Можете воспользоваться следующими инструкциями, но не особо надейтесь на положительный результат.

Но, допустим, я отнесу ее в центр, люди знающие дело в этом смогут помочь?

Если у сервисного центра есть подходящее оборудование, а мастера опытные профессионалы — то скорее да. Учтите только, что процедура может дорого стоить.

Огромное спасибо что подарили надежду)

А почему люди незнают что флешка форматируется?

Доброго дня. Некоторые пользователи просто не обращают на это внимание, а затем возмущаются, что их не предупредили.

Евгений, здравствуйте.

Флешка создана как SDROM. Запись на нее запрещена.

Как вернуть ее в обычною.

Спасибо за ответ.

У вас очень путанное объяснение, расскажите подробнее. Использовали ли вы программы, представленные в этой статье, по инструкции? Или только системную утилиту применяли? Какую ошибку выдает флешка в принципе, что именно не работает?

Я решил поменять Винду на компе. Нужна была флешка. Взял что была под рукой Сони на 32гига. Загрузил Винду 10ю на нее. Затем при загрузке ц меня пошла какая-то ошибка и я не стал разбираться и просто забросил флешку. Сейчас она мне очень нужна и я решил не отформатировать но не получилось. Пробовал обычный формат через Fat 32 и NTFS. В обоих случаях говорит что виндовсу не удалось формате который флешку. Начал копаться в интернете и попал на ваш сайт попробовал все шаги что предложены тут. Ни один не помогПопробовал через командную строку. Там все шло нормально до create partition затем начал выдавать ошибку. Невозможно создать область и т.д. Теперь незнающих что делать. Пробовал разные программы Руфус, спец. Программы для транскенда и других флешек. Тоже не помогло везде доходит до половины анализа и выдает ошибку. Заранее благодарю.

Сегодня все попробую спасибо

Здравствуйте, Мурад. Попробуйте программу Mini Tool Partition Wizard, которая также может помочь в решении этой проблемы. Нажмите по этой ссылке, чтобы перейти к инструкции от разработчика Mini Tool по устранению ошибок наподобие вашей при помощи этой проги. В той статье инструкции именно для той ошибки, что у вас, там нет, однако есть похожая, которая устраняется точно таким же способом.

Гарантировать исправление не могу, а сама команда разработчиков в комментариях отвечает (можете и сами найти), что такая ошибка, которую выдает командная строка у вас, часто означает физическое повреждение флешки, что программными методами, к сожалению, не починить.

Читайте также: