Diskcryptor как зашифровать флешку

Шифрование – это неотъемлемая возможность в преобразовании данных, которая позволяет скрыть важную информацию от лишних глаз. Также можно провести дешифрование, чтобы расшифровать и прочитать данные. Данный метод реализует секретность, то есть ключ шифрования или расшифровки хранится только у доверенных лиц и не должен попадать в чужие руки.

На компьютере под операционной системой Windows пользователи хранят множество информации, начиная с фотографий, фильмов и музыки, заканчивая важными документами. Причем для их защиты недостаточно поставить пароль при входе в систему, нужно установить более надежную защиту, обеспечивающую шифрование. Например, можно зашифровать отдельный файл или папку, либо же целый диск (контейнер). Чтобы это сделать, используются такие программы, как VeraCrypt, DiskCryptor, TrueCrypt и другие.

Стоит заметить, что Windows может автоматически создавать шифрованный EFI раздел, который не относится к упомянутым программам. Обычно размер раздела около 300 МБ и там находятся системные файлы загрузки, а именно ветка EFI\Microsoft\Boot, где хранятся конфигурационные файлы (BCD)

Приложение Truecrypt

Существует такое ПО, как TrueCrypt. Она одна из первых, кто заслужил внимания спецслужб (по слухам), после чего официальный сайт закрылся, а обновления для продукта перестали выпускаться. Ходят много слухов о том, что с разработчиками что-то случилось, проект прикрыли и они оставляли скрытые послания. Это говорит о том, что Трукрипт является эталоном и очень надежным ПО для шифрования и кому-то это было не выгодно. Исходный код приложения открыт и тщательно проверен, скрытых шпионских дыр не было обнаружено.

К сожалению, TrueCrypt не выпускалась для Андроид систем, но есть различные приложения которые могут открывать подобные контейнеры на мобильных устройствах. Их можно найти в магазине гугл или app store.

Что умеет TrueCrypt:

И последняя возможность – никто не сможет понять, что файл или накопитель зашифрованы с помощью Трай крипт, так как они будут состоять из случайных наборов символов.

Установка и первоначальные настройки

Перейдем к русификации программы.

Всё на том же сайте находим каталог Langpacks. Открываем его и находим Langpack-ru-1.0.0-for-truecrypt-7.1.a.

Полученный архив извлекаем по пути C:\ProgramFiles\TrueCrypt. При этом программа должны быть закрыта.

Запускаем приложение и смотрим на интерфейс. Обычно он переводится на русский язык автоматически. Если нет, тогда переходим во вкладку «Settings», а потом в раздел «Language». Щелкаем по варианту русский язык.

Теперь перейдем в настройки и отметим несколько важных параметров. Откройте вкладку «Настройки», раздел «Параметры»:

Как создать и подключить простой том

Любой том в утилите TrueCrypt называется криптоконтейнером. А томом может быть не только раздел на ПК, но и целый накопитель или флешка.

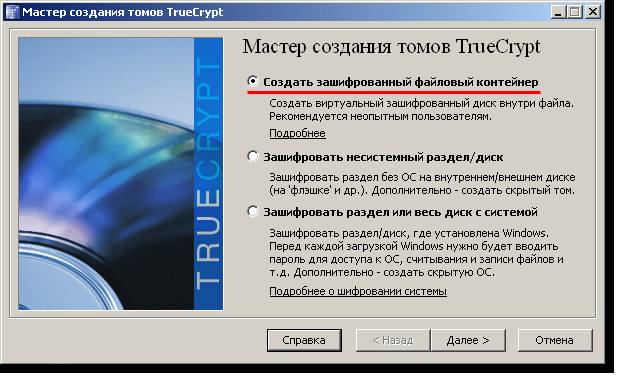

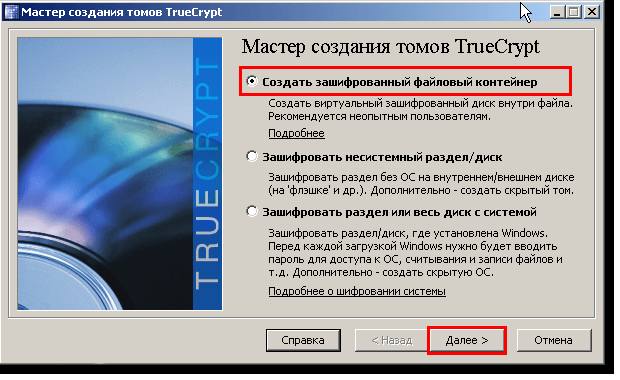

Запускаем программу и нажимаем по кнопочке «Создать том». Появится мастер создания томов. Тут можно выбрать один из трёх вариантов. Для начала попробуем первый – «Создать зашифрованный файловый контейнер».

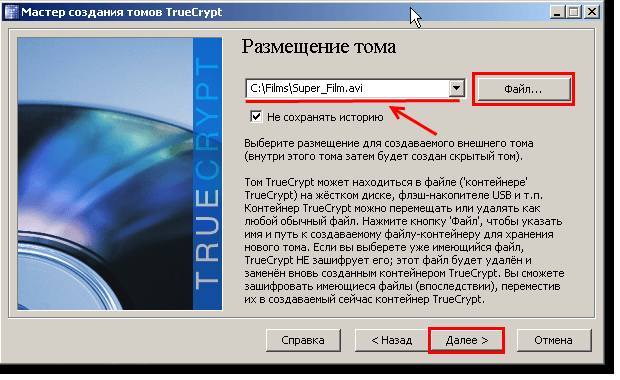

Дальше указываем любой файл, который будет представлять собой контейнер. В этом случае помните, что данный файл будет удален и заменён на другой. Поэтому выбираем только ненужные файлы. Можно создать пустой документ в блокноте, сохранить и использовать полученный файлик. После выбора отмечаем галочкой пункт «Не сохранять историю».

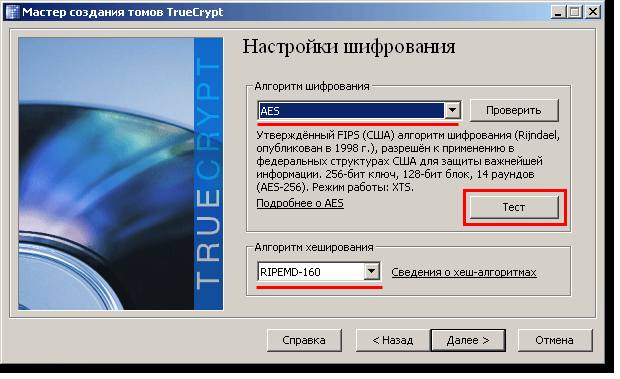

На следующем этапе используем алгоритм шифрования диска. Можно оставить настройки по умолчанию и нажать «Далее».

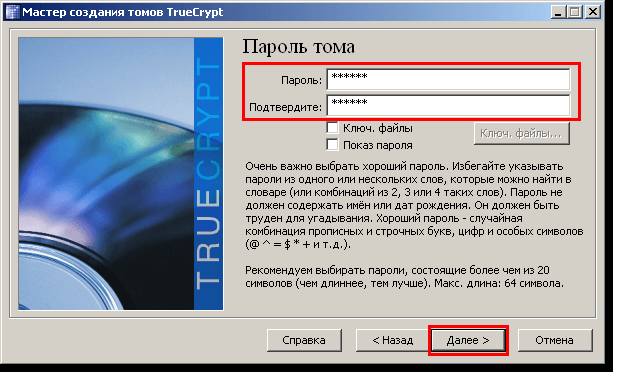

Потом указываем размер носителя, какой желаем и дальше прописываем надежный пароль.

После нажатия по кнопке далее, инструмент спросит о том, какие файлы вы будете хранить в разделе. TrueCrypt будет использовать файловую систему для раздела в зависимости от размера файла.

Следующий этап – форматирование раздела. Без этого никак. Выбираем нужную файловую систему, желательно NTFS. Всё остальное оставляем как есть и нажимаем «Разметить».

В главном окошке программы выбриваем любую свободную букву диска. Дальше жмём по кнопочке «Файл» и указываем зашифрованный файл-контейнер. Нажимаем кнопку «Смонтировать» и вводим пароль, который вы прописывали.

Теперь в каталоге «Мой компьютер» появится носитель с выбранной вами буквой. Переносим туда важные файлы.

Преимущество такого контейнера в том, что его можно использовать где угодно. Переносите на флешку, отправляйте по почте, в облако. Можно даже сделать копию этого файла.

Шифрование диска и внешних накопителей

Процедура создания зашифрованного накопителя или флешки ничем не отличается от предыдущего описания. Нужно отметить лишь пару моментов.

Следующее окно – установка алгоритма шифрования. Всё, как в начале статьи. Можно оставить как есть. Потом устанавливаем пароль и выбираем файловую систему.

Теперь для отображения зашифрованного диска нужно в главном окошке программы установить любую букву диска и нажать по кнопочке «Устройство», указав свою флешку. Потом жмём «Смонтировать» и вводим пароль.

Создаем скрытый том

Суть скрытого контейнера заключается в том, что вначале создается обычный зашифрованный раздел, а потом в него помещают скрытый раздел. Обнаружить информацию при этом еще сложнее.

После запуска TrueCrypt кликаем на «Создать том». Дальше указываем первый пункт – «Создать зашифрованный файловый контейнер».

На этот раз нужно отметить вариант «Скрытый том TrueCrypt». Жмём «Далее».

Указав данный тип раздела, открывается другое окно с другими режимами. Есть обычный режим и прямой. Описание их уже дано в окне TrueCrypt. Достаточно выбрать первый пункт.

Далее ищем тот файл, который будет являться контейнером для скрытого раздела. Это может быть и диск, и обычный файл. Отметьте галочку «Не сохранять историю».

Итак, дальше будут появляться окна, идентичные тем, что вы видели ранее. Только параметры алгоритма шифрования, форматирования и файловой системы нужно будет указывать два раза, поскольку будет создано два раздела и пароля нужно будет два.

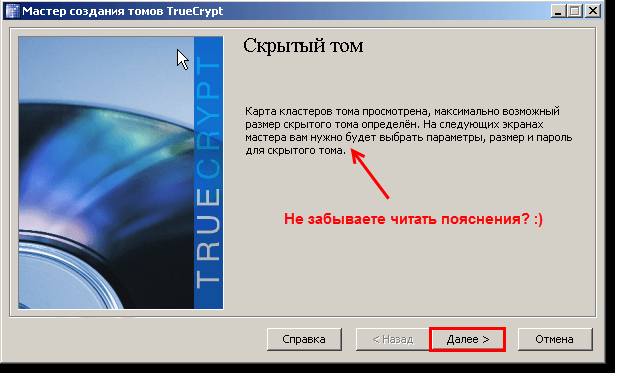

После всех проделанных действий появится окно создания скрытого раздела.

Процедура такая же, как при создании простого тома.

Как смонтировать скрытый раздел? Тут все просто. Было создано два раздела – скрытый, находящийся в файле-контейнере. Укажите букву, нажимаете кнопочку «Файл», выбираете криптофайл и вводите пароль не от него, а от скрытого контейнера.

Как зашифровать системный диск и операционную систему

Принцип заключается в том, что после включения компьютера или ноутбука загружается загрузчик TrueCrypt, а не операционной системы. Когда введен правильный пароль система загрузится.

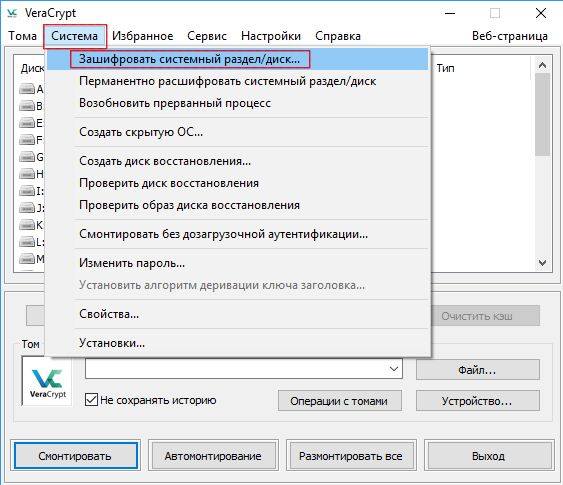

- Открываем программу и на вкладке «Система» находим опцию «Зашифровать системный диск».

- Откроется мастер создания томов, где устанавливается обычный вариант шифрования системы. В качестве шифрования выбираем опцию «Зашифровать весь диск».

В следующих окнах будут варианты с пояснениями, например, одиночная или мультизагрузочная ОС, то есть одна или несколько систем. Остальные параметры не отличаются от тех, что вы видели ранее.

Создаем скрытую операционную систему

Максимально защитить свои данные можно посредством создания скрытой ОС. Для организации понадобится более 2-х разделов. Теперь открываем программу и на вкладке «Система» выбираем «Создать скрытую ОС».

Дальше процедура будет похожа одновременно на создания зашифрованного контейнера обычной ОС и скрытого раздела. В окошке программы даны все пояснение, которые обязательно нужно читать, так как неправильные действия могут повредить вашу систему.

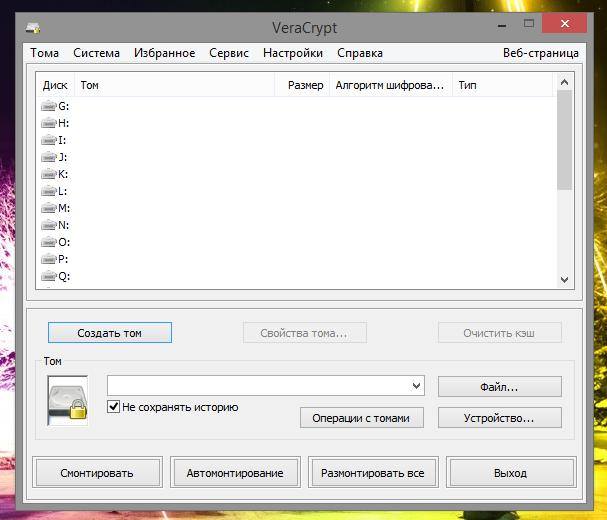

Программа VeraCrypt

VeraCrypt – инструмент для шифрования файлов любого типа. Хорошая альтернатива TrueCrypt. С помощью него можно создавать шифрованные разделы, внешние носители. Главным преимуществом является надежность, а еще программа на русском языке. Разработчики убеждают, что расшифровать данные почти невозможно.

Установка и первоначальные настройки

Создание простого тома

После установки и запуска вы увидите окно, практически идентичное TrueCrypt. Чтобы поменять язык переходим в настройки «Settings» и выбираем раздел «Language». Ставим русский язык.

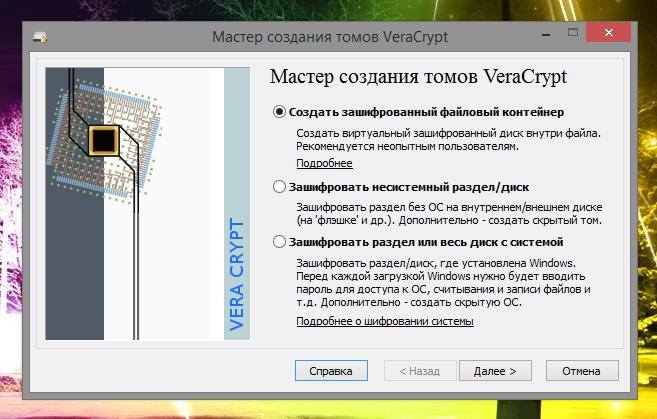

Нажимаем кнопочку «Создать том». Появится другое окошко, где нужно установить первый метод – «Создать зашифрованный файловый контейнер».

Далее нажимаем по строчке «Обычный том VeraCrypt». (Все также, как в TrueCrypt).

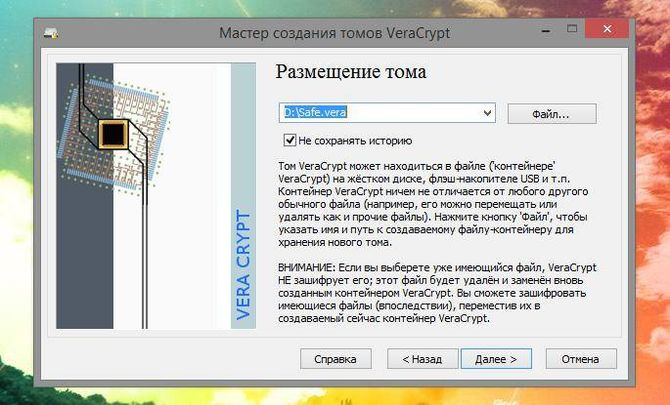

Дальше необходимо найти файл, который станет криптоконтейнером. Жмём «Далее».

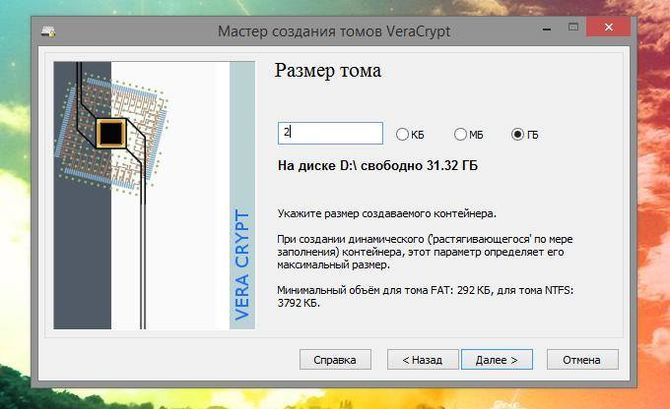

Следующий этап – установка размера диска. Указываем желаемое значение и идем дальше.

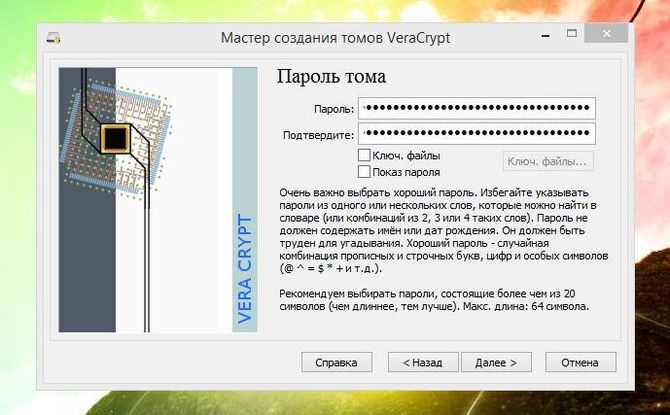

Вот мы подошли к созданию пароля. Комбинацию рекомендуется использовать сложную.

Программы и онлайн-сервисы для создания плакатов, постеров, афиш, метрик и газет на компьютере

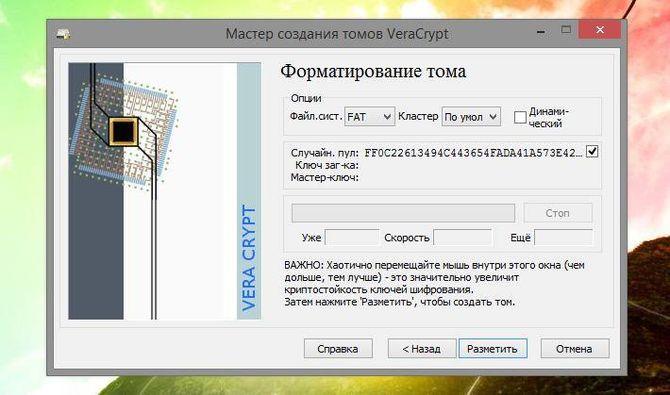

Накопитель обязательно надо отформатировать. В окне указываем файловую систему, а все остальное оставляем по умолчанию.

Когда контейнер будет создан, в главном окошке программы используем любую букву диска, потом жмём по кнопочке «Файл» и выбираем тот файл, который использовался для шифрования. Вводим пароль. Готово.

Шифрование флешки и локальных дисков

Защита внешнего USB-носителя или внешнего жёсткого диска является важным мероприятием. В главном окне VeraCrypt жмём «Создать том» и щелкаем по второму пункту «Зашифровать несистемный диск». Остальные настройки точно такие же, как при создании простого тома.

Запомните, что при шифровании флеш-носителя он будет отформатирован и все данные на нем будут уничтожены.

Шифруем системный диск

Нажимаем на вкладку «Система», щелкаем по опции «Зашифровать системный раздел».

На следующем этапе щелкаем по пункту «Зашифровать весь диск».

При появлении окна «Шифрование защищенной области» выбираем «Нет».

Если у вас одна операционная система на ПК, выбираем пункт «Одиночная загрузка», если более одной – «Мультизагрузка».

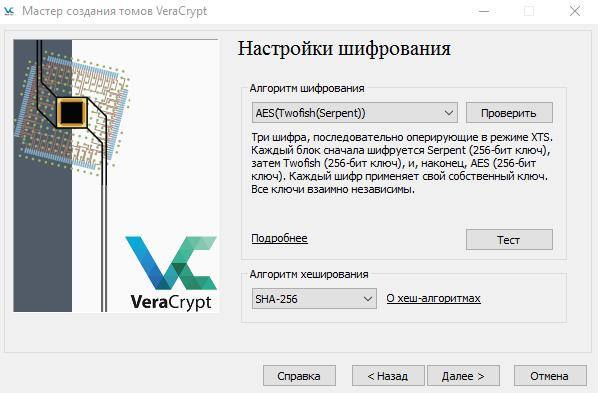

В настройках алгоритма шифрования оставляем параметры как есть.

Указываем пароль на наш системный контейнер.

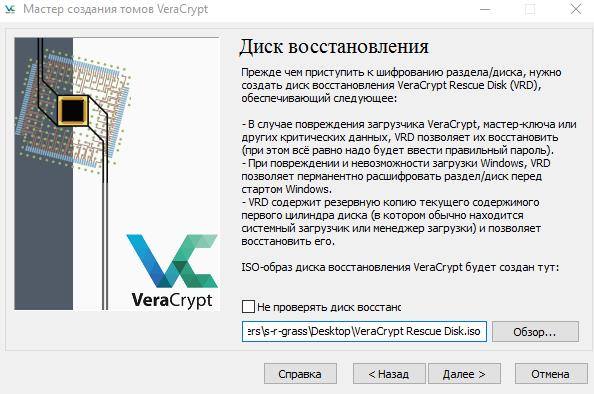

Дальше будет этап создания диска шифрования. Можно сохранить его в любом месте, для этого нажимаем «Обзор» и указываем место.

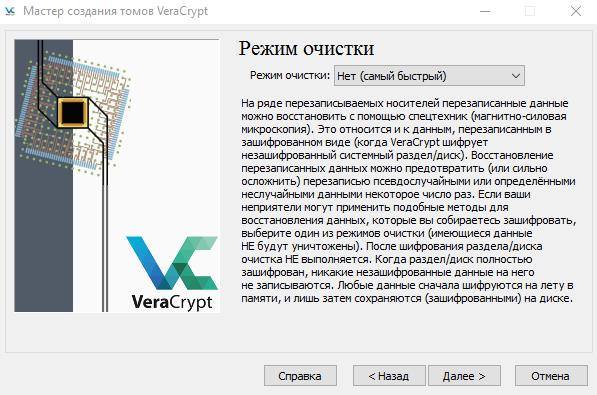

На этапе режима очистки выбираем метод «Нет». Но можно прочитать более подробно в описании и выбрать другой вариант.

Другие настройки не сложные. В основном нужно нажимать кнопку «Далее».

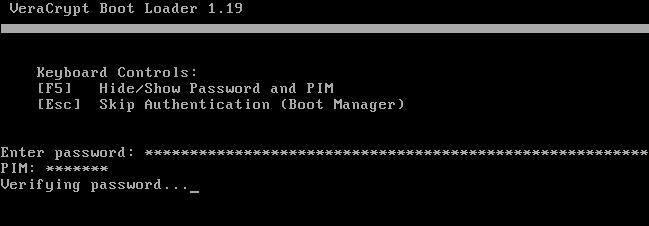

Как только система будет зашифрована, после перезагрузки вы увидите следующее окно.

Скрытый том и операционная система

Когда выбрали параметр «Зашифровать системный раздел», в открывшемся окошке нужно выбрать пункт «Скрытый». Теперь действуем на основе вышесказанных инструкций. Отметим, что параметры практически на 100% идентичны TrueCrypt, поэтому можно ориентироваться на инструкцию к этой шифровальной программе.

Приложение DiskCryptor

DiskCryptor отличается от предыдущих утилит. Во-первых, она работает только под Windows. Также программа позволяет защитить любой диск, раздел и внешний носитель. Программа достаточно надежна, поскольку была создана одним из разработчиков TrueCrypt.

Описание возможностей утилиты:

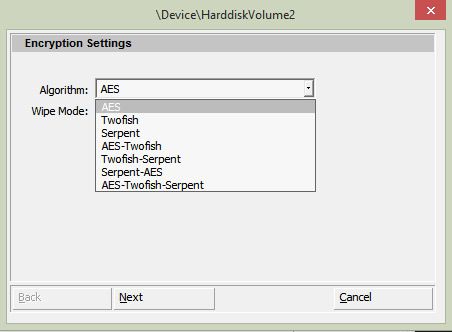

- Алгоритмы AES, Twofish, Serpent + сочетания.

- Поддержка динамических дисков.

- Прозрачное шифрование разделов, любых USB-носителей, CD/DVD дисков.

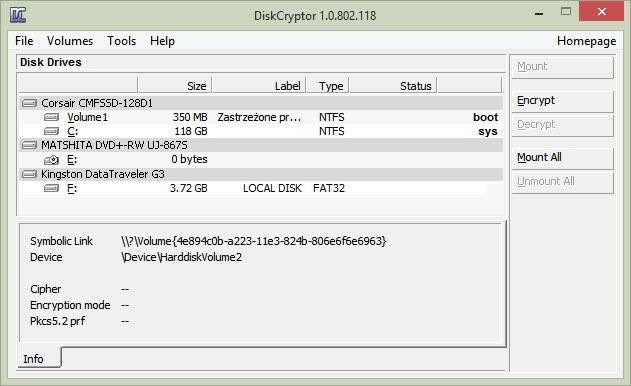

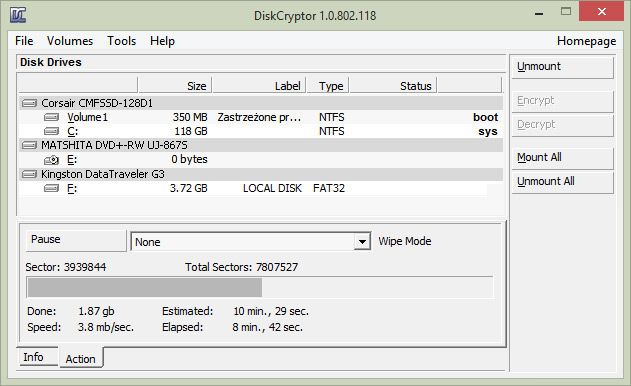

Как зашифровать раздел в DiskCryptor

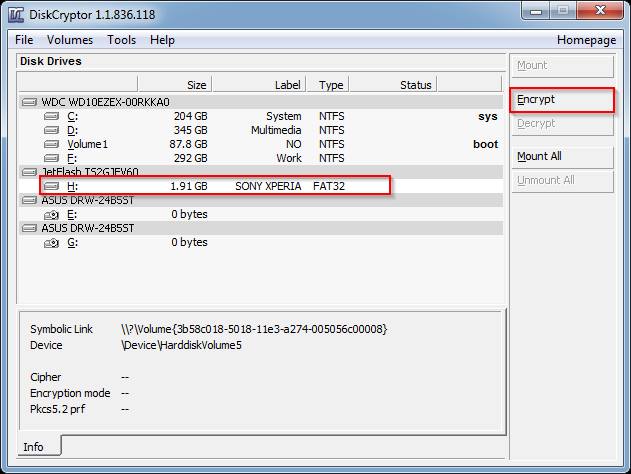

Открываем утилиту и выбираем носитель или флешку, которую необходимо зашифровать. Справа нажимаем по кнопочке «Encrypt».

Откроется окошко с выбором алгоритма шифрования тома жесткого диска. Можно выбрать какой-то один или сразу все. После чего жмём «Next».

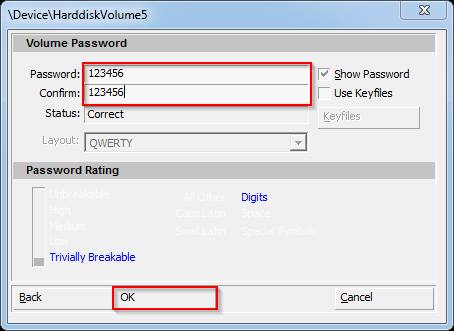

В поле Password и Confirm вводим пароль. Нажимаем ОК.

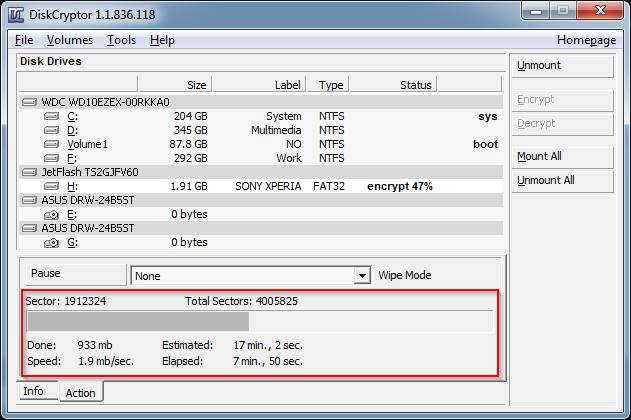

Начнется процесс шифрования, который, в зависимости от размера носителя будет длительным или быстрым.

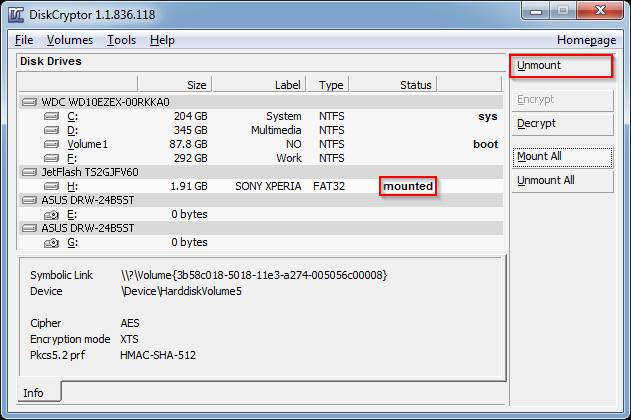

После окончания процедуры в окне рядом с нужным томом должна быть надпись mounted, что значит носитель смонтирован. Чтобы его размонтировать достаточно выбрать диск и нажать справа «Unmount».

Чтобы получить доступ к зашифрованному носителю, достаточно его выбрать и нажать кнопку «Mount». Нужно ввести пароль и нажать ОК.

Для дешифровки раздела необходимо выбрать диск и нажать «Decrypt». Если процедура завершается некорректно – нужно перенести важные файлы на другой диск и отформатировать носитель.

Ссылка по которой можно найти более подробную информацию и скачать программу будет приведена в конце статьи.

Запускаем ярлык DiskCryptor с рабочего стола. В главном окне программы необходимо нажать левой кнопкой мыши по системному разделу и нажать кнопку " Encrypt ". На снимке экрана используется ноутбук с одним разделом, но у некоторых их может быть несколько. Сначала необходимо зашифровать системный раздел, раздел у которого в таблице указано " sys ", тот и является системным. Если разделов несколько и необходимо зашифровать их все, тогда остальные разделы можно таким же образом зашифровать после успешного завершения операций с системным разделом. Также можно просто нажать правой кнопкой по системному разделу и выбрать пункт " Encrypt ".

Открылся мастер шифрования. В первом окне необходимо выбрать алгоритм шифрования и режим очистки. Режим очистки по умолчанию указан "None", что означает без очистки. Если есть риск, что важную информацию на ноутбуке могут попытаться украсть в ближайшее время, тогда обязательно необходимо выбрать режим очистки. Алгоритм можно оставить по умолчанию, или выбрать каскад шифров, например "AES-Twofish-Serpent". Указываем настройки и нажимаем кнопку "Next".

В следующем окне необходимо выбрать настройки загрузчика. Рекомендуется оставить "Install to HDD". Нажимаем "Next".

Теперь нужно указать пароль. Стоит помнить, что в идеале пароль должен быть около 20 символов в длину, и в нем не должно быть слов, имен и фамилий, а так же должны присутствовать символы, цифры и буквы. Указываем пароль и нажимаем "Ок".

Начался процесс шифрования системного раздела ноутбука. В случае с SSD размером 110 гигабайт процесс может продлится около 50 минут, а с обычным жестким диском размером 300 гигабайт может составлять около 3-4 часов.

Шифрование завершено, и в таблице напротив системного раздела можно видеть надпись "mounted", которая означает, что зашифрованный раздел ноутбука подключен.

При перезагрузке компьютера теперь до загрузки операционной системы будет появляться сначала загрузчик DiskCryptor, а только потом операционной системы. Он будет требовать ввести пароль, иначе система не загрузится.

Более полную версию инструкцию, а также ссылку на описание и ссылку на скачивание программы diskcryptor можно найти тут .

DiskCryptor его можно использовать для шифрования как целых дисков, так и отдельных разделов. Мы также можем шифровать USB-устройства, такие как внешние диски, флеш-память, pendrives и т. Д. В случае шифрования дисков с операционными системами необходимо помнить, что на компьютере должен быть режим загрузки Legacy (BIOS), а на системном диске должна быть таблица MBR. Мы не можем зашифровать диск этой программой в комбинации UEFI / GPT.

Мы шифруем диски / разделы с помощью DiskCryptor

После запуска программы появится окно со списком наших дисков и разделов. Выберите раздел в списке, который вы хотите зашифровать, и отметьте его. Раздел не будет выделен в списке, но посмотрите ниже. Мы заметим, что в зависимости от того, какой раздел вы нажмете, содержимое поля «Устройство» изменится.

После выбора раздела нажмите кнопку «Шифровать» справа. Появится новое окно с выбором метода шифрования (Алгоритм) и Wipe Mode.

Для чего нужен режим Wipe? Это предотвращает восстановление удаленных данных специализированными учреждениями, занимающимися этой профессией. Если вы не уверены в функции Wipe, вам не нужно ее использовать, и вы можете установить это поле в положение «Нет».

Мы нажимаем кнопку «Далее». Теперь DiskCryptor попросит вас установить достаточно сильный пароль.

Если в будущем мы хотели бы удалить шифрование, просто выберите диск и используйте параметр «Расшифровать». Мы должны будем ввести пароль и разблокировать диск, а затем дождаться его дешифрования. После этой операции привод можно вернуть на любой компьютер и использовать без пароля.

У каждого человека есть секреты. Личный дневник, пароль от банковского счета в Швейцарии, фотки укреплений вероятного противника, чертежи вечного двигателя, список любовниц, да мало ли что еще. Данные удобно хранить на USB флешке. Она маленькая, дешевая, емкая. Ее легко носить в кармане, просто спрятать или передать другому человеку. Но так же просто флешку потерять.

Задача: мне нужен USB флеш диск вся информация на котором зашифрованна. Когда я вставляю флешку в компьютер – она должна спрашивать пароль и без правильного пароля не расшифровываться. Флешка должна работать автономно, без установки на компьютер какого либо софта.

Берем любой доступный нам флеш диск и приступаем.

Шаг 1.

Качаем TrueCrypt. Сейчас последняя версия – 6.1а. Есть русификация. TrueCrypt – бесплатная программа с открытым кодом для шифрования данных. Работает под Windows, Mac и Linux.

Устанавливаем TrueCrypt на компьютер. Установка TrueCrypt-a нам нужна только для создания флешки. Потом TrueCrypt можно удалить.

Шаг 2.

Подготовим флешку для работы. Для начала стираем оттуда все данные. Теперь запускаем TrueCrypt и выбираем пункт меню Tools --> Traveler Disk Setup…

В появившимся окне указываем букву диска куда смонтирована сейчас флешка и путь к [несуществующему пока] файлу с зашифрованными данными: e:\datafile.tc

Остальные опции рекомендую выставить как на скриншоте.

Нажимаем Create и TrueCrypt запишет на флешку все необходимые служебные файлы.

Шаг 3.

Теперь осталось создать на флешке зашифрованный файл с данными.

В меню TrueCrypt-a выбираем Tools --> Volume Creation Wizard

Указываем путь к тому же файлу, что вводили при создании флешки:

Выбираем алгоритмы шифрования и хэширования по вкусу. Рекомендуется оставить все как есть.

Выбираем размер файла с данными. Поскольку мы хотим чтобы все пространство флешки было зашифрованно, вводим максимально возможное число.

Придумываем и вводим пароль. Будте внимательны! Пароль должен быть длинный и сложный, чтобы его нельзя было сломать брут форсом. Но и запоминающимся. Потому как если забудете – то данные будут утерянны.

Теперь выбираем тип файловой системы и водим мышкой по области окна, чтобы True Crypt смог сгенерировать по настоящему случайное число. Жмем Format.

Через несколько минут на флешке будет создан большой зашифрованный файл.

Если вставить такую флешку в любой компьютер под Windows – появится окошко:

И если пароль введен верно – система смонтирует зашифрованный файл как еще один диск.

Несколько предостережений

Итак мы имеем флешку, которая зашифрованна надежным алгоритмом и готова к работе на любом, даже неподготовленном компьютере. Конечно, идеальной защиты не существует, но теперь потенциальному злоумышленнику потребуется на многие порядки больше времени, средств и опыта, чтобы добраться до ваших данных.

Перед тем как вынуть флешку, не забывайте размонтировать диск через иконку в панели задач.

Имейте в виду, что после редактирования или просмотра ваши секретные данные могут остаться во временных файлах или в файле подкачки операционной системы.

Сам факт использования шифрования не будет секретным. На компьютере могут остаться записи в логах или регистре. Содержимое флешки открыто указывает на применение технологии шифрования. Так что ректо-термальные методы взлома будут самыми эффективными.

Для сокрытия факта шифрования TrueCrypt предлагает технологии зашифрованного диска с двойным дном и со скрытой операционной системой. Но это уже совсем другая история.

Post-scriptum

Спасибо всем участникам обсуждения за интересные вопросы и критику.

- Почему не использовать встроенную в Windows NTFS Encrypted File System, как порекомендовал Backspace?

- Зачем нужно условие автономности флешки, ведь на своем компьютере можно установить TrueCrypt стационарно? А подключая флешку в чужой компьютер мы рискуем поспастся на кейлогеры и прочие закладки.

Самое главное. EFS шифрует только содержимое файлов. Список файлов, структура вложенных папок, их названия, размеры, даты редактирования остаются открытыми. Эта информация может компроментировать вас напрямую, а может являться причиной дальнейшей вашей разработки. Если в вашей папке найдут зашифрованный файл ДвижениеЧерногоНала.xls или ИзнасилованиеТринадцатилетнейДевственницы.avi то от шифрования самого файла вам будет не легче.

Второе. Зашифрованные файлы доступны все время, пока вы залогинены на вашем компьютере. Неважно работаете вы с секретной информацией или играете в сапера. Конечно, под своим логином за комп лучше никого не пускать. Но ситуации бывают разные. Кроме того, работая под виндой, даже на собственном компьютере никогда не знаешь какой процесс шарится у тебя по файловой системе. TrueCrypt обеспечивает простое и понятное управление сессией работы с зашифрованным томом. Смонтировал, поработал, размонтировал. Время доступности данных сокращается на порядки. А с ним и риск.

Ну и наконец про автономность и переносимость на произвольный компьютер. Вставляя флешку в чужой компьютер, мы рискуем и не следует этого делать регулярно. Но, опять же, разные бывают ситуации. Основной компьютер может выйти из строя, быть выброшен на помойку 3 года назад, остаться в другой стране. Конкретный сценарий — представте что вы уехали в командировку и забыли флешку на работе. И вам нужно по телефону обьяснить секретарю как добраться до нужного вам файла. Информация не только должна быть надежно защищена. Она должна быть еще и легко доступна. Все что нужно для доступа к файлам на флешке под TrueCrypt – это компьютер под XP в стандартной конфигурации, пароль и 10 секунд времени. C EFS тоже можно добиться переносимости флешки. Но процедура подключения будет гораздо сложнее. Нужно расшифровывать и импортировать ключ. А в конце сессии – удалять его из системы.

Безусловно, описанный рецепт обладает рядом недостатков и уязвимостей. Но, ИМХО, это наиболее практичный и сбалансированный способ хранить секреты на текущий момент.

DiskCryptor 1.1.8 4 6.118 (09.07.2014)

свободное средство шифрования дисковых разделов

Насколько мне известно - Область жёсткого диска, предназначенная для свопинга, располагается в отдельном файле, который называется файл подкачки, своп-файл (от англ. swap file). Он называется pagefile.sys и по умолчанию создаётся системой в корневом каталоге диска C:

Правда, а как её ломануть, если оно грузится самым первым. Предположим ноутбук попал в руки злоумышленника. незаметно от хозяина.

Создать ему окружение. Т.е. сделать так, чтобы сперва запустилась некая оболочка, снабжённая кей-логгером. А уже под этой оболочкой и пусть стартует. защита. Задача скрасть пассфразу. Интересно, есть-ли какие-то защитные функции от смены железа? Оболочка вероятно, должна быть на дополнительным устройстве. Boot-овом устройстве. Именно оттуда происходит старт системы, запуск кейлоггера, запуск DriveCrypt, а после ввода пассфразы, она записывается м.б. в микросхему BIOS для последующего считывания, а бутовое устройство переписывает BIOS на boot с прежнего устройства (скорее всего диск С. Т.е. дело сделано, вертаем настройки взад. Крадём ещё раз ноутбук, считываем пассфразу из временного хранилища во флэшке BIOS, демонтируем дополнительное устройство и. "постучали в дверь. вам телеграмма". Такой сюжет возможен?"

и вопрос мой такой: как думаете возможно ли осуществить то, что написано в комменте, ну внедрить кейлоггер в железо и тем самым заполуить пароль?

Просто, если учесть, что можно делать вещи, которые указаны ниже в статье, то и в кейлоггер внедренный в железо тоже можно поверить.

Кстати хочу дать всем совет, кто хочет действительно надежно защитить свои данные:

1) Первое - полностью шифруем жесткий диск программой DiskCryptor или SecurStar DriveCrypt Plus Pack или Utimaco SafeGuard Easy или какой-то другой (кто какой проге больше доверяет).

НО! Хочу обратить всех внимание вот на какой момент. Мало только лишь полностью зашифровать свой винт. Ведь может случиться так, что к Вам постучат в дверь типа почтальон или сосед сверху/снизу/сбоку/из подвала и т.п. и Вы откроете и к Вам тут же забегут маски шоу, ну или просто пару ментов и О! Какая радость для них - Ваш компьютер вклечен, к нему есть полный доступ и следовательно делай с ним что хочешь - специалисты тут же начнут собирать доказательства против Вас же и как следствие скоро Вам придется топтать зону.

Видите что произошло в данной ситуации, - да то что Ваша защита в виде шифрования всего содержимого жесткого диска Вас не спасла, т.к. комп был уже включен и к нему был свободный доступ. И не надо смеяться, что это глупая ситуация и что со мной такого не случиться. Как раз таки в 80%-ах случаях так и получается. Другое дело что попадаются либо тупые менты без специалистов либо сами специалисты деградаты и они попадя в помещение где имеется включенный комп подозреваемого выключают! его ну типа потом на работе вклим и посмотрим что там у него есть на жестком диске. Это верх тупизма скажу я Вам и позор таким специалистам и ментам! Ужас! Бедным подозреваем очень повезет если к ним домой завалятся именно такие имбециллы, далекие от всего что связано с компами. Эти дебилы поступают так чтобы провести потом компьютерно-техническую экспертизу (КТЭ) и это их ошибка.

Умный специалист проведет осмотр компьютерной информации (ст.176-177 УПК РФ) на месте. А также заранее запасется квалифицированными понятыми (заметьте не простыми, которые нифига не шарят в компах). Короче просто почитайте книгу Н.Н.Федотова "Форензика - компьютерная криминалистика" и тогда уже будете знать как защитить свою информацию и себя.

Вот и все! Используя DiskCryptor + Lock My PC в связке или любые аналогичные программы Вы тем самым защитите свои данные. Дальше уже все зависит от конкретной ситуации. Если дело серьезное, то Вас могут запросто пытать менты или ФСБ, в зависимости от того, кто будет вести дело. И тогда уже все зависит от субъекта, того, кто знает нужный пароль. Необязательно применять к Вам физическое насилие, в большинстве случаев прокатит и психическое насилие или даже простые безболезненные грамотные тактические приемы следствия и все - дело в шляпе. И даже не обязательно чтобы дело было супер серьезным, чтобы Вас начали пресовать, могут даже из-за мелочи пройтись по Вашим почкам или надеть пакет на голову чтобы Вы немножко перестали дышать. Да - вот так вот могут запросто сделать. А что Вы хотели, мы же не в Америке живем. "Дышите глубже, мы живем в России". Так что отстаивание своих прав, в частности права на тайну частной жизни, гарантированного нам Конституцией РФ, да и вообще любых прав - дело очень тяжелое и порой неблагодарное. Так что боритесь за свои права. Будьте бдительны, предусмотрительны и не зазнавайтесь и тогда Вам нечего опасаться, ведь береженого - Бог бережет!

Подозреваемого в хранении детской порнографии обязали выдать пароль к жесткому диску

Окружной судья Уильям Сешонс обязал подсудимого, обвиняемого в хранении детской порнографии, расшифровать содержимое жесткого диска принадлежащего последнему ноутбука, предоставив тем самым обвинению доступ к хранящимся там файлам. Принятое судьей решение имеет все шансы стать прецедентным и вызвать самые широкие дискуссии по поводу конституционного права человека не оговаривать самого себя и трактовки его применения в цифровую эпоху.

Постановление суда идет вразрез с вынесенным ранее федеральным магистратом заключением о том, что принуждение подозреваемого в совершении уголовного преступления Себастьяна Буше к выдаче пароля к ноутбуку противоречит Пятой поправке к Конституции США, предусматривающей право подсудимых не оговаривать самих себя.

Буше был арестован в конце 2006 года, при въезде в США, после того как на границе с Канадой таможенники обнаружили в его ноутбуке изображения, содержащие детскую порнографию. Правом хранить молчание Буше не воспользовался и признал факт того, что мог загрузить из Интернет детскую порнографию. После этого ноутбук был выключен.

Девять дней спустя власти попытались повторно получить доступ к изображениям, однако во время проведения инспекции обнаружили, что содержимое винчестера зашифровано по протоколу PGP. В связи с этим судья Сешон принял решение о затребовании пароля, приняв во внимание тот факт, что его выдача не является существенным обстоятельством дела, поскольку ранее Буше уже сделал официальное признание представителям таможни.

Читайте также: