Cyborg hawk установка на флешку

Доброе время суток, форумчане!

Решил сделать небольшой гайд о том, как установить Cyborg Hawk на виртуальную машину. начну с того, что CH это дистрибутив линукса, предназначенный для пентестинга. В него входит около 700 предустановленных программ. Давайте начнем!

Нам понадобятся:

1) Виртуальная машина. Будем использовать VMware Workstation (я качал тут )

2) Сам дистрибутив ( тык )

Хорошо. Предположим, что мы все скачали и уже установили машину. Открываем программу и сразу преступаем к делу. Выбираем во вкладке " File " - " New virtual machine "

В открывшемся окне выбираем " Typical (recommended) "

Выбираем расположение нашего скаченного файла и нажимаем " Next "

Ставим настройки как у меня и продолжаем.

В следующем окне выбираем название нашей будущей виртуальной машины и ее РАСПОЛОЖЕНИЕ . Внимание. Машина будет занимать от 25гб, так что убедитесь, что ей хватит места.

Тут выбираем объем (ставим от 25гб) и формат виртуального диска (ставим как у меня). Нажимаем " Next "

В новом окне нажимаем " Customize Hardware " Я поставил 4гб оперативы и во влкадке " Processors " поставил два ядра и по два потока на ядро.

У нас появилась новая виртуальная машина, нажимаем на кнопку " Power on this virtual machine "

Дальше заходим под пользователем " cyborg " и паролем " toor ".

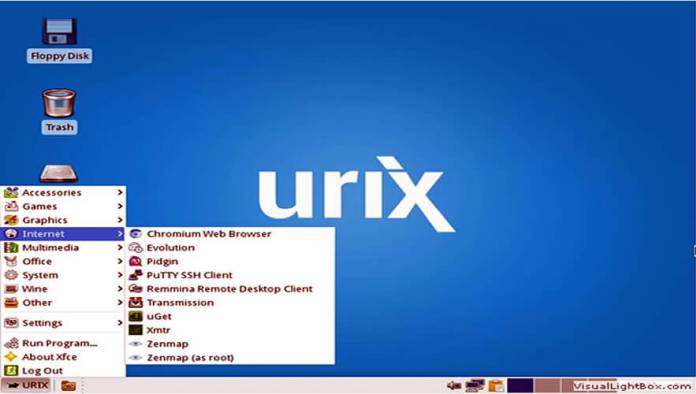

Наша ОС загрузилась, и теперь нам надо открыть файл " Install Cyborg Hawk Linux "

З.Ы.

Открываться может долго

У меня кончились вложения((( Продолжение следует.

sobaga

sobaga

sobaga

Kizzie

Kizzie

Kizzie

Доброе время суток, форумчане!

Решил сделать небольшой гайд о том, как установить Cyborg Hawk на виртуальную машину. начну с того, что CH это дистрибутив линукса, предназначенный для пентестинга. В него входит около 700 предустановленных программ. Давайте начнем!

Нам понадобятся:

1) Виртуальная машина. Будем использовать VMware Workstation (я качал тут )

2) Сам дистрибутив ( тык )

Хорошо. Предположим, что мы все скачали и уже установили машину. Открываем программу и сразу преступаем к делу. Выбираем во вкладке " File " - " New virtual machine "

В открывшемся окне выбираем " Typical (recommended) "

Выбираем расположение нашего скаченного файла и нажимаем " Next "

Ставим настройки как у меня и продолжаем.

В следующем окне выбираем название нашей будущей виртуальной машины и ее РАСПОЛОЖЕНИЕ . Внимание. Машина будет занимать от 25гб, так что убедитесь, что ей хватит места.

Тут выбираем объем (ставим от 25гб) и формат виртуального диска (ставим как у меня). Нажимаем " Next "

В новом окне нажимаем " Customize Hardware " Я поставил 4гб оперативы и во влкадке " Processors " поставил два ядра и по два потока на ядро.

У нас появилась новая виртуальная машина, нажимаем на кнопку " Power on this virtual machine "

Дальше заходим под пользователем " cyborg " и паролем " toor ".

Наша ОС загрузилась, и теперь нам надо открыть файл " Install Cyborg Hawk Linux "

Почти все лучшие операционные системы для взлома основаны на ядре Linux, поэтому любимыми операционными системами хакеров всегда являются Linux.

В этой статье мы перечисляем некоторые операционные системы с открытым исходным кодом для тестирования на проникновение.

1. Kali Linux

Kali Linux поддерживается и финансируется компанией Offensive Security Ltd., которая входит в наш список.

Он был разработан Mati Aharoni и Devon Kearns of Offensive Security посредством переделки BackTrack, их предыдущего дистрибутива forensics Linux на базе Ubuntu.

Kali Linux имеет выделенный проект для совместимости и портирования на определенные Android-устройства под названием Kali Linux NetHunter.

Это первая платформа тестирования проникновения на платформе Open Source для устройств Nexus, созданная в качестве совместного усилия между членами сообщества Kali «BinkyBear» и « Offensive Security ».

Он поддерживает установку беспроводной 802.11 , однонаправленную настройку точки доступа MANA Evil, клавиатуру HID (такие как атаки типа Teensy), а также атаки Bad USB MITM.

Особенности: BackTrack (предшественник Kali) содержал в себе режим, известный как криминалистический режим.

Эта способность была перенесена на Kali.

Этот режим очень популярен по многим причинам, например, у многих пользователей Kali уже есть загрузочный USB-накопитель Kali или CD, и этот вариант упрощает применение Kali к судебной работе.

Тем не менее, есть некоторые изменения в криминалистическом режиме при регулярной работе системы, такие как криминалистический режим, не касаются жесткого диска или места подкачки, а автоматический монтаж отключен.

Поддерживаемые платформы: Kali Linux распространяется в 32- и 64-разрядных средах для использования на хостах на основе набора команд x86 и в качестве образа для архитектуры ARM для использования на компьютере BeagleBoard и на Chromebook от Chromebook от Samsung. Kali Linux уже доступен для BeagleBone Black, HP Chromebook, CubieBoard 2, CuBox, CuBox-i, Raspberry Pi, EfikaMX, Odroid U2, Odroid XU, Odroid XU3, Samsung Chromebook, Utilite Pro, Galaxy Note 10.1 и SS808.

2. BackBox

Окружающая среда BackBox включает полный набор инструментов, необходимых для этического взлома и тестирования безопасности.

Особенности: Он включает в себя некоторые из наиболее часто используемых инструментов безопасности и анализа Linux, направленных на широкое распространение целей, начиная от анализа веб-приложений и заканчивая сетевым анализом, от стресс-тестов до сниффинга, включая оценку уязвимости, компьютерный криминалистический анализ и эксплуатацию.

Часть мощности этого дистрибутива связана с ядром репозитория Launchpad, постоянно обновляемым до последней стабильной версии самых известных и используемых этических инструментов взлома.

Интеграция и разработка новых инструментов в дистрибутиве следует за сообществом с открытым исходным кодом, в частности с критериями Руководства для разработчиков программного обеспечения Debian.

3. Parrot Security OS

Он был построен для проведения тестов на проникновение (компьютерная безопасность), оценки уязвимости и смягчения последствий, компьютерной криминалистики и анонимного серфинга.

Он был разработан командой Frozenbox.

Как Kali Linux Parrot Security OS также является любимой операционной системой хакеров.

4. Live Hacking OS

Он включает в себя встроенный графический интерфейс пользователя GNOME.

С уществует второй вариант, который имеет только командную строку и требует очень небольших требований к оборудованию.

5. DEFT Linux

DEFT означает Digital Evidence and Forensic Toolkit, и это дистрибутив Linux с открытым исходным кодом, созданный на основе программного обеспечения DART (Digital Advanced Response Toolkit) и основанного на операционной системе Ubuntu.

Он был разработан с нуля, чтобы предложить одни из лучших компьютерных криминалистических программ с открытым исходным кодом и средства реагирования на инциденты, которые могут использоваться отдельными лицами, ИТ-аудиторами, следователями, военными и полицией.

6. Samurai Web Testing Framework

Компакт-диск содержит лучшие из открытых источников и бесплатные инструменты, которые сосредоточены на тестировании и атаке веб-сайтов.

При разработке этой среды мы основываем наш выбор инструментов на программах, которые мы используем в нашей практике безопасности.

Мы включили инструменты, используемые на всех четырех этапах веб-теста.

7. Network Security Toolkit

Инструмент Network Security Toolkit (NST) представляет собой Live CD на базе Linux, который предоставляет набор средств безопасности и сетевых средств с открытым исходным кодом для выполнения обычных задач диагностики и мониторинга безопасности и сети.

Дистрибутив может использоваться в качестве средства анализа, проверки и мониторинга сетевой безопасности на серверах, на которых размещаются виртуальные машины.

NST имеет возможности управления пакетами, аналогичные Fedora, и поддерживает собственный репозиторий дополнительных пакетов.

Особенности: Многие задачи, которые могут выполняться в NST, доступны через веб-интерфейс NST WUI.

8. Bugtraq

9. NodeZero

Дистрибутив доступен для скачивания в виде двухэкранного образа Live DVD ISO, который хорошо работает на компьютерах, поддерживающих как 32-разрядные (x86), так и 64-разрядные (x86_64) архитектуры.

Помимо того, что он позволяет вам запускатьлайв систему, загрузочное меню содержит различные расширенные параметры, такие как возможность проведения диагностического теста системной памяти, загрузка с локального диска, запуск программы установки непосредственно, а также загрузка безопасный графический режим, текстовый режим или режим отладки.

Графическая среда рабочего стола NodeZero по умолчанию работает от GNOME, который использует интерфейс GNOME Classic.

Он имеет двухпанельный макет и использует репозитории программного обеспечения Ubuntu по умолчанию.

Имейте в виду, однако, что вы должны сначала войти в лайв сессию с именем пользователя nodezero и без пароля.

С NodeZero у вас будет мгновенный доступ к более чем 300 инструментам тестирования на проникновение, а также набор базовых услуг, которые необходимы для проникновения тестирования.

10. Pentoo

Основанный на Gentoo Linux, Pentoo предоставляется как как 32, так и 64-разрядный устанавливаемый livecd.

Pentoo также доступен в качестве дополнения для существующей установки Gentoo.

Он включает в себя пакетные драйверы wifi с набором пакетов, программное обеспечение для взлома GPGPU и множество инструментов для тестирования проникновения и оценки безопасности.

11. BlackBuntu

В настоящее время он собран с использованием Ubuntu 10.10 и работает с намеком на BackTrack.

12. GnackTrack

Cyborg Hawk — Секьюрити Linux дистрибутив, в состав которого входят утилиты для проведения тестирования на проникновение. Чем данный дистрибутив лучше Kali Linux? Ну хотя-бы тем что в Kali 300 инструментов а в Cyborg Hawk их 700.

Секьюрити дистрибутив Cyborg Hawk

Самое усовершенствованное, мощное и все же красивое распределение тестирования на возможность проникновения когда-либо создано. Выровненный с окончательным набором инструментов для про Нравственных Хакеров и Экспертов по Кибербезопасности.

Упростите безопасность в своей инфраструктуре ИТ с Киборгом. Его реальная сила прибывает из понимания, что тестер требует сильной и эффективной системы, что преимущества от сильного выбора инструментов, интегрированных со стабильной средой Linux.

Это имеет 700 + инструменты, в то время как Кали имеет 300 + и также специальные инструменты для и меню для мобильной безопасности и вредоносного анализа. Также просто сравнить его с Кали, чтобы сделать лучший ОС, чем Кали, мы должны выиграть у него.

Функции дистрибутива Cyborg Hawk:

- Инструментарий эксплуатации: Инструментарий, чтобы протестировать целостность Вашей Инфраструктуры ИТ. Лучшее деяние для лучших результатов.

- Инженерный анализ: Инвертирование базового кода для анализа, идя назад через цикл разработки.

- Судебная экспертиза: Обнаружьте Цифровые доказательства. Исследуйте их и интерпретацию электронных данных для использования в суде, действующем по нормам общего права.

- Стресс-тестирование: Определите сумму напряжения, которое могут перенести Ваш компьютер, сеть, программа или устройство.

- Мобильная Безопасность: Проникните через мобильную безопасность и фиксируйте уязвимости ее. Мобильная Безопасность касается каждой известной платформы для смартфонов.

- Беспроводная Безопасность: Защитите свой беспроводной мир. У киборга есть высокоуровневые инструменты, чтобы протестировать Вашу безопасность.

Разработанный Командой Cybord во главе с Вэйбхэвом Сингхом и Шэноэзом Аламом от Ztrela Knowledge Solutions Pvt. Ltd.

Установка Cyborg Hawk

Установить дистрибутив вы можете по примеру установки дистрибутива Tails.

Логин и пароль по умолчанию:

Также, что немаловажно, дистрибутив распространяется бесплатно.Вышел он на днях, за сутки его скачали уже 900 раз.

CyborgHawk OS – секьюрити-Linux дистрибутив с открытым исходным кодом, в состав которого входит множество полезных утилит, предназначенных для проведения тестирования на защиту от хакерских атак и проникновений, а также для оценки безопасности компьютерных систем методом моделирования атак злоумышленника. [Источник 1] Является одним из самых усовершенствованных, мощных и укомплектованных решений для профессиональных хакеров и экспертов по кибербезопасности.

Содержание

Описание

CYBORG HAWK LINUX – специализированная операционная система, оснащённая прикладным набором программного обеспечения, которое основано на Ubuntu. Данный дистрибутив был разработан командой Cyborg во главе с Вайбхавом Сигнхом и Шахнавазом Аламом под руководством компании Ztrela Knowledge Solutions Pvt. Ltd (см. рисунок 1) для функциональной работы специалистов в сфере кибербезопасности. [Источник 2]

Такие специалисты также известны как пентестеры. [Источник 3] Пентестом, в свою очередь, является метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника. Процесс включает в себя активный анализ системы на наличие потенциальных уязвимостей, которые могут спровоцировать некорректную работу целевой системы, либо полный отказ в обслуживании. Анализ ведется с позиции потенциального атакующего и может включать в себя активное использование уязвимостей системы. Результатом работы является отчет, содержащий в себе все найденные уязвимости системы безопасности, а также указания с рекомендациями по их устранению.

Благодаря привлекательному дизайну операционная система стала стремительно приобретать большую популярность, особенно в профессиональных кругах. Разработчики уверяют пользователей, что Cyborg Hawk является одним из самых мощных продуктов на сегодняшний день. Данный продукт подходит для ИТ-специалистов и не зависит от физических возможностей, доступных специалистам. Разработчики предоставляют более тысячи различных функциональных инструментов, которые делают Cyborg Hawk одной из самых доступных, а также стабильных операционных систем на данный период времени.

Таким образом, в 2014 году весьма интересный и продвинутый продукт начал свое существование в мире хакеров.

Предназначение

Дистрибутив для тестирования на проникновение Cyborg Hawk может использоваться для следующих функциональных возможностей:

- Тестирование пользовательских систем на защиту от хакерских проникновений;

- Обеспечение безопасности сети;

- Оценка безопасности компьютерных систем;

- Цифровой криминалистической деятельности;

- Поиск цифровых доказательств в любых расследованиях путем интерпретации электронных данных;

- Определение степени напряжения, который может выдержать ваш компьютер, сеть, программа или устройство.

Он обладает различными инструментами, которые также подходят для мобильной безопасности Mobile Security (защита и проверка на прочность операционных систем смартфонов, планшетов, КПК или других мобильных устройств), беспроводного тестирования Wireless testing. Целью испытаний на проникновение является оценка возможностей осуществления и прогнозирования экономических потерь в результате успешного осуществления атаки. Испытание на проникновение является частью аудита безопасности. Данная операционная система обладает примерно одной тысячей инструментов. В то время как другие системы имеют лишь немногим более трёхсот инструментов. [Источник 4] Некоторые инструменты будут рассмотрены в данной статье ниже. Возвращаясь к мобильной безопасности, можно сказать о том, что в Cyborg Hawk присутствуют инструменты и специальное меню, предназначенные для обеспечения анализа вредоносных программ.

Характеристики

Мир Linux содержит большое количество ресурсов, что позволяет удовлетворять цели каждого пользователя, подбирая инструменты в соответствии с поставленными функциями и задачами. CyborgHawk является наиболее предпочтительным выбором для профессиональных хакеров и экспертов по кибербезопасности. Наиболее важными являются характеристики и инструменты, рассмотренные ниже:

- Более одной тысячи инструментов тестирования на проникновение;

Для настоящего взлома и тестирования на проникновение существует большое множество утилит. Отдельно нужно сказать о том, что арсенал профессионалов не получится заменить каким-либо одним определённым сканером, соответственно, для полноценного тестирования защищенности необходимо использовать большую совокупность инструментов. [Источник 5]

- Возможность работы в качестве обыкновенной операционной системы со всеми возможностями;

- Exploitation Toolkit;

PRET - Printer Exploitation Toolkit является инструментом, выполненным на языке Python. Данный инструмент был разработан с целью автоматизации большинства вредоносных атак. Он позволяет подключаться к печатающим устройствам через сеть или USB. Как следствие, тестировщикам доступно для использования большое количество разнообразных ошибок и особенностей в PostScript, PJL и PCL, в том числе временных и физических атак отказа в обслуживании, сброс устройства к заводским настройкам по умолчанию, манипуляции с заданиями печати, сохранение, доступ к системной памяти и файлам принтера, а также взлом паролей. [Источник 6] Основная идея Exploitation Toolkit заключается в облегчении обмена данными между конечным пользователем и принтером. Таким образом, после ввода UNIX-подобных команд, PRET переводит его в PostScript, PCL или PJL, отправляет его на принтер, оценивает результат и переводит его обратно в удобном для пользователя формате. PRET предлагает целую кучу команд, используемых для атак на принтеры.

Один из видов тестирования программного обеспечения, которое оценивает надёжность и устойчивость системы в условиях превышения пределов нормального функционирования. Обычно стресс-тестирование лучше обнаруживает устойчивость, доступность и обработку исключений системой под большой нагрузкой, чем то, что считается корректным поведением в нормальных условиях.

- Обратная разработка (от англ. reverse engineering);

В настоящее время термином «обратный инжиниринг» по большей части обозначается процесс получения цифровой 3D-модели реального изделия с использованием автоматизированных систем проектирования. Процесс начинается с 3D-сканирования, при котором форма объекта преобразуется в математический образ в виде облака точек. [Источник 7] Для этого применяются лазерные сканеры, устройства структурированного белого или синего света, координатно-измерительные машины (КИМ) и компьютерная томография.

- Криминалистика, мобильная безопасность, безопасность беспроводных сетей;

- Полная поддержка виртуальных машин.(Версия v1.1); [1]

Необходимость создания репозитория может возникнуть у программного обеспечения, размещённого в открытом доступе в удобно устанавливаемом и обновляемом виде. Такой репозиторий также удобно использовать для локальных сетей, чтобы из большого интернета не скачивать одни и те же пакеты много раз.

- Надёжность и стабильность;

- Поддержка различных беспроводных устройств;

- Хорошо отсортированное меню;

- Патчи (защита) ядра от инъекций;

Патчи - небольшие текстовые документы, содержащие суть изменений между двумя разными версиями исходных текстов. Патчи создаются с помощью программы "diff". Для правильного применения патча следует знать, на основе чего он был создан, и в какую новую версию патч превратит исходные тексты ядра. И то и другое может быть представлено в метаданных файла патча и, возможно, в его названии. [Источник 8] Патч применяется с помощью программы "patch". Эта программа читает файл различий (или патч) и делает изменения в нужных местах исходных текстов. Патчи для ядра Linux генерируются относительно родительского каталога, содержащего исходные тексты ядра. Это означает, что пути к файлам внутри файла патча содержат имя директории исходных текстов ядра, относительно которой этот патч генерировался (или имена некоторых других директорий подобно «a/» или «b/»).

Функциональные возможности

Основным предназначением дистрибутива является тестирование на уязвимость сетей, несанкционированный доступ к компьютерам, различным сайтам, то есть, все,что связано с интернетом и локальными сетями, как проводными, так и беспроводными. Подразумевается,что после выявления всех уязвимостей, следуют работы по их устранению. Для осуществления данных целей применяются следующие средства:

- Возможность одновременного использования нескольких сеансов работы;

Дистрибутив Cyborg Hawk имеет рабочую среду, оснащённую несколькими рабочими столами. Вы сможете легко переключиться с экрана входа в рабочую систему. Сеанс по умолчанию определён GNOME.

- Осуществление настроек вашего компьютера с помощью специального менеджера Compiz;

Compiz представляет собой самостоятельный оконный менеджер, который не имеет возможности использования совместно с другими оконными менеджерами, такими как Openbox, Fluxbox, Enlightenment. Данный инструмент использует для ускорения 3D графики продукт OpenGL (Open Graphics Library) и применяется по умолчанию в дистрибутивах, основанным на Ubuntu. Всё то, что мы можем увидеть на экране монитора в средах Ubuntu: открытие; закрытие; свёртывание окон приложений с применением различных эффектов; взаимодействие окон между собой - всё это делает Compiz. Дополнительными возможностями являются такие функции и эффекты, как:

- Куб рабочего стола (см. рисунок 4);

- Сгорание окон;

- Рисование огнём на рабочем столе;

- Уровень прозрачности активных окон (см. рисунок 5);

- Сворачивание/открытие окон при помощи эффектов "волшебная лампа" и "вязкие окна";

- И др.

- Дизайн и разработка, направленная на профессиональную деятельность;

Операционная система Cyborg Hawk предварительно была настроена для работы в качестве среды веб-пентестинга, о нём было рассказано выше. Разработчики позаботились о присутствии в дистрибутиве множества профессиональных инструментов для многоцелевого использования. Главный экран ОС CyborgHawk показан ниже (См. рисунок 6). Используемые ресурсы отображаются в правом углу экрана. Данная функция является полезной для контроля приложений при одновременном сканировании большой сети.

- Установка дополнительного программного обеспечения;

Cyborg Hawk имеет предустановленный программный центр и Synaptic Package Manager. Управление программным обеспечением позволяет устанавливать дополнительное программное обеспечение из большого арсенала, который остаётся актуальным и полезным, независимо от времени.

- Большое разнообразие сетевого интернет-доступа;

Программное обеспечение Cyborg Hawk включает в себя такие программы, как Firefox, веб-браузер, используемый миллионами людей по всему миру, а также веб-приложения, которые считаются очень популярными. Например, Facebook или Gmail можно закрепить на рабочем столе для быстрого доступа, как и все приложения в любой другой среде компьютера. Доступ в интернет позволяет обмениваться файлами, программным обеспечением и мультимедиа-файлами, отправлять и получать электронную почту, а также общаться с друзьями и семьей. Например, вы можете легко установить такие веб-браузеры, как Chromium и Rekonq.

Читайте также: