Cm0012 что за файл на флешке

Раньше создавал ярлык, указывающий на ДЛЛ-ку C:\Winows\system32\rundll, а содержимое прятал.

Теперь, похоже, модернизировался. Я тыкал на ярлык, файлы и папки появлялись, но находились в дереве каталогов не в корне, а, похоже, на виртуальном диске, уровнем ниже самой флешки.

Я выделял всё содержимое этого виртуального съёмного диска и перетягивал мышью в корень USB-диска. И так несколько раз.

На компьютере был установлен Касперский с просроченной лицензией. Я его удалил. Поставил триал-версию НОД32.

Тот обнаружил вирус. Кажется, червя. Опять перекинул файлы в корень. Но компьютер общественный. И флешки вставляет много людей. Так что вирусов может быть много.

Помощь в написании контрольных, курсовых и дипломных работ здесь

Вирус, создает на флешке ярлык и прячет папки, как вылечить

Вирус, создает на флешке ярлык и прячет папки, как вылечить

Вирус скрывает файлы на флешке и создаёт её ярлык

Добрый день. Помогите, пожалуйста, удалить вирус, который скрывает файлы на флешке, а затем.

Вирус создаёт ярлык на флешке на невидимую системную папку где находятся все файлы

Я пытался сам от него избавиться. удалял все системные файлы в флешке, надеясь что один из них.

Вирус создает ярлыки на флешке вместо папок и скрывает файлы и папки

Пожалуйста помогите излечить комп. замаялса уже. антивирус не лечит. при вставлении флешки на ней в.

Версия базы данных: v2013.12.05.03

Windows XP Service Pack 3 x86 NTFS

Internet Explorer 6.0.2900.5512

Директор :: UCHITELS [администратор]

05.12.2013 13:19:03

MBAM-log-2013-12-05 (13-44-51).txt

Тип сканирования: Полное сканирование (C:\|D:\|F:\|)

Опции сканирования включены: Память | Запуск | Реестр | Файловая система | Эвристика/Дополнительно | Эвристика/Шурикен | PUP | PUM

Опции сканирования отключены: P2P

Просканированные объекты: 209642

Времени прошло: 24 минут , 47 секунд

Обнаруженные процессы в памяти: 0

(Вредоносных программ не обнаружено)

Обнаруженные модули в памяти: 0

(Вредоносных программ не обнаружено)

Обнаруженные ключи в реестре: 0

(Вредоносных программ не обнаружено)

Обнаруженные параметры в реестре: 0

(Вредоносных программ не обнаружено)

Этот служебный файл автоматически создается на флешке и других мобильных накопителях при подключении к телевизорам, которые используют операционную систему, базирующуюся на Unix-платформе (например, Samsung).

Файл текстовый, хотя и не имеет расширения. Внутри вы найдете одну строчку с текстом типа: CM_DEV_ID|987042733. Считается, что в этих цифрах зашифрована информации о времени, на котором пользователь остановил просмотр видеофайла с флешки. Благодаря файлу вы сможете продолжить просмотр при последующем включении видео.

Размер файла — около 20 байт. Файл можно удалять, тем более, что на флешке порой остается старая версия файла, которая ни на что не влияет.

Может ли под этим именем скрываться вирус? Да. Создатели зловредного ПО могут специально спрятать троян под этим именем. Если на флешке имеется только этот файл, включите отображение скрытых и служебных файлов.

Thumbs.db

Этот служебный файл использовался в старых версиях Windows для хранения эксизов изображений при просмотре в режиме «Эскизы страниц». Благодаря этому при повторном обращении к фотографиям и картинкам они открывались быстрее. Раньше подобные файлы создавались в каждой папке, где вы открывали изображения. В Windows 10 эти файлы хранятся в одной папке — СИСТЕМНЫЙ ДИСК\Users\ИМЯ ПОЛЬЗОВАТЕЛЯ\AppData\Local\Microsoft\Windows\Explorer.

В файлах Thumbs.db хрпнчтмч уменьшенные копии изображений популярных форматов: PNG, JPG, BMP, GIF, TIF, PDF и HTML. Каждый файл имеет определенную структуру, которую можно расшифровать с помощью таких программ, как Thumbnail Database Viewer и Thumbcache Viewer, поэтому с флешек такие файлы лучше удалять, если вы не хотите, чтобы эта информация попала к другим людям.

Данный файл имеет атрибут «скрытый». Чтобы его увидеть, включите в Проводнике или файловом менеджере отображение скрытых и служебных файлов. В предыдущих версиях Windows автоматическое создание Thumbs.db можно было отключить. В Windows 10 штатными средствами это сделать не получится.

desktop.ini

Еще один служебный файл, который применялся в старых версиях Windows. В этом файле хранились параметры для отображения папки и ее свойств (вид иконок, имя, свойства доступа и т. п.). Можно удалять.

Autorun.inf

Файл автозапуска, который запускает программу при подключении компакт-диска или флешки к компьютеру (если на ПК не отключен автозапуск). В 2000-е годы вирусописатели часто подменяли этот файл для автозапуска вирусов и троянов. Подобные файлы с флешек лучше удалять, но перед этим посмотрите его содержимое текстовым редактором. Там будет указан путь к запускаемому приложению.

fssort.ini

Этот файл создает менеджер изображений FastStone Image Viewer для автоматического переименования файлов. Файл текстовый, внутри список файлов-изображений, с которыми вы работали. Можно смело удалять.

Сегодня будем разбираться c вирусом, который превращает папки и файлы на флешке в ярлыки. Выясним как удалить данный вирус и при этом сохранить все файлы.

Суть данного вируса заключается в том, что он скрывает содержимое флешки и подменяет его ссылками на исполняемый файл, который умело маскирует с помощью изменения их атрибутов.

Убеждаемся, что папки и файлы целые

Для этого зажимаем Windows + R и вставляем команду «control.exe folders» откроется окно с параметрами папок переходим на вкладку вид и ищем там два параметра:

- Скрывать защищенные системные файлы (рекомендуется) — снимаем галочку

- Показывать скрытые файлы и папки — устанавливаем переключатель.

Теперь ваши папки на флешке будут видны, но они будут прозрачными.

Находим и удаляем вирус через свойства ярлыка

Кликаем правой кнопкой на ярлык «свойства» там нас интересует строка «Объект». Она довольно длинная, но в ней есть путь к вирусу. В моем случае, строка двойного запуска выглядела так:

- «%windir%\system32\cmd.exe /c “start %cd%RECYCLER\6dc09d8d.exe &&%windir%\explorer.exe %cd%support»

Как мы видим сам вирус имеет название 6dc09d8d.exe и находится в папке Recycle на самой флешке. Удаляем данный файл вместе с папкой Recycle.

Удаляем вирус с помощью антивируса

Скачиваем антивирус допустим Dr.Web CureIt! он себя хорошо зарекомендовал. Запускаем антивирус выбираем флешку и ждем пока он найдет и удалит вирусы. Потом нужно вернуть стандартные атрибуты для файлов и папок это можно сделать двумя способами.

Первый меняем атрибуты через командную строку для этого зажимаем Windows +R вставляем CMD нажимаем ENTER. Откроется черное окно командной строки в ней нужно ввести такие команды:

- cd /d f:\ нажать ENTER, где f:\ — это буква вашей флешки ( с помощью данной команды мы переходим на флешку)

- attrib -s -h /d /s нажать ENTER — эта команда сбросит атрибуты и папки станут видимыми.

- Расшифровка атрибутов R - разрешает или запрещает атрибут « Только для чтения » , S - превращает файл или папку в системный, H - скрываем или показываем файлы и папки, D - обработка файлов и каталогов, +/- установка /удаление атрибута

Второй меняем атрибуты через bat файл для этого создаем текстовый файл на флешке записываем в неё следующий текст attrib -s -h /d /s и сохраняем с названием 1.bat и после запускаем его.

Если файлов много, то возможно потребуется несколько минут для выполнения команды. Так же если есть возможность используем Dr.Web LiveDisk

Автономный метод удаления вируса

В блокноте создаем файл и копируем туда ниже перечисленный текс после сохраняем его как avto.bat (скачать готовый файл) кидаем на флешку и запускаем от имени администратора. После запуска компьютер попросит ввести букву, соответствующую вашей флешке, что нужно сделать. После этого он удалить папку RECYCLER, файл автозапуска autorun.inf и вернёт атрибуты папкам, которые стали ярлыками. Вероятнее всего вирус будет удален.

:lable

cls

set /p disk_flash="Vvedite bukvu vashei fleshki: "

cd /D %disk_flash%:

if %errorlevel%==1 goto lable

cls

cd /D %disk_flash%:

del *.lnk /q /f

attrib -s -h -r autorun.*

del autorun.* /F

attrib -h -r -s -a /D /S

rd RECYCLER /q /s

explorer.exe %disk_flash%:

Удаление вируса через реестр

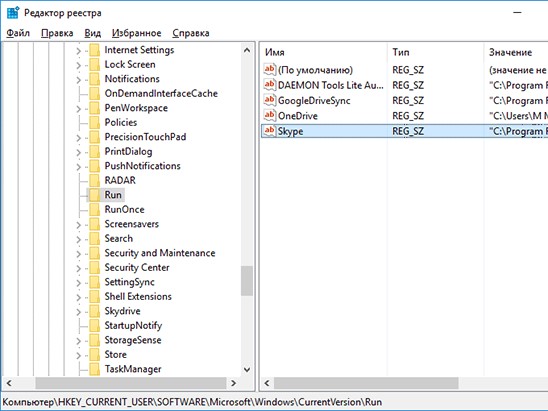

В некоторых случаях вирусы прописывают себя в автозапуск системы. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Проверьте руками следующие ветки реестра на наличие подозрительных записей:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run – эти программы запускаются при загрузке компьютера

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run – программы, автоматически запускаемые при входе текущего пользователя

Удалите все подозрительные записи и незнакомые программы

Удаление вируса вручную

- Во временной папке Temp C:\users\%username%\AppData\Local\Temp ищем файл с необычным расширением .pif и удаляем его (можно воспользоваться поиском).

- Проверяем также папку C:\Users\<<Пользователь>>\Appdata\Roaming\. в ней не должно быть исполняемых файлов с расширение *.EXE и *.BAT. Удаляем все подозрительные файлы.

Восстановление системы

Если вирус недавно появился, то данный способ может помочь.

Нажимаем Windows + R откроется окно выполнить вставляем туда «rstrui.exe» откроется окошко восстановление системы нажимаем далее выбираем нужную точку выставления по дате потом система спросит вы уверены нажимаем «OK» и начнётся процесс выставления системы. После восстановления должно появится окошко о удачно окончании процесса.

На этом, пожалуй, все в большинстве случаев выше перечисленные способы должны удалить вирусные ярлыки, но если они не помогли, то копируем скрытые файлы на компьютер и делаем полное форматирование флешки потом копируем обратно и меняем атрибуты.

Как выглядят ошибки

Давайте покажу как выглядит ошибка. На первом окне форматирования съемного диска, вы увидите "Диск защищен от записи".

Нажав ок, вы увидите еще интересное предупреждение:

Windows не может отформатировать. Проверьте правильность подключения дисковода и диска, убедитесь, что диск не только для чтения, а затем повторите попытку. Дополнительные сведения можно найти в справке, выполнив поиск сведений о файлах только для чтения и о том, как можно изменить

Если открыть оснастку "Управление дисками", то вы обнаружите, что носитель имеет статус "Только для чтения"

Все эти симптомы мы с вами легко излечим.

Почему пишет диск защищен от записи

Давайте рассмотрим самые частые причины, приводящие к поломке USB носителя, как на физическом, так и на логическом уровне:

- Не правильное извлечение носителя из компьютера, на уровне операционной системы Windows. Уверен, что и вы этим грешите, в большинстве случаев пользователю, проще просто вытащить флешку, чем делать правильное ее извлечение,через специальное окно или программу. Как следствие вы увеличиваете вероятность краха файловой системы на ней, NTFS такого не любит.

- Большое количество ошибок на флешке

- Физический износ

- Проблема с драйверами

Убираем диск защищен от записи при форматировании

Когда с причинами все понятно, то давайте приступать к практике. Сразу покажу рабочий метод убирающий блокировку носителя "Только для чтения". В этом вам поможет утилита Formatter SiliconPower.

Утилита полностью portable и не требует установки. Запускаем Formatter SiliconPower.

Перед запуском я вам советую оставить включенной только не рабочую флешкуУ вас появится окно, в котором вам предложат произвести форматирование, соглашаемся и нажимаем "Format"

Вас предупредят, что все данные будут удалены, продолжаем операцию.

Начинается процесс восстановления, ни в коем случае не извлекайте флешку, пока не увидите окно, что все прошло успешно.

Вот так вот выглядит окно, что все выполнено и теперь usb носитель не защищен от записи, и работает в привычном вам режиме.

Убираем защиту от записи с USB в редакторе реестра Windows

Переходите в раздел:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\StorageDevicePoliciesЕсли такого раздела не будет, то вам придется его создать через правый клик и задать ему имя StorageDevicePolicies

Кто лентяй, тот может уже скачать готовый ключ реестра с нужным значением, скачать WriteProtect. При запуске согласитесь с добавлением ключа

В разделе StorageDevicePolicies вам необходимо создать ключ реестра "Параметр QWORD (64 бита)" с именем WriteProtect и дать ему значение 0.

Если ключ WriteProtect уже был у вас в реестре и имел значение 1, то это он запрещал форматирование флешки и писал, что диск защищен от записи, меняем на ноль.

После внесения изменений в реестр, вам необходимо перезагрузить компьютер, иначе настройки не вступят в силу.

Как убрать защиту от записи в командной строке (cmd)

-

.

- В командной строке введите Diskpart и нажмите Enter. Затем введите команду list disk и в списке дисков найдите свою флешку, вам потребуется ее номер. Введите по порядку следующие команды, нажимая Enter после каждой.

- select disk N (где N номер флешки из предыдущего шага)

- attributes disk clear readonly

- exit

Как видите, утилита diskpart отработала, теперь можно проверять результат ее выполнения.

Не форматируется Trancend флешка

Есть еще специфические методы для USB носителей, определенных производителей, так например, для Trancend, есть специальная утилита JetFlash Online Recovery.

Сама утилита очень простая, запускаете ее и нажимаете Start.

Начнется процесс восстановления usb носителя.

Как видите все успешно выполнилось и флешка спокойно открылась.

Резюме

Как видите ошибка с невозможностью прочитать или отформатировать флешку решается очень просто, для этого есть как встроенные утилиты, так и утилиты от производителей, выбираете подходящий для вас способ и ремонтируйте, если есть вопросы, то пишите их в комментариях, я постараюсь на них ответить, всем спасибо.

Полезный совет от пользователя Сергей (Fin)

Сейчас препарировал трупика и обнаружил окисление контактов USB. У радиолюбителей есть спрей такой Contact CLEANER называется, вот им и воспользовался. Контакты блестят, флешка читается, записывается и форматируется. Надеюсь и дальше будет радовать меня своей работоспособностью (хотя это уже под большим вопросом, общий возраст ее около 8 лет).Вам Иван, спасибо за статью и всех благ!

Надеюсь поможет остальным вашим читателям.

PS: кто постирал флешку или уронил в воду — разберите, просушите, затем почистите зубной щеткой со спиртом саму плату с обоих сторон. Должна ожить — сам делал так несколько раз =) Удачи!

Популярные Похожие записи:

103 Responses to Диск защищен от записи, usb не форматируется

Флешка SanDisk Cruzer Glide 3.0 64Gb Попробовал все, не помогает. Флешка видится, инфа целая можно скопировать. Удалять и форматировать не дает.

Добрый день, а вы на сайте производителя не смотрели, нет ли специальных утилит под данные флешки?

Если вы переносили данные из корпоративной сети, то с большой вероятность они были защищены технологией RMS

99% написано зря. Процедура выполняется через diskmgmt.msc вы сами себя оборвали в Управлении дисками

Спасибо за опыт.

Ничего не помогло. флешка как была защищённой так и осталась.

Возможно у вас другая фирма, отличная от той, что у меня была, можете написать, что у вас за производитель?

Помогло, флешка noname ожила, Formatter Silicon Power сработал, спасибо

Рад, что у вас все получилось.

Спасибо. Попробовал использовать утилиту. Сработало на 5 с плюсом!

Большущее спасибо,уже и не знал что делать.Помог файл создания ключа и флешка форматнулась.Еще раз спасибо.

мужики выручайте жена постирала флеху SP Silicon Power 4 гиги,после этого работает,запись не дает,формат не дает!все высше предложенное пробывал!

Спасибо , ну других сайтах методы не помогли , только ваш справился )

Все проверяется на своем опыте, а не просто копипастится текст с других сайтов.

Помогла программа Formatter SiliconPower. Спасибо!

все работает программа Formatter SiliconPower

спасибо за утилиту четко сработала. чкрез командную и реестр нихрена не получалось, а с ней раз и готово

Да утилита хорошая, помогает любую защиту снять с USB

Спасибо все заработало!

Евгений, очень рад!

Большое спасибо за статью! программа Formatter SiliconPower помогла, хотя надежды на восстановление флешки уже не было. еще раз спасибо!

Программа Formatter SiliconPower помогла! Я уже хотела выбрасывать флэшку! Спасибо!

Решено спасибо за статью.

* программой Formatter SiliconPower

Спасибо Formatter SiliconPower РАБОТАЕТ.

Еще раз убедился, что все начинается на уровне физики, спасибо, что поделились опытом.

Вчера на курсах подхватил на флешку вирус, который был немедленно детектирован и удален антивирусом на моем домашнем компе. Однако оказалось, что все папки на флешке стали ярлыками. Какое-то время назад я уже сталкивался с такой проблемой, поэтому знаю первое правило, позволяющее предотвратить заражение вашего компьютера: не в коем случае не пытайтесь открыть ярлыки к папкам! (даже если данные на флешке бесценны, и вы хотите немедленно убедиться в том, что они никуда не пропали). Почему не стоит открывать эти ярлыки? Создатели вируса пошли на такую уловку: в свойствах этих ярлыков прописаны две команды:

- Первая запускает и устанавливает вирус на Ваш ПК

- Вторая открывает интересующую Вас папку

Т.е. пользователь, на компьютере которого не установлен антивирус, не обратив внимание на тот факт, что все каталоги на флешке теперь отображаются в виде ярлыков, может просто не знать, что флешка заражена, т.к. все папки на флешке открываются и информация в них на месте. В некоторых модификациях подобного вируса папки перестают открываться, даже если щелкнуть по ярлыку. В любом случае, не паникуйте, не спешите форматировать USB флешку и читайте внимательно инструкцию ниже. Поймите, каталоги никуда не делись, они как лежали на флешке так и лежат. Просто вирус скрыл все папки на флешке, т.е. им были назначены соответствующие атрибуты (скрытый + архивный). Наша задача: уничтожить вирус и снять эти атрибуты.

Итак, ниже я приведу инструкцию, описывающую что делать, если папки на флеше стали ярлыками

Удаляем исполняемые файлы вируса на USB флешке

Первым делом необходимо избавиться от исполняемых фалов вируса. Это можно сделать с помощью любого антивируса (благо есть куча бесплатных или portable версий, таких как Dr.Web CureIt или Kaspersky Virus Removal Tool), если же его нет – можно попробовать найти и обезвредить вирус вручную. Как же найти файлы вируса, заразившего USB флешку?

- В проводнике Windows включаем отображение скрытых и системных фалов.

- В Windows XP: Пуск-> Мой компьютер->Меню Сервис->Свойства папки->вкладка Вид. На ней снимаем галку у параметра «Скрывать защищенные системные файлы (рекомендуется)» и устанавливаем у «Показывать скрытые файлы и папки».

- В Windows 7 путь немного другой: Пуск->Панель Управления->Оформление и персонализация->Параметры папок->Вкладка Вид. Параметры те же самые.

- Для Windows 8/10 инструкция есть в статье Показать скрытые папки в Windows 8.

В этом примере RECYCLER\e3180321.exe это и есть тот самый вирус. Т.е. файл вируса с именем e3180321.exe находится в папке RECYCLER. Удаляем этот файл, а можно и папку целиком (рекомендую проверить наличие этой папки как на самой зараженной флешке, так и в системных каталогах C:\windows, C:\windows\system32 и в профиле текущего пользователя (о них чуть ниже)).

Так же рекомендую посмотреть исполняемые файлы вируса в следующих каталогах:

- в Windows 7, 8 и 10 — C:\users\имя_пользователя\appdata\roaming\

- в Windows XP — C:\Documents and Settings\имя_пользователя\Local Settings\Application Data\

Если в этих каталогах имеются файлы с расширением «.exe», то скорее всего это и есть исполняемый файл вируса и его можно удалить (на незараженном компьютере в этом каталоге .exe файлов быть не должно).

В некоторых случаях такие вирусы не детектируются антивирусами, т.к. их могут создавать в виде .bat/.cmd/.vbs файлов сценариев, которые в принципе не выполняют никаких деструктивных действия на компьютере. Рекомендуем руками проверить флешку на наличие файлов с такими разрешениями (их код можно посмотреть с помощью любого текстового редактора).

Теперь клик по ярлыку не опасен!

Проверка системы на наличие команд автозапуска вируса

В некоторых случаях вирусы прописывают себя в автозапуск системы. Проверьте руками следующие ветки реестра (regedit.exe) на наличие подозрительных записей:

Удалите все подозрительные записи и незнакомые программ (ничего плохого вы не сделаете, и если даже вы отключите автозагрузку какой-то нужной программы, вы сможете всегда запустить ее вручную после входа в систему).

Другие способы автозапуска программ в системе описаны в статье Управление автозапуском программ в Windows 8.

Восстанавливаем вид каталогов и доступ к папкам

После того, как флешка и компьютер очищена от вирусов, нужно восстановить обычный вид папок и файлов на флешке. В зависимости от модификации вируса (и фантазии «разработчиков») оригинальным папкам могут быть присваивоены системные атрибуты «скрытая» и «системная», либо они могут быть перенесены в некую также скрытую папку, специально созданную вирусом. Просто так эти атрибуты не снять, поэтому придется воспользоваться командами сброса атрибутов через командную строку. Это также можно сделать вручную или с помощью командного файла. Затем оставшиеся ярлыки на папки можно удалить – они нам не нужны

Ручной способ восстановления атрибутов скрытых папок на флешке

В результате все данные на накопителе становятся видимыми.

Скрипт для автоматического снятия атрибутов скрытия с исходных папок и файлов

Можно воспользоваться готовым скриптов, которые выполняет все операции по восстановлению атрибутов файлов автоматически.

С этого сайта скачайте файл clear_attrib.bat (263 байта) (прямая ссылка) и запустите его с правами администратора. Файл содержит следующий код:

:lbl

cls

set /p disk_flash="Enter flash drive: "

cd /D %disk_flash%:

if %errorlevel%==1 goto lbl

cls

cd /D %disk_flash%:

del *.lnk /q /f

attrib -s -h -r autorun.*

del autorun.* /F

attrib -h -r -s -a /D /S

rd RECYCLER /q /s

explorer.exe %disk_flash%:

При запуске программа просит вас указать имя диска флешки (например, F:), а затем сама удаляет все ярлыки, фалы autorun.*, снимает атрибуты скрытия с каталогов, удаляет папку с вирусом RECYCLER и, наконец, показывает содержимое USB флешки в проводнике.

Надеюсь, эта заметка будет полезной. Если у вас встретятся другие модификации вируса, превращающего папки на флешке в ярлыки – описывайте симптомы в комментариях, попытаемся разобраться с проблемой вместе!

Читайте также: