Как по ssh подключиться к принтеру

PuTTY — программа, которая позволяет установить соединение с удаленным сервером или компьютером. Программу можно также применять для реализации следующих целей:

- удаленного администрирования;

- взаимодействия с VPS -серверами.

- работы с Telnet-терминалами;

- настройки маршрутизаторов через RS-232;

Работать рекомендуется через SSH, поскольку он обеспечивает высокий уровень безопасности соединения с другим компьютером. PuTTY поддерживает Telnet, реализующий текстовый интерфейс в терминале (только для отображения текстовой информации в режиме консоли).

Возможности программы

- Сохранение информации и конфигурационных параметров для многократного применения.

- Работа с SSH-ключами.

- Поддержка разных версий SSH-протокола.

- Встроенные клиенты SCP и SFTP, используемые для различных операций с файлами. Возможности первого ограничиваются только функцией копирования.

- Перенаправление портов через протокол SSH.

- Поддержка xterm, ECMA-48 и VT-102.

- Возможность соединения по IPv6.

- Работа с алгоритмами шифрования.

- Аутентификация через ключ, который расположен на удаленной машине.

- Соединение через proxy.

- Использование порта RS-232.

Установка на Windows

Работа с программой

Интерфейс

Пользоваться программой PuTTY удобно, т. к. она имеет понятный интерфейс. Чтобы ее настроить , нужно знать назначение основных ее вкладок.

- Session позволяет задать параметры соединения, чтобы подключиться к серверу (IP-адрес, протокол и порт), а также сохранить настройки для многократного использования.

- Terminal : режим активации или деактивации терминала.

- Window : установка кодировки и изменение интерфейса.

- Connection отвечает за выбор шифрования, аутентификацию без ввода пароля и т. д.

Соединение с удаленным сервером

Принцип подключения не зависит от операционной системы. Это могут быть разные версии Windows (7, 10) или популярные дистрибутивы на основе Linux — Ubuntu, CentOS, Debian.

Подключиться по SSH через PuTTY просто. Для этого нужно следовать приведенной ниже инструкции.

- Ввести IP-адрес или имя хоста, к которому необходимо подключиться.

- Указать порт (по умолчанию везде 22).

- Выбрать тип соединения SSH.

- Ввести название подключения и сохранить его, нажав кнопку «Save».

- Активировать соединение, нажав на «Open».

- Указать данные для авторизации (логин и пароль).

После этого работа с терминалом осуществляется, как на локальном компьютере. Чтобы узнать информацию о версии Ubuntu, нужно ввести команду:

Для удобства можно создать жесткую ссылку (ярлык) на программу для быстрого запуска.

Использование SSH-ключей

Чтобы постоянно не вводить данные авторизации для соединения с удаленным сервером, нужно установить ключ SSH -типа.

Для примера, продемонстрируем ниже, как подключиться через PuTTY , установленного в Windows 10, при помощи SSH-ключа к серверу на Ubuntu.

Шаг №1

Для начала, нужно выполнить ряд действий на компьютере с ОС Windows.

Шаг №2

Далее необходимо перенести SSH-ключ на сервер Ubuntu, выполнив перечисленные ниже действия.

Шаг №3

Возвращаемся к программе PuTTY на Windows 10.

Работа с файлами

Программа позволяет делать операции с файлами. Чтобы закачать файл на сервер , находящийся под управлением Linux Ubuntu (с компьютера на ОС Windows), нужно действовать по приведенной ниже инструкции.

- Сохранить тестовый файл « mydoc.txt » на диске C:\ вместе с исполняемым файлом для безопасного копирования — pscp.exe.

- Открыть командную строку Windows: « Win+R → cmd → Enter ».

- Зайти в папку с программой pscp.exe, для чего ввести команду : « cd /d c:\Putty\pscp.exe » * , где « c:\Putty\ » — путь к файлу pscp.exe.

* Путь к файлу «c:\Putty\pscp.exe» приведен в качестве примера. - Далее можно приступать непосредственно к работе с файлом. Например, п ередать файл « mydoc.txt » на сервер « 192.241.7.16 » * со стандартным портом и пользователем Ubuntu74 в папку « root » можно командой:

* IP-адрес «192.241.7.16» приведен только в качестве примера.

Если для соединения используется нестандартный порт (например, 25), то команда примет вид:

Чтобы объединить файлы , нужно их загрузить на удаленную машину, а затем выполнить команду « sudo cat mydoc1.txt mydoc2.txt > mydoc.txt ».

Распространенные ошибки

Проблемы с аутентификацией

Если соединение с удаленным сервером происходит при помощи SSH-ключа, то PuTTY выдаст в диалоговом окне такие строки:

Permission denied (publickey).

PuTTY Error output

Причины ошибки

Ошибка « Access denied » связана с некорректной аутентификацией на основе ключей. Вызвать ее может отсутствие соответствующих прав доступа к файлам или невозможность подтвердить права владельца.

Как решить

- Проверить параметры аутентификации (логин и пароль).

- Проверить наличие и правильность имени SSH-ключа в PuTTY.

- Выполнить проверку содержимого кода SSH-ключа в « authorized_keys ».

Если ни один из вариантов не дал положительного результата, то нужно воспользоваться альтернативным графическим клиентом WinSCP . С его помощью нужно реализовать описанную ниже последовательность действий.

- Перейти в папку « /etc/ssh/ », а затем открыть файл « sshd_config ».

- Далее необходимо найти строки « PasswordAuthentication: YES » и « PermiRootLogin: NO ». Значения переменных требуется поменять на противоположные значения, т. е. « PasswordAuthentication: NO » и « PermiRootLogin: YES ».

- После сохранения изменений необходимо перезапустить PuTTY и соединиться с удаленным сервером.

Подробнее о том, как создать удаленное соединение для разных дистрибутивов Linux, можно узнать из отдельных руководств:

Ошибка подключения

Причины ошибки

- Отсутствие сетевого подключения.

- Неверно указан IP-адрес.

- Порт не поддерживается или его значение задано неверно.

- Блокировка исходящего подключения антивирусом или брандмауэром.

Как решить

SSH - это основной протокол для удаленного управления серверами на базе операционной системы Linux. Все действия при подключении к SSH выполняются в командной строке, но при достаточном уровне знаний и привилегий в системе там можно сделать практически все что угодно, в отличие от того же FTP где можно только передавать и редактировать файлы.

Если вы покупаете VPS сервер или продвинутый хостинг, обычно в письме вместе с другими данными авторизации есть данные доступа по SSH. В этой статье мы рассмотрим как подключиться по SSH к серверу из Linux или Windows.

Что такое SSH?

Поскольку эта статья рассчитана именно на новичков, то перед тем, как перейти дальше давайте подробнее разберемся что из себя представляет SSH. Исторически так сложилось что на большинстве серверов используется операционная система Linux, во многом этому посодействовала ее бесплатность. Графический интерфейс на серверах Linux не используется для экономии ресурсов, поэтому единственным способом администрирования сервера остается командная строка.

Но это не является недостатком, потому что в командной строке Linux можно сделать больше чем графическом интерфейсе. Протокол SSH позволяет вам выполнять команды в удаленной системе так, как будто вы это делаете в своей системе. Вам доступен буфер обмена, вы вводите команды и можете использовать их вывод. Недоступны разве что файлы из вашей файловой системы. Например, когда вы подключитесь к серверу по SSH из Ubuntu, то все будет выглядеть так, как будто вы открыли терминал в своей системе.

Как подключиться по SSH

Для подключения по SSH нам необходимо знать такие данные:

- ip адрес сервера, к которому мы собираемся подключится;

- порт, на котором ожидает подключения SSH сервер, по умолчанию используется 22, но в целях безопасности порт подключения ssh часто изменяют;

- имя и пароль пользователя на удаленном сервере.

Больше ничего не нужно, обычно эти данные присылают в письме вместе с описанием VPS. Теперь перейдем к практике.

1. Подключение через SSH в Linux

В Linux подключение по SSH выполняется с помощью утилиты ssh. Мы более подробно рассматривали работу с ней в статье как пользоваться ssh. Для подключения к удаленному компьютеру ее синтаксис будет выглядеть следующим образом:

$ ssh имя_пользователя @ айпи_адрес

Это самый простой вариант, если вам также нужно задать порт, используйте опцию -p:

$ ssh имя_пользователя @ айпи_адрес -p порт

Чтобы выполнить подключение по SSH Linux нажмите Ctrl+Alt+T для открытия терминала и наберите команду, заменив нужные значения:

Или, с нестандартным портом:

ssh [email protected] -p 2223

Если ip_адрес и порт правильные, то на следующем шаге программа попросит у вас ввести пароль:

Если пытаетесь подключится через SSH к этому серверу первый раз, то утилита также попросит подтвердить добавление нового устройства в свой список известных устройств, здесь нужно набрать yes и нажать Enter:

Теперь вы подключены, и все вводимые далее команды будут выполнены на удаленном сервере:

Если же произошла ошибка и IP адрес или порт введены неверно, то вы получите ошибку Connection Refused:

Просто убедитесь что порт введен верно. Если это ваш сервер, то, возможно на нем еще нужно разрешить подключение SSH в брандмауэре. В Ubuntu/Debian для этого на удаленном сервере выполните:

sudo ufw allow 22/tcp

А в CentOS/Fedora:

firewall-cmd --permanent --zone=public --add-port=22/tcp

Если вы используете другой порт для SSH, то замените 22 на свой порт. Для удобства подключения по SSH в дальнейшем можно настроить авторизацию по ключу ssh, чтобы не вводить каждый раз пароль.

Теперь вы знаете как подключиться по ssh linux и решить проблемы с подключением. А теперь перейдем к Windows.

2. Подключение через SSH в Windows

Раньше подключение по SSH из Windows выполнялось только с помощью сторонних утилит, например PuTTY. Но в Windows 10 был добавлен встроенный OpenSSH клиент и работает он точно так же, как и в Linux. По умолчанию этот компонент не активирован. Для его установки откройте Параметры -> Приложения:

Затем выберите Управление дополнительными компонентами:

Здесь нажмите добавить новый компонент и в открывлемся меню выберите OpenSSH Client и нажмите Устанвоить:

Дальше вернитесь назад и дождитесь завершения установки. После того, как SSH клиент будет установлен нужно обязательно перезагрузить компьютер.

После перезагрузки нажмите Win+R чтобы открыть окно запуска команд и наберите в нем cmd:

Далее нажмите Enter. Перед вами откроется командная строка Windows. Здесь можно использовать утилиту ssh. Синтаксис у нее абсолютно такой же, как и для Linux:

ssh имя_пользователя @ айпи_адрес -p порт

Например, такой командой можно подключится по SSH к Raspberry Pi, который находится в вашей локальной сети по адресу 192.168.1.5:

Утилита предложит добавить устройство в список известных:

Затем предложит ввести пароль:

Все следующие команды будут выполняться уже на Raspberry Pi или другой удаленной машине, к которой вы подключились.

Теперь подключиться к серверу по ssh из этой операционной системы также просто как и из Linux.

Выводы

В этой статье мы рассмотрели как выполняется подключение к серверу по SSH из Linux или Windows. Как видите, это очень просто. А дальше, для работы с удаленным сервером вам понадобятся команды терминала Linux.

Нет похожих записей

Статья распространяется под лицензией Creative Commons ShareAlike 4.0 при копировании материала ссылка на источник обязательна.

Данная статья посвящена клиенту и серверу защищенного терминала (secure shell) в РЕД ОС, их настройке и использованию. SSH — это специальный сетевой протокол, позволяющий получать удаленный доступ к компьютеру с большой степенью безопасности соединения.

Описание принципов работы и используемых приложений

В основном, SSH реализован в виде двух приложений — SSH-сервера и SSH-клиента. При подключении клиент проходит процедуру авторизации у сервера и между ними устанавливается зашифрованное соединение. OpenSSH-сервер может работать как с протоколом ssh1, так и с протоколом ssh2. В настоящее время протокол ssh1 считается небезопасным, поэтому его использование крайне не рекомендуется. В этой статье мы не будем останавливаться на технических деталях работы протокола, так как основная цель руководства — описание его настройки и использования.

Установка

Настройка сервера

Для его остановки и запуска используйте команды:

Основной файл конфигурации SSH-сервера — файл /etc/ssh/sshd_config, доступный для чтения или редактирования только суперпользователю. После каждого изменения этого файла необходимо перезапустить ssh-сервер для применения таких изменений командой:

Рекомендуемые параметры безопасности

Сам по себе, неправильно настроенный SSH-сервер — огромная уязвимость в безопасности системы, т. к. у потенциального злоумышленника есть возможность получить практически неограниченный доступ к системе. Помимо этого, у sshd есть много дополнительных полезных опций, которые желательно включить для повышения удобства работы и безопасности.

Эти три параметра определяют, на каких портах и адресах ваш сервер будет ждать входящие соединения. Во-первых, имеет смысл по возможности ограничить семейство обрабатываемых адресов реально используемыми, т. е. если вы используете только IPv4 — отключите IРv6, и наоборот. Сделать это можно при помощи параметра AddressFamily, например (для разрешения IPv4 и запрета IPv6):

Во-вторых, если ваш ssh-сервер имеет выход в интернет, либо находится в незащищённой сети, желательно сменить стандартный порт (22), на котором слушает sshd. Это связано с тем, что многочисленные сетевые сканеры постоянно пытаются соединиться с 22-м портом и, как минимум, получить доступ путем перебора логинов/паролей из своей базы. Даже если у вас и отключена парольная аутентификация — эти попытки сильно засоряют журналы и (в большом количестве) могут негативно повлиять на скорость работы ssh-сервера. Если же вы по какой-либо причине не желаете изменить стандартный порт, вы можете использовать различные внешние утилиты для борьбы брутфорсерами, например fail2ban.

Задать порт можно как абсолютным значением для всех интерфейсов при помощи директивы Port, так и конкретным значением для каждого интерфейса, при помощи директивы ListenAddress. Например:

После того, как был задан порт, в любой из приведённых выше опций, необходимо предупредить систему безопасности операционной системы о внесённых изменениях. Если этого не сделать, то, при попытке перезапуска ssh-сервера, SELinux заблокирует его работу. Для этого используем команду:

Если задан порт, отличный от стандартного, строка подключения будет иметь вид:

Максимальное число попыток аутентификации

Прописывается в файле /etc/ssh/sshd_config и указывает максимальное число попыток аутентификации, разрешенное для одного соединения. Как только число неудачных попыток превысит половину заданного значения, все последующие попытки будут заноситься в журнал. При достижении максимума сеанс аутентификации разрывается.

Время ожидания регистрации пользователя в системе

Как и предыдущий параметр, указывается в файле настройки ssh-сервера. Он задаёт время ожидания регистрации пользователя в системе. Если пользователь не успел войти в систему в течение отведенного данной директивой времени, сеанс обрывается.

Списки пользователей sshd

В файле настроек /etc/ssh/sshd_config может быть прописан список пользователей, разделённых пробелом, которым можно пользоваться sshd. По умолчанию — не указан = разрешено всем. Т.е. если указан хотя бы один пользователь, ssh доступ к серверу доступен только для него.

Запрещение удаленного доступа для суперпользователя

Учетная запись root часто является целью хакеров. Доступ к учетной записи через root по протоколу SSH на сервере Linux, который работает в сети или в Интернете, может представлять серьезную угрозу безопасности.

По умолчанию root-доступ по паролю разрешён. Если есть пользователь, который имеет возможность решать все административные задачи через sudo, то рекомендуется совсем отключить root-доступ по ssh. Отключить эту опцию можно так:

Парольная аутентификация

Разрешенная по умолчанию парольная аутентификация является практически самым примитивным способом авторизации в sshd. С одной стороны, это упрощает конфигурацию и подключение новых пользователей (пользователю достаточно знать свой системный логин/пароль), с другой стороны пароль всегда можно подобрать, а пользователи часто пренебрегают созданием сложных и длинных паролей. Специальные боты постоянно сканируют доступные из интернета ssh-сервера и пытаются авторизоваться на них путем перебора логинов/паролей из своей базы. Настоятельно не рекомендуется использовать парольную аутентификацию. Отключить ее можно так:

Если по каким-либо причинам вам все-таки хочется использовать парольную аутентификацию — позаботьтесь о том, чтобы никто не мог авторизоваться с пустым паролем. Для этого задайте директиву PermitEmptyPasswords:

Аутентификация на основе SSH2 RSA-ключей

Наиболее предпочтительным способом авторизации является аутентификация на основе SSH2 RSA-ключей. При таком способе пользователь генерирует на своей стороне пару ключей, из которой один ключ является секретным, а другой публичным. Публичный ключ копируется на сервер и служит для проверки идентичности пользователя. Более подробно про создание пары ключей и способы размещения их на сервере см. в описании SSH-клиента. Включить аутентификацию по публичному ключу можно так:

Сервер должен знать, где ему следует искать публичный ключ пользователя. Для этого применяется специальный файл authorized_keys.

Можно указать как один общий файл с ключами, так и по файлу на каждого пользователя. Последний способ является более удобным и безопасным, т. к. можно, во-первых, указывать разные комбинации ключей для каждого пользователя, а во-вторых, ограничить доступ к публичному ключу пользователя. Задать файл с ключами можно при помощи директивы AuthorizedKeysFile:

для схемы с общим файлом, или

для схемы пользователь — файл.

По умолчанию SSH-клиент ищет ключи в файле .ssh/authorized_keys, т. е. по схеме пользователь-файл.

Настройка SSH-клиента

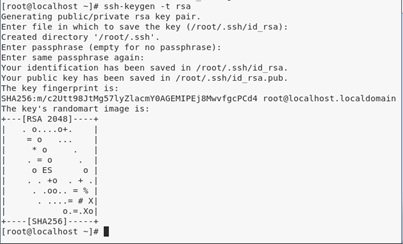

Наиболее безопасным считается вход по ключу, и в большинстве случаев на стороне сервера такая возможность включена, так что для её использования никаких прав суперпользователя не требуется. На клиентской машине генерируем ключ:

Получаем предложение ввести пароль для защиты файла ключа (оказывается полезным при попадании файла в чужие руки). Если мы собираемся по SSH выполнять скрипты, то оставляем пароль пустым. Передаём публичный ключ на сервер командой:

Всё, можно заходить:

Когда ssh работает на нестандартном порту:

Если возникает ошибка, попробуйте взять параметры в кавычки:

Завершающий этап настройки: отключение парольной аутентификации на сервере, см. «Парольная аутентификация».

SSH aliases

При использовании нескольких серверов с различными параметрами доступа (нестандартный порт, длинное имя хоста, логин отличный от локального, и т.п.) приходится каждый раз вводить настройки подключения заново. Чтобы облегчить этот процесс, можно использовать псевдонимы — aliases.

Настройки хранятся в

/.ssh/config для одного пользователя и в /etc/ssh/ssh_config глобально для всех пользователей.

Открываем с помощью текстового редактора нужный нам файл настроек (для одного пользователя или глобальный) и добавляем следующие строки:

- Host — алиас (псевдоним) для удаленного сервера;

- HostName — IP-адрес или доменное имя (если работает DNS) удаленного сервера;

- User — имя пользователя для соединения по SSH;

- Port — порт SSH на удаленном сервере.

Таким образом может быть описано множество серверов.

После этого можно подключаться к серверу командой

В sshd по умолчанию встроен SFTP-сервер. Протокол SFTP (SSH File Transfer Protocol) — SSH-протокол для передачи файлов. Он предназначен для копирования и выполнения других операций с файлами поверх надёжного и безопасного соединения. Как правило, в качестве базового протокола, обеспечивающего соединение, и используется протокол SSH2. Для того чтобы включить поддержку SFTP, добавьте в sshd_config строку:

По умолчанию поддержка SFTP включена.

Монтирование удаленной директории с помощью sshfs

При постоянном использовании ресурсов ssh-сервера, для удобства возможно монтирование удаленного каталога в локальную директорию.

Директория, в которую производится монтирование, должна быть предварительно создана:

Запуск графических приложений через SSH (X11Forwarding)

В файле конфигурации /etc/ssh/sshd_config прописываем:

В файле конфигурации /etc/ssh/ssh_config прописываем:

После того, как настройка закончена, заходим на удаленный хост и потом запускаем приложение, например, текстовый редактор pluma:

Чтобы сразу запустить приложение pluma:

Пример.

Создаваемый файл будет сохранён на удалённой машине.

Копирование файлов SCP

С помощью этой консольной утилиты можно перемещать фалы между удалённой и локальной системой.

Копирование файла на удалённую машину:

Копирование файла на локальную машину с удалённой:

При копировании файлов нужно учитывать, что если на удалённой машине уже существует файл с таким же именем, то после выполнения команды он будет перезаписан.

Пример.

Копирование на удалённую машину:

Копирование из удалённой системы в локальную:

Подключение через MC (Midnight Commander)

Midnight Commander (MC) — это визуальный файловый менеджер. Это программа, которая позволяет вам копировать, перемещать и удалять файлы и директории, производить поиск файлов и запускать на выполнение команды оболочки.

Также Midnight Commander позволяет подключиться к ssh-серверу.

Для запуска программы в консоли вводим:

После чего, клавишей F9 активируем верхнее меню. В нём выбираем панель, левую или правую, в которой будет произведено подключение к ssh-серверу. В выпадающем меню выбираем пункт «SFTP-соединение».

После этого в появившейся строке вводим адрес сервера в формате user@server, и пароль, если аутентификация происходит не по ключу. В результате получим удобный и наглядный вариант для работы с файлами на сервере и возможностью производить копирование файлов как на сервер, так и с него на локальную систему.

Диагностика проблем подключения

Для анализа лога подключения используется команда:

Для анализа конфигурационных файлов ssh-клиента и сервера, вам может понадобиться подробное описание параметров, значений и т. п. Для этого используйте команды вывода справки:

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Слово SSH — это сокращение от Secure SHell (англ. безопасная оболочка).

Необходимость в подключении через SSH возникает тогда, когда у устройства нет графического интерфейса для настройки или есть потребность тонкой настройки.

Давайте разберем на простой аналогии, что я имею в виду. Допустим, вам необходимо записаться на прием к врачу-невропатологу. Но ваша замечательная больница не предоставила такой возможности на своём сайте. Тогда вы по старинке идете на маршрутку, покупаете билет (или едете по проездному), доезжаете до больнички, приходите в регистратуру, берете папочку для записей к врачу и записываетесь на тот день, который вам нужен.

Да долго и сложнее чем записаться через сайт, но других вариантов ведь нет?

Как подключиться по SSH ?

На большинстве форумов, когда требуется подключиться к чему-либо через SSH, упоминается программа PuTTY. Но она есть только для Windows. Поэтому мы рассмотрим работу с приложением Termius, так как оно кроссплатформенное и работает в том числе и на мобильных устройствах.

PuTTY - это клиент SSH и telnet, изначально разработанный Саймоном Тэтхэмом для платформы Windows. PuTTY - это программное обеспечение с открытым исходным кодом, которое разработано и поддерживается группой добровольцев.

Termius — это SSH клиент, то есть программа, которая позволяет осуществлять удалённое подключение на любой сервер, который поддерживает такой протокол. Преимущество этой программы заключается в его кроссплатформенности, то есть она может использоваться на всех популярных платформах.

Посмотрим, для каких платформ подходит Termius

Преимущества данной программы заключается в том, что, если вы авторизуетесь в приложении и внесете все подключения в аккаунт, то ваши данные будут храниться в облаке и к ним будет доступ с любого устройства, где вы авторизуетесь под своей учетной записью.

Синхронизация настроек в облако доступна только по подписке.

Выбор продукта оставлю на Вас, дорогой читатель, но в данной статье я буду использовать Termius.

После запуска приложения, регистрации и авторизации мы увидим рабочую область приложения, выглядит она примерно вот так (регистрироваться и авторизоваться не обязательно, без этого тоже все работает):

Сейчас рассмотрим работу программы Termius на всех операционных системах.

Рассмотрим работу программы на следующих операционных системах Mac OS X, Windows, iOS и Android. Какую операционную систему Вы будете использовать, решать только Вам.

Mac OS X

Для начала нам нужно перейти на сайт производителя программы и скачать версию для Mac OS X.

Переносим приложение на наш ПК и запускаем.

Теперь нам нужно создать новое подключение.

Нам потребуется заполнить следующие строки:

- Label - имя подключения

- Address - ip нашей малинки, который мы узнали ранее.

- Username - имя пользователя (в нашем случае pi)

- Password - пароль. По умолчанию raspberry, но если вы используете сборку одного из автора с нашего портала, то внимательно прочитайте описание к сборке.

- После этого нажимаем SAVE.

На картинке показано, как это примерно должно выглядеть.

После этого выбираем наше вновь созданное подключение и кликаем мышкой 2 раза для подключения. Выйдет диалоговое окно с просьбой подтвердить подключение, нажимаем YES и вот мы подключились.

На этом настройка программы и подключение по SSH к Raspberry Pi на Mac OS X закончены, переходим к рассмотрению подключения на Windows.

Windows

Для подключения по SSH на операционной системе Windows, нам требуется установить программу с сайта производителя.

После скачивания установочного файла запускаем его и ждем немного времени и после этого у нас запустится программа.

После запуска программы мы увидим окно авторизации.

Нажимаем Create a free Account и создаем бесплатный аккаунт, проходим авторизацию.

Переходим в раздел Hosts и нажимаем кнопку New Host

Нам потребуется заполнить следующие строки:

- Label - имя подключения

- Address - ip нашей малинки, который мы узнали ранее.

- Переключатель SSH в положение ВКЛ

- Username - имя пользователя (в нашем случае pi)

- Password - пароль. По умолчанию raspberry, но если вы используете сборку одного из автора с нашего портала, то внимательно прочитайте описание к сборке.

- После этого нажимаем SAVE.

На картинке показано как это примерно должно выглядеть.

После этого выбираем наше вновь созданное подключение и кликаем мышкой 2 раза для подключения.

Выйдет диалоговое окно с просьбой подтвердить подключение, нажимаем YES и вот мы подключились

На этом настройка программы и подключение по SSH к Raspberry Pi на Windows закончена, переходим к рассмотрению подключения на iOS.

Читайте также: